This post is also available in: English (Inglés) 繁體中文 (Chino tradicional) Nederlands (Holandés) Deutsch (Alemán) Italiano 한국어 (Coreano) Türkçe (Turco)

Prácticamente todos utilizamos archivos de Microsoft Office, ya se trate de documentos de trabajo, recibos electrónicos o un contrato de alquiler. Nos resultan útiles en muchas ocasiones y este es uno de los motivos por los que, si nos llegan adjuntos a un mensaje de correo electrónico, la probabilidad de que los abramos es bastante alta. Así, sabiendo que mucha gente abre prácticamente cualquier documento de este tipo aunque proceda de una fuente no fiable, los adversarios eligen con frecuencia estos archivos para poner en riesgo la seguridad de un sistema.

En este informe exponemos cinco maneras en que se pueden subvertir y usar de forma maliciosa para atacar y poner en riesgo la seguridad de endpoints Windows. Algunas ya las hemos comentado en otras ocasiones, mientras que otras son nuevas.

Macros

Utilizar macros es la forma más directa de convertir un documento de Office en un arma de ataque. Las aplicaciones de Office tienen un motor de scripts integrado capaz de ejecutar scripts de VBA (Visual Basic para Aplicaciones) en cuanto se abre el documento sin que el usuario haga nada (siempre que las macros estén habilitadas), con lo que se pueden aprovechar para ejecutar código malicioso. Si las macros no están habilitadas, aparecerá una ventana emergente para pedir al usuario que las habilite. Estas ventanas emergentes constituyen uno de los mecanismos de seguridad que ha añadido Microsoft para reducir el riesgo que suponen las macros. Además, Microsoft utiliza una extensión de archivo diferente (.docm en lugar de .docx) para los nuevos documentos con macros. Sin embargo, a pesar de estas medidas de seguridad, hay usuarios que deciden abrir estos archivos y habilitar su contenido, con lo que las macros siguen siendo un vector de ataque habitual, ya sea para lanzar ataques sencillos con ransomware, como Emotet, o con campañas avanzadas, como Sofacy.

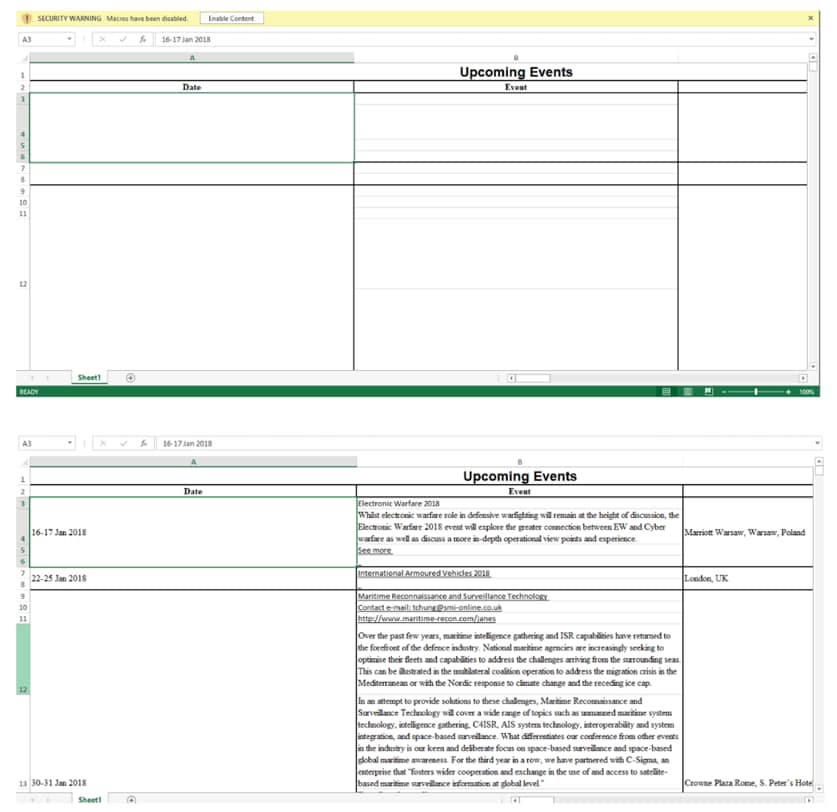

Figura 1. El documento de Sofacy antes y después de habilitar el contenido.

Como se ve en este ejemplo, los atacantes recurren a técnicas de ingeniería social para convencer a los usuarios de que desactiven los mecanismos de seguridad de Microsoft si quieren ver todo el documento. En el ejemplo de Sofacy, los atacantes simplemente habían utilizado el blanco como color de la letra, así que el texto ya estaba presente antes de habilitar las macros, solo que no se veía.

Archivos de Flash incrustados

Los documentos de Office, además de capacidades integradas como las macros, también pueden incluir objetos externos incrustados, como archivos de Adobe Flash. Estos objetos se pasan al software oportuno para que los procese, con lo que cualquier vulnerabilidad que tenga dicho software también se podrá aprovechar incrustándola dentro del contenido de Adobe Flash que haya en el documento de Office. Un ejemplo de uso de este tipo de vector de ataque es CVE-2018-4878, una vulnerabilidad de día cero de Adobe Flash Player que se aprovechó incrustando archivos SWF maliciosos en documentos de Excel. En los ataques de este tipo, el archivo de Excel malicioso lleva incrustado contenido de Adobe Flash que puede activar la vulnerabilidad de Flash y ejecutar el código shell incrustado.

Editor de ecuaciones de Microsoft

Del mismo modo que se pueden incrustar archivos de Adobe Flash en un documento de Office, también es posible incrustar ecuaciones en documentos que se vayan a procesar con el editor de ecuaciones de Microsoft, un programa que permite escribir ecuaciones matemáticas con facilidad.

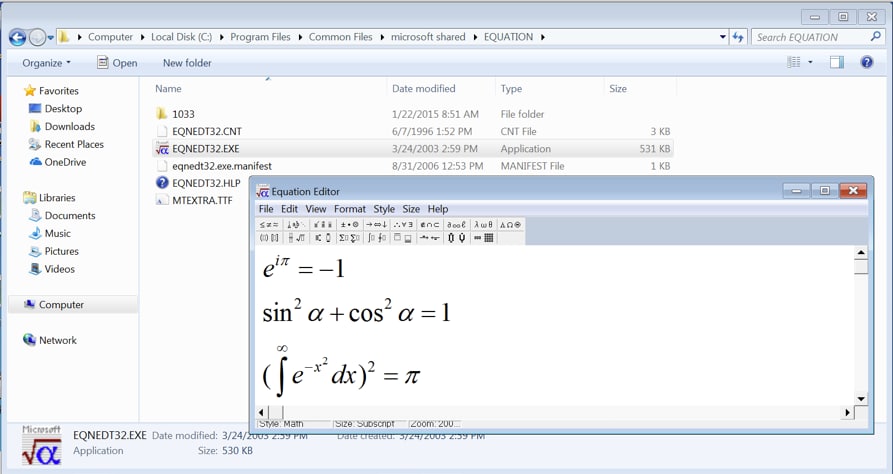

Figura 2. Editor de ecuaciones de Microsoft

Como en el ejemplo anterior, se pueden aprovechar vulnerabilidades del editor de ecuaciones mediante documentos maliciosos de Office. Se han visto casos recientemente, como cuando se aprovechó la vulnerabilidad CVE-2017-11882, que allanó el camino para otros exploits como CVE-2018-0802. En ambos casos, los atacantes aprovechan fallos en el editor de ecuaciones para ejecutar un código de forma remota cuando el usuario abre un documento de Office. Aunque aún no se han observado en acción, los investigadores de Unit 42 han detectado exploits similares en el editor de ecuaciones de Microsoft, como CVE-2018-0807 y CVE-2018-0798.

Cabe señalar que, como el editor de ecuaciones de Microsoft ejecuta su propio proceso (eqnedt32.exe), los mecanismos de protección específicos para Microsoft Office, como EMET y Windows Defender, no son eficaces de forma predeterminada, pues solo protegen los procesos de Microsoft Office (como winword.exe).

Objetos OLE y controladores HTA

Los objetos OLE y los controladores HTA son mecanismos que utilizan los documentos de Office para incluir otros documentos en su contenido mediante referencias. Se pueden utilizar para comprometer un endpoint del siguiente modo:

- Se incrusta un objeto OLE2 en un documento de Microsoft Word.

- Una vez abierto el documento, el proceso de Word (winword.exe) envía una solicitud HTTP a un servidor remoto para recuperar un archivo HTA que contiene un script malicioso.

- A continuación, winword.exe buscará la aplicación/HTA en el controlador de archivos mediante un objeto COM, lo que hace que la aplicación HTA de Microsoft (mshta.exe) se cargue y ejecute el script malicioso.

Esto fue lo que ocurrió cuando se aprovechó la vulnerabilidad de ejecución remota de código CVE-2017-0199, un fallo de Microsoft Office/WordPad utilizado en distintas campañas, como la de OilRig. Microsoft creó un parche para esta vulnerabilidad en septiembre de 2017.

Figura 3. Los archivos RTF tendrán exactamente el mismo aspecto que los documentos de Word normales.

Además de los anteriores exploits contra OLE y HTA, los atacantes descubrieron que los archivos RTF también pueden ejecutar objetos OLE tipo MIME de texto/html mediante MSHTML. ¡Esto significa que los documentos RTF exponen la misma superficie de ataque que Internet Explorer!

Esta vulnerabilidad lógica, conocida como CVE-2018-8174, permite a los atacantes ejecutar código HTML/JavaScript/VBScript arbitrario. Aunque el código que se ejecuta de este modo queda en un espacio aislado (donde no pueda ejecutar nuevos procesos, escribir en el sistema de archivos, etc.), como el código que se ejecuta desde Internet Explorer, este fallo se puede usar para aprovechar otras vulnerabilidades, como la vulnerabilidad UAF de corrupción de la memoria del motor VBScript, para ejecutar código arbitrario en la aplicación Word (winword.exe) y lograr así controlar el sistema.

Conclusión

Aunque el uso de documentos para atacar es una práctica habitual desde hace más de una década, últimamente está aumentando la frecuencia y la complejidad de este tipo de ataques, tal vez porque cada vez es más difícil atacar con exploits a los navegadores gracias a los avances de su seguridad. Sea cual sea el motivo de este aumento, es importante que las organizaciones sepan defenderse de estas técnicas tan habituales.

Prevención

La protección avanzada de endpoints de Traps de Palo Alto Networks ofrece varias formas de prevención contra el malware y los exploits:

- Análisis de macros: Traps recurre a la Threat Intelligence Cloud de WildFire y a capacidades locales de aprendizaje automático para analizar los documentos de Office y detectar macros maliciosas. De este modo, evita que el usuario abra archivos maliciosos.

- Prevención contra exploits: gracias a sus amplias capacidades de prevención contra exploits, Traps evita que se ejecute shellcode malicioso en el endpoint atacado.

- De forma predeterminada, Traps supervisa las aplicaciones de Office y comprueba que no se aprovechen procesos integrados legítimos para fines maliciosos.