This post is also available in: English (영어) 简体中文 (중국어 간체) 繁體中文 (중국어 번체) 日本語 (일어) Português (브라질 포르투갈어)

저널리즘의 원리가 제로 트러스트 정책을 정의하는 데 얼마나 유용한가

뉴스 기사, 블로그 게시물 또는 백서가 신뢰감을 주려면 글쓴이가 주제와 관련하여 "누가, 무엇을, 어디서, 언제, 왜, 어떻게”라는 육하원칙을 따라야 한다는 사실을 누구나 알고 있습니다. 이 육하원칙을 따르지 않는 글은 독자에게 완성되지 않은 이야기로 남게 됩니다. 루디야드 키플링(Rudyard Kipling)은 다음과 같은 저널리즘의 필수 요소를 명확하게 정의한 것으로 유명합니다.

저는 정직하게 일하는 6명의 남자를 고용하고 있습니다.

(이들은 내가 아는 모든 것을 가르쳐 주었습니다.)

이들의 이름은 무엇을, 왜, 언제,

그리고 어떻게, 어디서, 누가입니다.

-루디야드 키플링(Rudyard Kipling), 1902년 Just So Storys

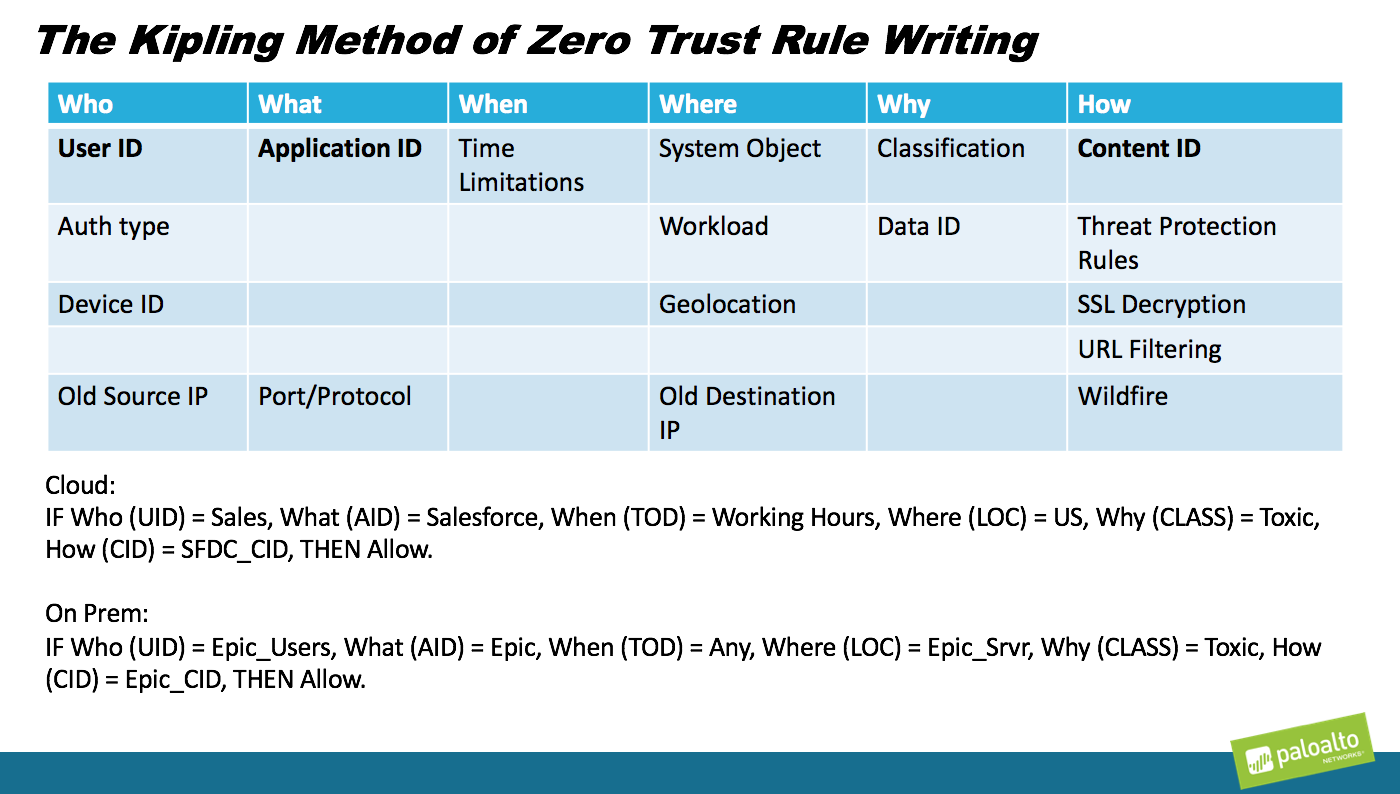

그러나 이 "키플링 방법"의 유용성은 저널리즘 모범 사례를 훨씬 뛰어넘습니다. 수년간 저는 키플링 방법을 사용하여 기업들이 정책을 정의하고 제로 트러스트 네트워크를 구축하도록 도왔습니다. 따라서 보안팀은 철저한 정의 과정을 거칠 수 있으며, 이 접근법의 단순성 덕분에 기술을 잘 모르는 기업 임원을 포함하여 누구나 사이버 보안 정책을 이해할 수 있게 되었습니다.

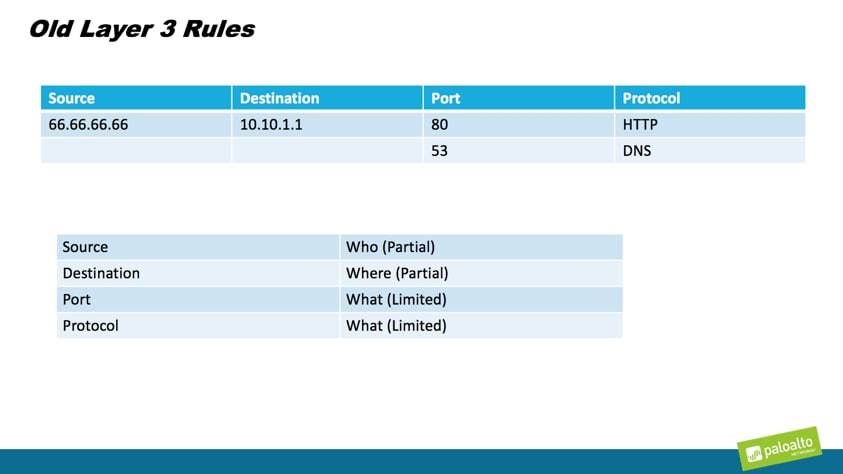

레이어 3의 정책과 레이어 7의 정책 비교

키플링 방법을 실제로 적용하고 실제 제로 트러스트 아키텍처를 구축하려면 레이어 3 기술을 사용할 수 없는 이유를 이해해야 합니다.

먼저, 레이어 3과 레이어 7의 차이점은 무엇일까요? 레이어 3은 IP 주소, 포트 또는 프로토콜만을 기반으로 정보를 평가하는 레이어입니다. 볼 수 있는 정보가 부족하여 상당히 제한적입니다. 그리고 이 레이어에서는 IP 주소를 스푸핑할 수 있습니다. 단순한 포트 검색은 공격자가 개방된 포트 전반에서 도난당한 데이터를 캡슐화하고 빠져나갈 수 있도록 개방된 포트 전체를 검색하며, 프로토콜은 관리자가 특정 포트를 통과해야 하는 트래픽 유형을 이해할 수 있는 메타데이터 태그일 뿐입니다. 가장 중요한 것은 모든 악의적인 사용자가 레이어 3 컨트롤을 우회하는 방법을 알고 있다는 것입니다. 회사의 보안을 유지하기 위해서는 보다 높은 충실도로 상황을 정의할 수 있어야 합니다.

레이어 7은 훨씬 더 구체적입니다. 여기서는 사용 중인 실제 애플리케이션을 기반으로 정보를 평가합니다(예: Facebook을 포트 80 및 443에서 실행되는 트래픽이 아닌 고유한 애플리케이션으로 정의). Forrester에 있는 동안 저는 제로 트러스트 네트워크에 대한 5단계 방법을 고안했습니다. 네 번째 단계에서는 데이터의 동작 및 이 데이터와 상호 작용하는 사용자나 애플리케이션의 예상 동작을 기준으로 분할 게이트웨이에 대한 정책 규칙을 작성해야 합니다. 따라서 Palo Alto Networks 차세대 방화벽은 제로 트러스트 환경에서 분할 게이트웨이로 사용되며, 정책의 세분화로 인해 레이어 7에서만 실행될 수 있습니다.

Palo Alto Networks 차세대 방화벽을 사용한 키플링 방법 적용

혁신적인 User-ID, App-ID, Content-ID 기술을 사용하여 Palo Alto Networks 차세대 방화벽을 구축할 때 키플링 방법을 적용하는 방법은 다음과 같습니다.

- User-ID는 다음과 같은 WHO(누가) 문이 됩니다. “누가 리소스에 액세스하고 있는가?”

User-ID는 소스 IP 주소로 제공되는 근사치의 레이어 7 인스턴스화입니다. 예를 들어 Active Directory에서 OU를 가져와서 도메인 사용자를 사용자 지정 User-ID로 가져올 수 있습니다. 그런 다음 GlobalProtect 클라이언트에서 MFA(multifactor authentication)나 HIP(Host Information Profile)와 같은 항목을 추가하여 "Who(누가)" 문의 충실도를 높일 수 있습니다. 또한 User-ID에 MFA를 추가하고 속성을 추가하여 보다 세분화된 제어를 할 수 있습니다.

- App-ID는 다음과 같은 WHAT(무엇) 문이 됩니다. "리소스에 액세스하는 데 사용되고 있는 애플리케이션은 무엇입니까?

Palo Alto Networks는 현재 2800개 이상의 게시된 App-ID를 보유하고 있습니다(계속 추가되는 이 목록을 보려면 Applipedia 참조). 즉, 공격자는 더 이상 웹 서비스(HTTP/HTTPS)와 같은 일반 애플리케이션을 사용하여 보안 제어를 우회할 수 없습니다.

- Content-ID는 다음과 같이 HOW(어떻게) 문이 됩니다. "User-ID와 App-ID 트래픽이 리소스에 액세스하도록 허용하려면 어떻게 해야 합니까?

Content-ID에는 최첨단 침입 방지 기능인 선제 방어 규칙, 암호화된 터널 내부에 악성 트래픽과 도난당한 데이터를 숨길 수 없는 SSL 복호화, 사용자가 악성 또는 피싱 도메인으로 이동하지 않도록 해주는 URL Filtering, 멀웨어 차단 방법을 재정의하는 첨단 샌드박스 기술인 WildFire, 자동 보호를 위해 예측 분석을 적용하여 DNS를 사용하는 공격을 차단하는 새로운 DNS 보안 서비스가 포함되어 있습니다.

WHO, WHAT, HOW 문을 정의하는 이 세 가지 기술을 통해 Panorama 관리 시스템을 사용하여 기본 키플링 방법 레이어 7 규칙을 쉽게 정의하고 구현할 수 있습니다. 또한 PAN-OS에는 WHEN(언제) 문(시간 설명 규칙), 리소스의 위치인 WHERE(어디서) 문(흔히 API를 통해 자동으로 Panorama로 가져올 수 있음), 또는 데이터 분류 도구에서 메타데이터를 읽고 규칙에서 이를 사용하여 WHY(왜) 문을 추가하는 기능이 있습니다.

키플링 방법을 사용하면 비즈니스 리더와 보안 관리자 모두가 루디야드 키플링(Rudyard Kipling)이 제시한 누가, 무엇을, 언제, 어디서, 왜, 어떻게라는 육하원칙을 토대로 세부적인 레이어 7 정책을 정의할 수 있습니다. 방화벽 정책 작성을 고려해 본 적이 없는 사용자도 이 방법을 쉽게 이해할 수 있으며 분할 게이트웨이에 대한 규칙 세트를 작성하는 데 필요한 기준을 정의할 수 있습니다.