This post is also available in: English (英語) 简体中文 (簡體中文) 日本語 (日語) 한국어 (韓語) Português (葡萄牙語(巴西))

新聞原則如何進一步肯定零信任政策的定義

我們都知道,記者和作者在寫作時,必須在文章中涵蓋「何人、何事、何地、何時、為何及如何」,才能讓新聞報導、部落格文章或白皮書具有可信度。如果缺少這幾個部分,讀者就無法得知完整的內容。Rudyard Kipling 針對新聞撰寫要點為我們提供了下列清楚的定義:

我有六個誠實的導師

(他們教我學會所有的知識);

這六個導師的名字是「何事、為何、何時」

以及「如何、何地、何人」。

-Rudyard Kipling《原來如此故事集》(Just So Stories) 1902

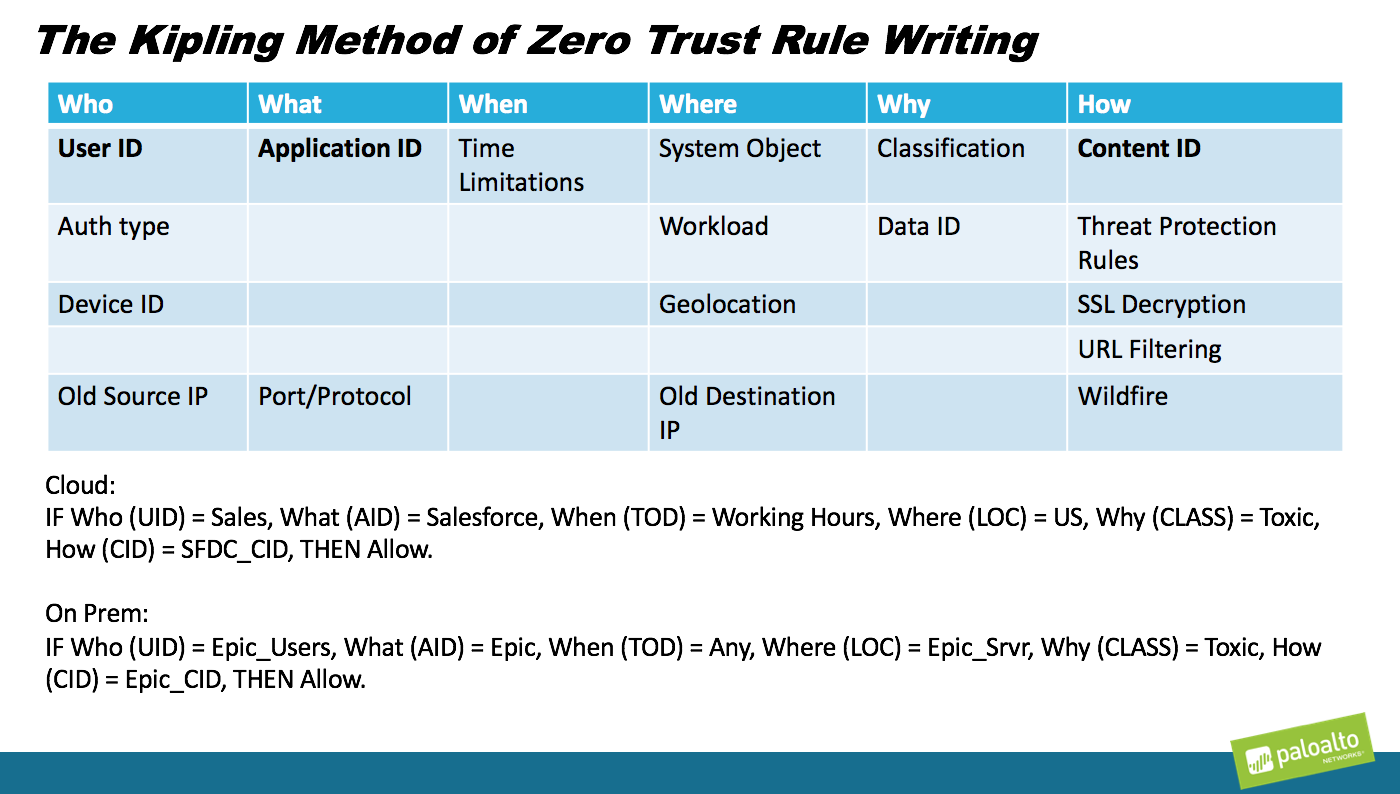

此「Kipling 方法」的實用程度遠超過新聞撰寫的最佳做法。多年以來,我使用 Kipling 方法協助企業為政策下定義和建置零信任網路。這個方法能確保為企業的安全性團隊提供完整定義。由於這個方法非常簡單易用,因此也可以確保每人 (包括非技術部門的業務主管) 都能瞭解網路安全政策。零信任政策的首要設計原則就是將重點放在業務目標,所以這個方法特別實用。

三層的政策與七層的政策

若要實際應用 Kipling 方法來建置真正的零信任架構,您必須先瞭解為什麼不能透過三層的技術來執行。

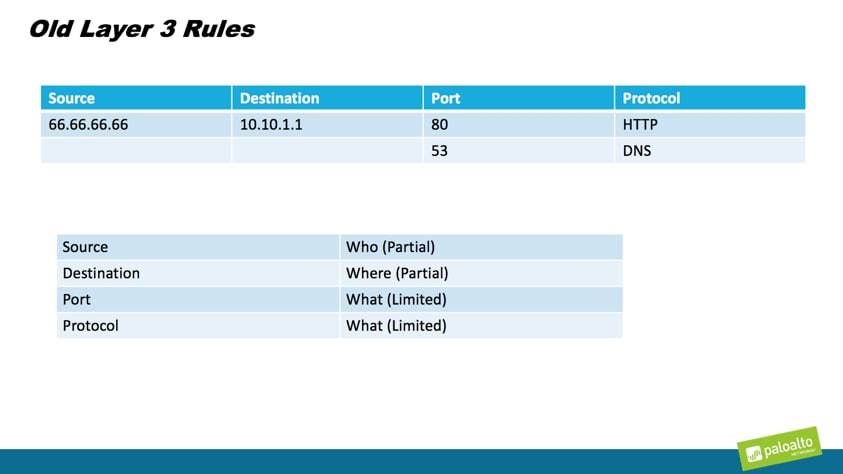

首先必須瞭解三層和七層的區別。若以三層的技術來執行,資訊的評估只以 IP 位址、連接埠或通訊協定為根據。由於缺乏可見資訊,資訊的評估受到相當大的限制。攻擊者可能會偽造 IP 位址。攻擊者只要進行簡單的連接埠掃描,就可以發現所有開放的連接埠,可以藉此封裝竊取的資料,並在開放的連接埠上洩漏。而且,通訊協定就只是中繼資料標籤,幫助管理員瞭解應該經過特定連接埠的流量類型。最重要的是,所有的攻擊者都知道如何避開三層控制。您必須更精確地進行定義,才能確保企業安全。

七層技術更加具體。在七層技術中,資訊的評估是以實際使用的應用程式為根據。例如,將 Facebook 定義為實際運行的應用程式,而非流經連接埠 80 和連接埠 443 的流量。我之前為 Forrester 建立了零信任網路的五步驟方法。其中第四個步驟是,您必須根據資料的預期行為以及與該資料互動的使用者或應用程式,撰寫區隔閘道的政策規則。這就是您可以透過 Palo Alto Networks Next-Generation Firewall (新世代防火牆) 執行的項目 (Palo Alto Networks Next-Generation Firewall 在零信任環境中做為區隔閘道)。政策的細微度相當精細,因此只能在七層技術中執行。

應用 Kipling 方法使用 Palo Alto Networks Next-Generation Firewall

以下說明如何在部署 Palo Alto Networks Next-Generation Firewall 時應用 Kipling 方法,您需要使用我們創新的 User-ID、App-ID 和 Content-ID 技術:

- User-ID 代表何人陳述式:「誰正在存取資源?」

User-ID 是將來源 IP 位址提供的約略資料在七層技術中做出具現化。例如,您可以從 Active Directory 取得 OU,將網域使用者轉換為自訂的 User-ID。然後,您就可以從 GlobalProtect 用戶端新增多重因素驗證 (MFA) 或 Host Information Profile (主機資訊設定檔 - HIP) 等項目,增加「何人」陳述式的精確性。您也可以將 MFA 新增到 User-ID,並加上其他屬性,以進行更精細的控制。

- App-ID 代表何事陳述式:「正在使用哪一個應用程式存取資源?」

Palo Alto Networks 目前有超過 2800 個已發佈的 App-ID 可用於建置這些規則 (請造訪 Applipedia (應用程式百科) 查看持續增加的清單)。這代表攻擊者無法再使用如 Web 服務 (HTTP/HTTPS) 等一般應用程式避開安全性控制。

- Content-ID 代表如何陳述式:「應該如何允許 User-ID 和 App-ID 流量存取資源?」

Content-ID 包括我們的進階入侵防禦功能 Threat Prevention 規則;SSL 解密可以防止惡意流量和竊取的資料隱藏於加密通道中;URL Filtering 可防止使用者前往惡意或釣魚網域;WildFire 是我們先進的沙箱技術,重新定義阻擋惡意軟體的方式;新的 DNS 安全性服務可以應用預測分析進行自動化保護,以阻擋使用 DNS 的攻擊。

有了這三項定義何人、何事及如何陳述式的技術後,您就可以使用我們的 Panorama 管理系統,輕鬆定義並實作基本的 Kipling 方法七層規則。此外,PAN-OS 還能加入何時陳述式 (以時間分隔的規則)、何地陳述式 (資源的位置,通常可以透過 API 自動加入 Panorama),或為何陳述式 (透過讀取資料分類工具的中繼資料,並在規則中使用該中繼資料)。

Kipling 方法的設計宗旨是協助企業領導人和安全管理員使用 Rudyard Kipling 提供的何人、何事、何時、何地、為何及如何的簡易方法,來定義精細的七層模式。從未撰寫過防火牆規則的人也能輕鬆瞭解這個方法,並協助定義用來建立區隔閘道規則集的必要準則。