はじめに

こんにちは。SEバーチャルチームの今月の脅威インテリジェンスブログを担当する金住 庸示です。普段はエンタープライズ事業本部で、業界問わず様々なお客様のセキュリティ課題の解決をお手伝いするSEとして、日々製品の導入メリットや運用の改善方法などをお客様目線で一緒に考える活動をしています。

ところで、最近ではコロナ禍も多少落ち着き、お客様のオフィスに伺う機会も増え、都内を電車で移動するためにさまざまな公共交通機関を乗り継ぐ機会が多くなってきました。これをいうと年齢がバレそうですが、昔は客先訪問時に使えるものが各社の出す紙の時刻表しか情報がなく、それぞれの時刻表を参照しては乗り継ぎ時間や到着時間を考えて移動していたものです。それが今では乗換案内アプリが乗り継ぎ時間も考慮して最適経路や時間、金額を複数提案してくれてそのなかから自分の条件にあったものを選べるようになり、これが非常に便利です。分散した情報を連携させて判断に必要な情報を利用者にわかりやすく提供することによって、どれほど判断効率が改善するのかを示してくれるよい例ではないでしょうか。

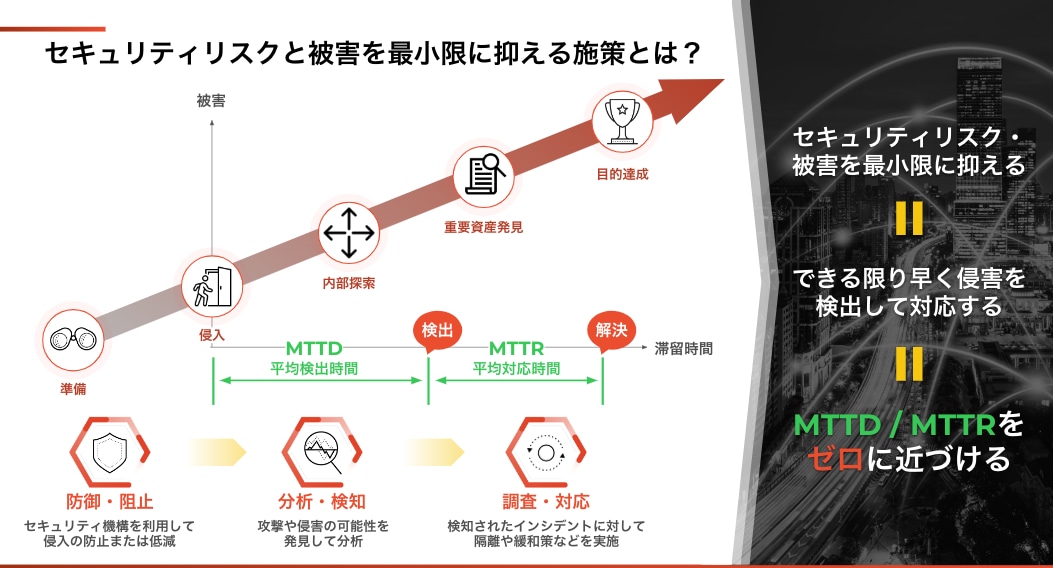

ひるがえって、SOCの運用においてもその最適化を測る指標はいろいろあります。その1つにMTTD(平均検知時間)、MTTR(平均対応時間)を使う方法があります。これらの時間を短縮することで、セキュリティリスクや被害を最小限に抑えることができるため、ゼロに近づけることを目標に環境を整える企業も増えてきています。

そこで本稿では、SOC運用のMTTD/MTTRを可能な限りゼロに近づける方法としてよくある製品の集約や連携、自動化にくわえ、忘れられがちな「人的介入の必要な処理をいかに短縮するか」を始めとして以下の3点を順に見ていきます。

- 時間短縮にはどんな方法があるか: 人的介在を完全に排除できない場合に忘れがちな視点

- 第三者評価機関の結果による性能の比較

- MTTD/MTTR短縮に役立つ、パロアルトネットワークス製品のインシデント切り分け支援機能

時間短縮にはどんな方法があるか: 人的介在を完全に排除できない場合に忘れがちな視点

時間短縮の方法として、人の介在を極力排除し、サイロ化されたセキュリティ対策製品をまとめると共に連携及び自動化することで実現する方法を検討することは多いでしょう。ただ、これら一連の検討に加え、じつはもう1つ考慮すべき問題があります。それが「人的介在を完全に排除できない場合にどうすればその時間を短縮できるか」です。

もちろん、インシデント対応を対処まで完全に自動化ができる場合は、連携・自動化の観点のみで問題ありません。ただ残念ながら、まだ一部のインシデント対応には人の判断が必要なのが現実です。その場合、人的介在はMTTD、MTTR長期化の最大要因となりうるので、そこをいかに短縮するかを考える必要がある、ということです。

つまり先の乗り換え案内の例からもわかるように、「運用担当者が短時間で判断できるよう、トリアージや対処の判断のために必要な情報が十分な粒度で記録されていること」は、MTTD、MTTR短縮の大きなポイントなのです。製品の検知で得られる情報粒度は、製品間での連携をしていない単体製品も含めて、インシデント対応時間の短縮に大きな影響を与えることになります。

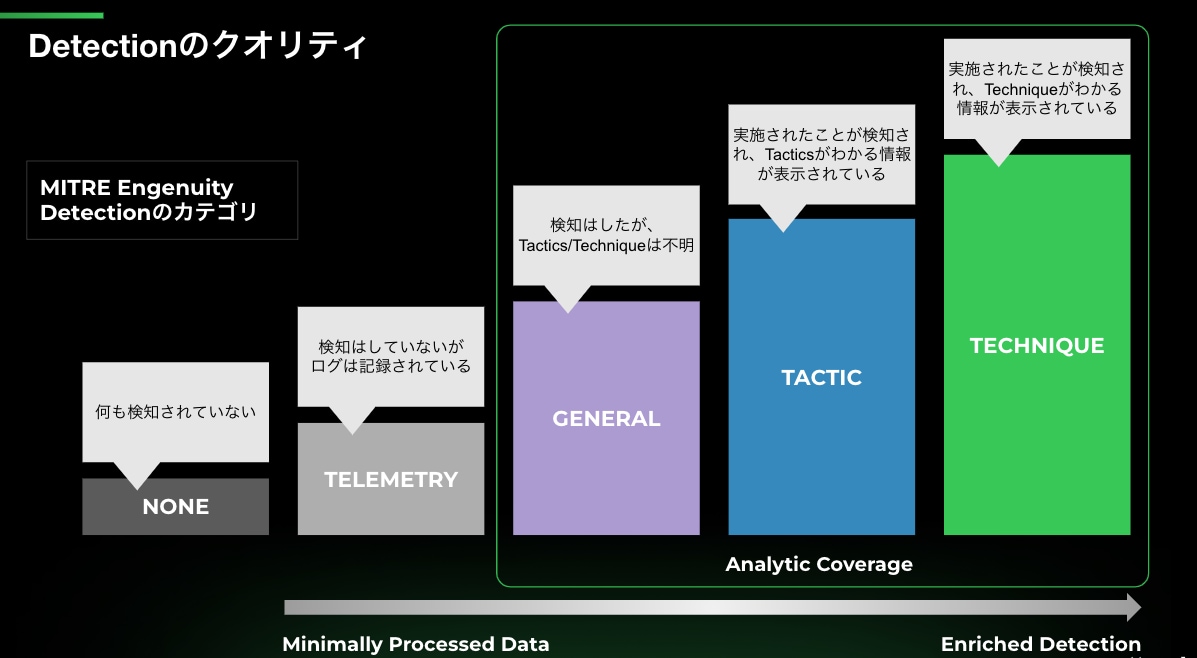

たとえば、MITRE Engenuity ATT&CK Evaluation Round 5は、高度なサイバー攻撃グループの1つであるTurlaの戦術、手法、手順に対し、各製品の防御・検出・対応能力を評価するテストですが、この評価テストは、検知のレベルを「NONE」から「TECHNIQUE」までの5段階に分類し、対象の製品がどのレベル(つまり情報粒度)で検知したかを評価しています。

当然、運用担当者の判断につながるじゅうぶんな情報が記録されていることが望ましいですし、MTTD、MTTRはこの情報粒度によって影響を受けます。

第三者評価機関の結果による性能の比較

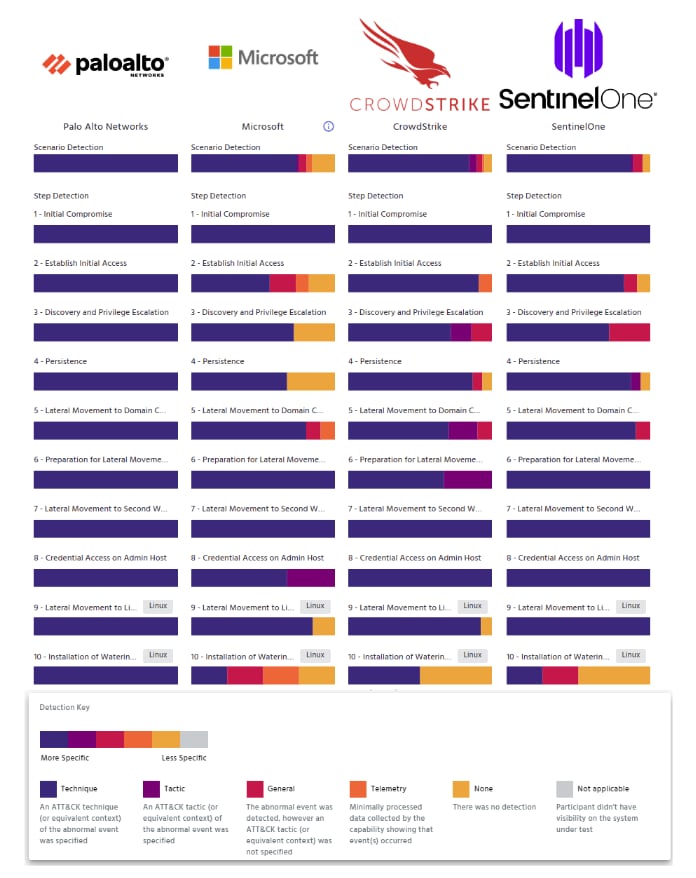

では、MTTD/MTTR短縮につながる高い情報粒度をもつ製品を選ぶにはどうすればよいでしょうか。それには、上記にあげたMITREのような第三者評価期間による性能比較を見るのが手っ取り早いでしょう。

以下の図3は、弊社のCortex製品と他社製品とを比較したもので、MITREの評価で製品ごとにどのレベルまで検知・記録がされているかを示しています。この図からは、検知や記録の「ある」「なし」だけでなく、上記の検知のレベル(情報粒度)という観点からどのような違いがあるかを確認できます。製品導入時にこれらの評価を検討しておけば、その後のSOC運用のMTTD、MTTRの短縮に大きく貢献するでしょう。

MTTD/MTTR短縮に役立つ、パロアルトネットワークス製品のインシデント切り分け支援機能

MTTD/MTTR短縮に役立つのはCortex製品だけではありません。Cortex製品のほかにも、CNAPP領域を提供するPrisma Cloud製品は、人による判断に求められる情報を豊富に提供しています。なかでも以下の3つの機能は切り分けや対処の迅速化に役立つでしょう。

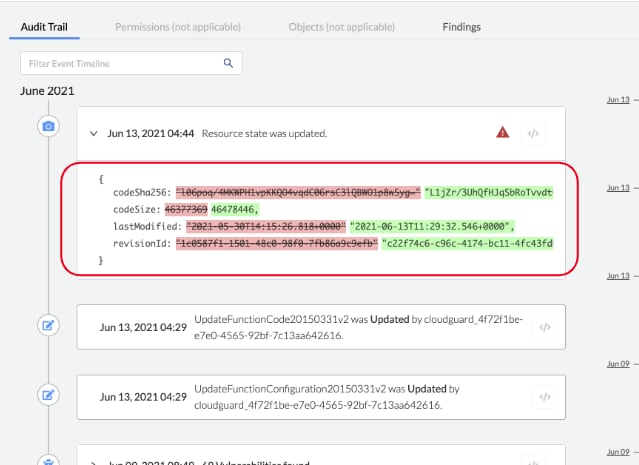

1. 設定変更の履歴を時系列ですばやく把握できる

変更有無の履歴のみが残る製品は多いですが、各インスタンスに対するアクティビティが時系列で記録され、削除した設定や何を追加したかなどの情報も記録されている為、具体的にどのような変更が実施されたかの把握がすばやく容易に行えます。

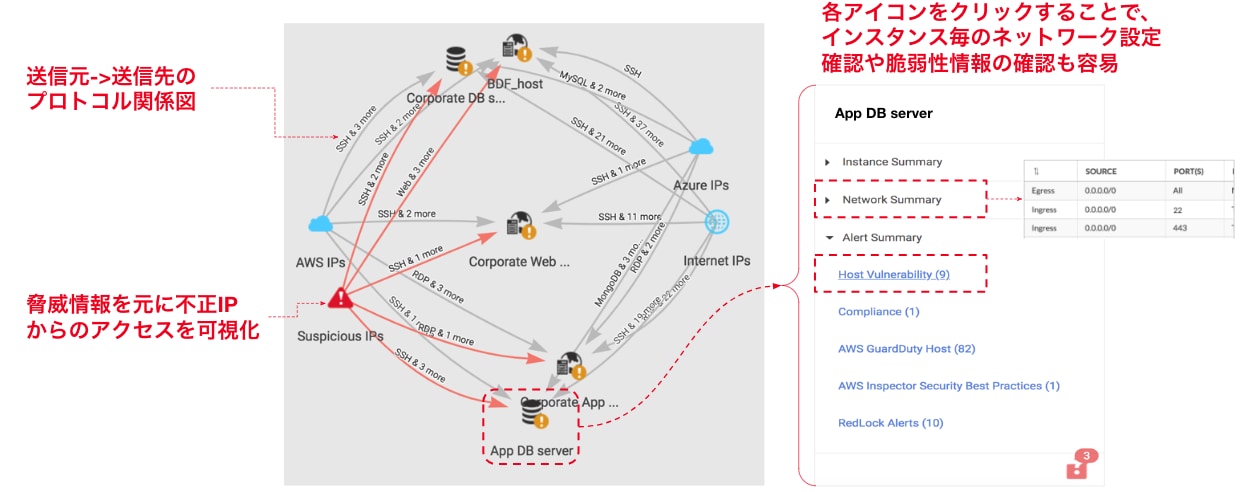

2. インスタンスなどの相関情報をひと目で確認できる

IaaSで収集されたネットワークフローログの情報を元に、相関的に運用環境全体を把握することで、個々のインスタンスのみでは把握しにくい環境全体の関連性や通信の設定を含めて把握できます。また、弊社の脅威情報を元にした不正アクセス情報も表示することで、怪しい通信がインスタンスにアクセスしていないかの確認も可能です。

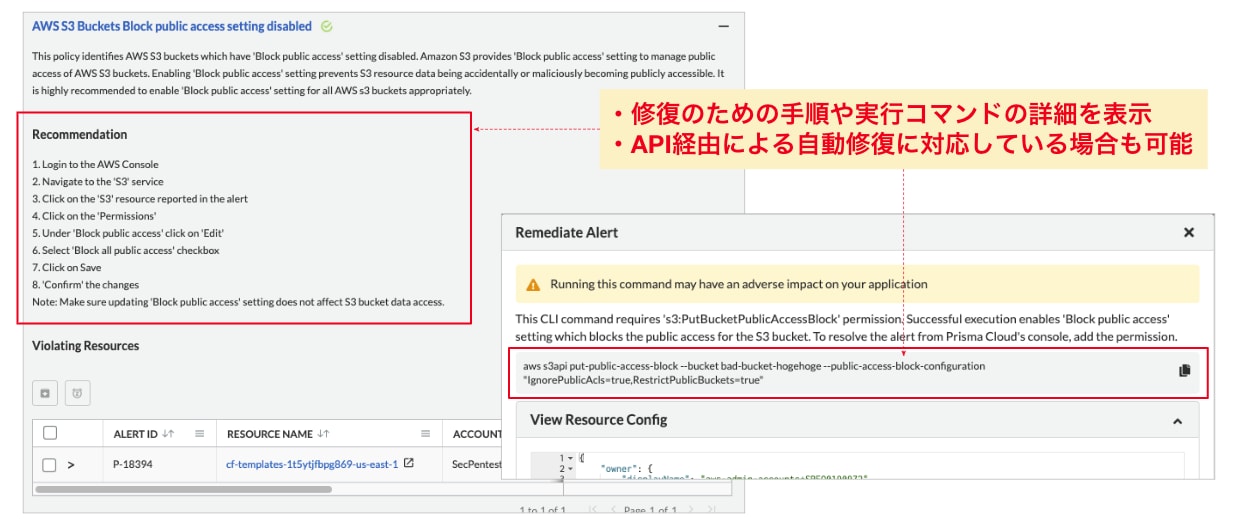

3. 問題のある設定を迅速に復旧できる

問題の修復手順がステップバイステップで案内されます。このため管理者の習熟度による対応レベルや対応時間の差を最小化できます。

さいごに

今月の脅威インテリジェンスブログは、SOC運用の最適化の指標としてよく使われるMTTD/MTTRを短縮する上で、どのようなポイントを検討する必要があるのかを取り上げました。そこでは、製品間の連携や自動化といったよく言われている視点のほかに「人的介在が必要な場合にその処理時間をいかに短縮するか」という視点が重要であることを学びました。

また、人的介在において重要なのは、迅速な状況把握・判断にたる検知情報の粒度であることを学びました。そして、この情報粒度を評価する上で役立つ MITRE Engenuity ATT&CK Evaluation Round 5 の評価テストを参考にした場合、検知の情報粒度にも5つの段階がある、ということがわかりました。したがって、製品の導入検討にあたっては、単純に検知の有無だけを見るのではなく、どのレベルで検知したのか、どの粒度の情報を得られるのかを確認することがMTTD/MTTRの短縮の近道となることもわかりました。

従来のセキュリティ機器による個別のアラートに基づく対応では、人的介入による対応時間の長期化を招き、MTTD/MTTRの短縮は難しくなります。AI(人工知能)やML(機械学習)で自動的にサマライズされたインシデントベースの運用を行うことや、サイロ化を避け、製品間の連携・統合を進めることは大前提ですが、それらと並行して、本稿で解説したような人的介入時の隠された効率化ポイントも押さえていただければと思います。

弊社は、ネットワーク、クラウド、エンドポイントに共通のセキュリティプラットフォーム導入や、インシデント ベースのセキュリティ運用により、昨今の高度なサイバー脅威や内部犯行にも対応可能なセキュリティ態勢構築をお手伝いしています。本稿についてのご質問があれば、お気軽にSEバーチャルチームまでお問い合わせください。