This post is also available in: English (英語)

概要

2021年3月2日、VolexityがMicrosoft Exchange Serverの4つの脆弱性、CVE-2021-26855、CVE-2021-26857、CVE-2021-26858、CVE-2021-27065について悪用が活発に見られると報告しました。これらの脆弱性が悪用された場合、攻撃者は、Microsoft Exchange Serverにアクセスし、被害環境への長期アクセスを容易にする追加ツールをインストールできるようになります。これらゼロデイ脆弱性を利用する脅威アクターは複数存在するとした報告もあることから、ポストエクスプロイトアクティビティは脅威アクターの目的しだいで変わってくる可能性があります。

これらの脆弱性は、次のバージョンのMicrosoft Exchange Serverに影響します。

- Microsoft Exchange 2013

- Microsoft Exchange 2016

- Microsoft Exchange 2019

Microsoftは緊急の定例外セキュリティ更新を公開し、これらの脆弱性に対する修正を提供しています。弊社は、すべてのMicrosoft Exchange Serverを、Microsoftがリリースした最新の修正を適用したバージョンにただちに更新することを強く推奨します。

このブログは、Cortex XDRを使用して、関連する侵害の痕跡(IOC)をプロアクティブに検索するのに役立ちます。

自社環境内でこの攻撃をハンティングするには

侵害の兆候がないか既存のアラートを確認する

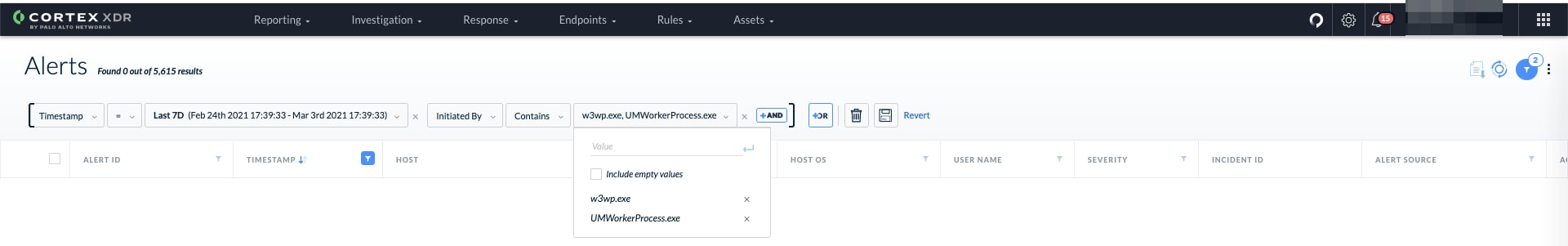

Cortex XDRの既存のアラートを利用してIISプロセス w3wp.exe と Exchange ワーカープロセス UMWorkerProcess.exe からのアラートがあがっていないか探すことをお勧めします。

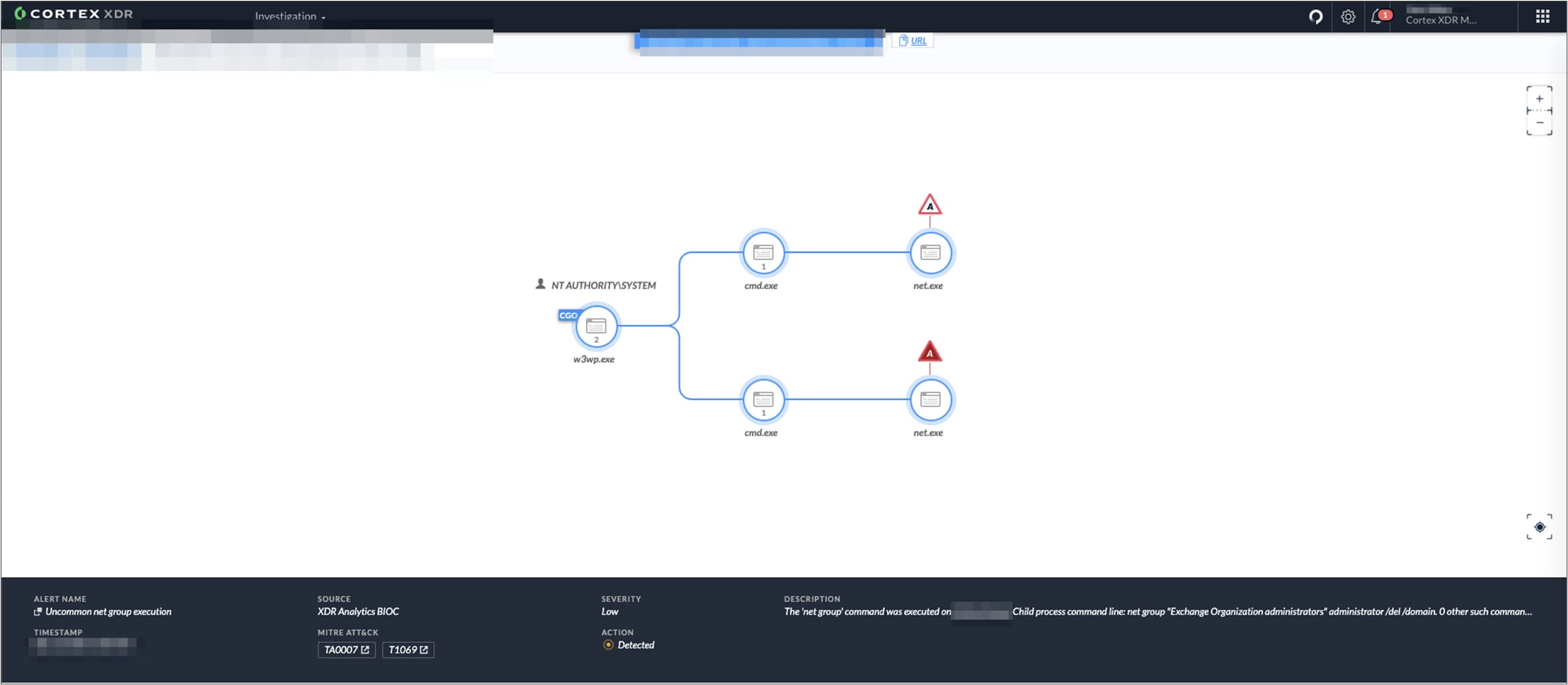

そこから、Causality View にピボットしてさらにドリルダウンしていけます。

Cortex XDR で XQL Searchを使って攻撃を探索する:

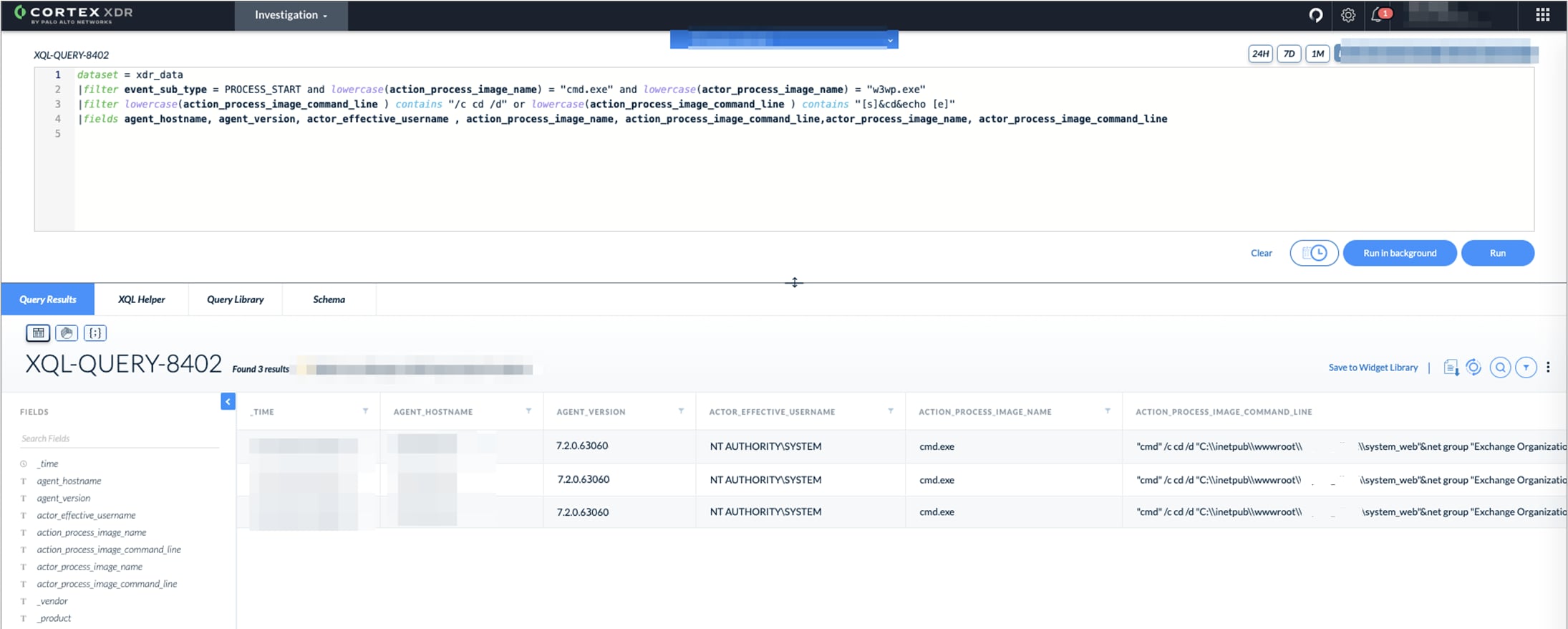

China Chopper Webシェルには、 [s]&cd&echo [e] を使用する非常に明確なコマンドラインパターンがあります。これらのパターンは、次のクエリで検索できます。

|

1 2 3 4 |

dataset = xdr_data |filter event_sub_type = PROCESS_START and lowercase(action_process_image_name) = "cmd.exe" and lowercase(actor_process_image_name) = "w3wp.exe" |filter lowercase(action_process_image_command_line ) contains "[s]&cd&echo [e]" |fields agent_hostname, agent_version, actor_effective_username , action_process_image_name, action_process_image_command_line,actor_process_image_name, actor_process_image_command_line |

Microsoft Internet Information Server(IIS)が ASPXファイルを Exchange や一般的な IIS のロード場所にドロップしている形跡があれば、それは Web シェルがドロップされているという兆候と考えてよいでしょう。

|

1 2 3 4 5 6 7 |

config case_sensitive = false | dataset = xdr_data | filter event_type = FILE and event_sub_type in (FILE_WRITE, FILE_CREATE_NEW) and action_file_extension = "aspx" and action_file_path ~= "(\\inetpub\\wwwroot\\aspnet_client\\|\\frontend\\httpproxy\\owa\\auth\\|\\frontend\\httpproxy\\ecp\\auth\\)" and action_file_path != "*\\frontend\\httpproxy\\ecp\\auth\\timeoutlogoff.aspx" and actor_process_image_name in ("UMWorkerProcess.exe", "w3wp.exe", "umservice.exe") |

IIS プロセスから探索用のコマンドを実行していれば、それは攻撃者がその環境を探ろうとしていることを示す兆候だと考えてさしつかえないでしょう。そうしたアクティビティがないかどうかを以下のクエリで探します。

|

1 2 3 |

dataset = xdr_data |filter lowercase(causality_actor_process_image_name) = "w3wp.exe" and lowercase(actor_process_image_name) in ("cmd.exe", "powershell.exe") and lowercase(action_process_image_name) in ("net.exe", "quser.exe","certutil.exe", "arp.exe","hostname.exe", "whoami.exe", "netstat.exe", "ping.exe", "ipconfig.exe", "wmic.exe", "del.exe") |fields agent_hostname, agent_version, actor_effective_username , causality_actor_process_image_name, causality_actor_process_command_line , actor_process_image_name, actor_process_command_line, action_process_image_name, action_process_image_command_line |

攻撃者は圧縮とメモリダンプを行い、C:\programdata をステージング場所として漏出と資格情報アクセスのステージングを行います。以下のクエリを使い、そうしたアクティビティを実行しているサーバーを探します。

|

1 2 3 4 |

config case_sensitive = false | dataset = xdr_data |filter event_type = FILE and event_sub_type in (FILE_CREATE_NEW, FILE_WRITE) and agent_os_sub_type contains "server" |filter action_file_path ~= "c:\\programdata\\[a-zA-Z0-9]+\.(rar|zip|zipx|7z)" OR action_file_path ~= "(c:\\root\\[a-zA-Z0-9]+\.dmp$|c:\\windows\\temp\\[a-zA-Z0-9]+\.dmp$)" |

Exchange ワーカープロセスは通常はサブプロセスを作成しませんが、エクスプロイトのなかにはこのプロセスをターゲットにしているものが1つあります。次の Cortex XDR XQLクエリがそうした場合の探索に役立ちます。

|

1 2 3 4 |

config case_sensitive = false | dataset = xdr_data | filter event_type = PROCESS and event_sub_type = PROCESS_START and os_actor_process_image_name = "UMWorkerProcess.exe" | filter action_process_image_name != "WerFault.exe" and action_process_image_name != "wermgr.exe" |

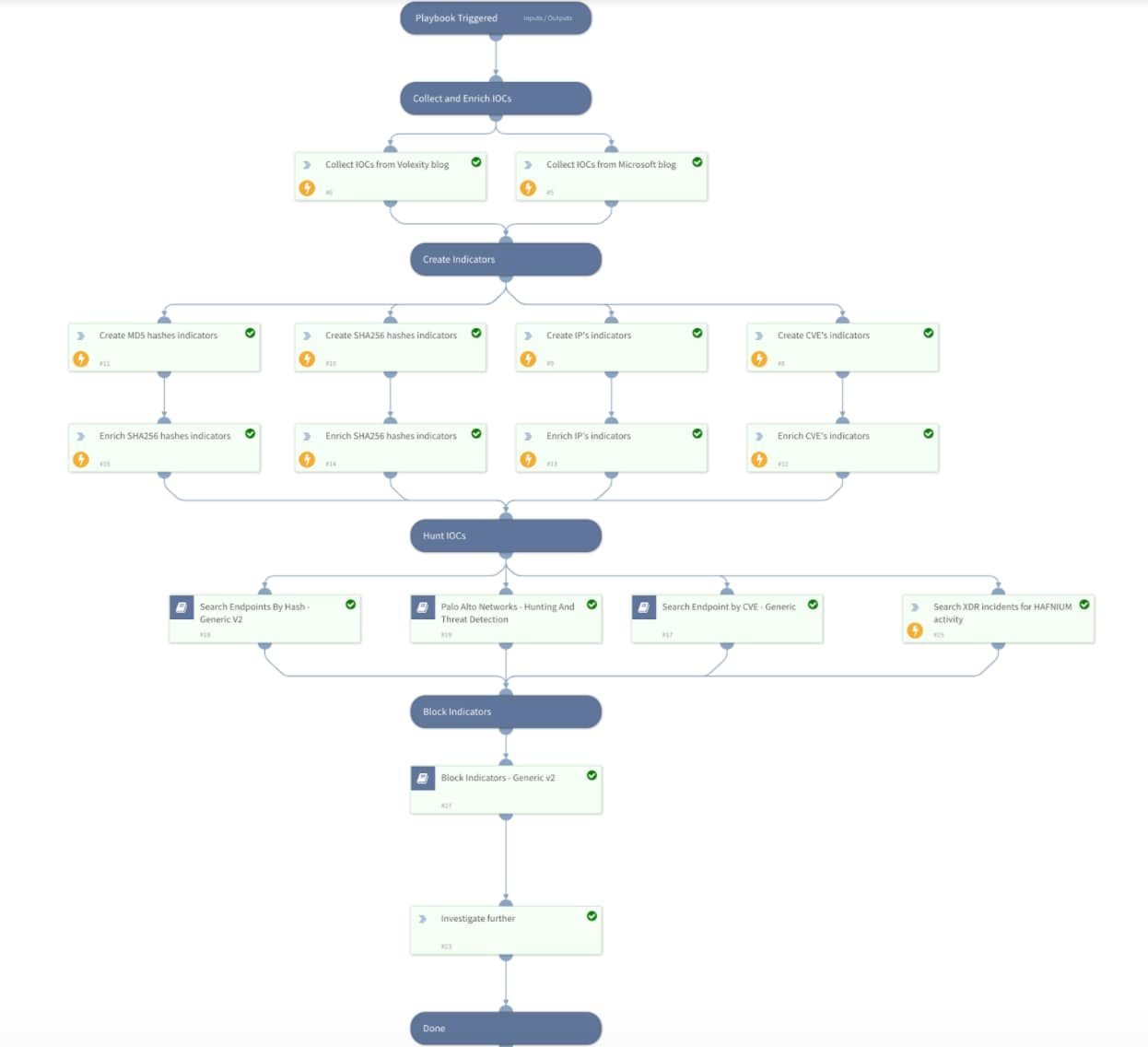

Cortex XSOAR でハンティングとレスポンスを行う

Cortex XSOAR は「HAFNIUM – Exchange 0-day exploits」というプレイブックを公開しました。このプレイブックは弊社Cortex XSOAR MarketplaceのRapid Breach Responseコンテンツパック内にあります。完全に自動化されたプレイブックは、以下を実行します。

- 脅威ハンティングプロセスで使用する指標の収集

- ファイアウォールログにクエリをかけて悪意のあるネットワークアクティビティを検出

- エンドポイントログで悪意のあるアクティビティを検索し侵害ホストを検出、Cortex XDRが有効になっていればプレイブックで上記で説明したアラートも検索

- さまざまなサードパーティツールのインジケータを遮断

![Cortex XSOAR 図 4 プレイブック]()

この攻撃を検出するCortex XDRのアラート

| ソース | 説明 |

| Cortex XDR Analytics BIOC | Uncommon net group execution(通常と異なる net group コマンドの実行) |

| Cortex XDR Analytics | Multiple Discovery Commands(探索用コマンドの複数回の実行) |

| Cortex XDR BIOC | Exchange process writing aspx files(aspxファイルを書き込むExchangeプロセス) |

| Cortex XDR Agent | Behavioral Threat Detected(振る舞いによる脅威を検出) |

| Cortex XDR Agent | Suspicious Process Creation(疑わしいプロセスの生成) |

| Cortex XDR Analytics BIOC | Uncommon remote service start via sc.exe(通常と異なるsc.exe経由でのリモートサービス開始) |

| Cortex XDR Analytics BIOC | Rare SSH Session(通常は見られないSSHセッション) |

| Cortex XDR Analytics BIOC | Uncommon ARP cache listing via arp.exe(通常見られないようなarp.exe経由のARPキャッシュのリスト化) |

| Cortex XDR Analytics BIOC | Uncommon user management via net.exe(通常見られないようなnet.exe経由のユーザー管理) |

| Cortex XDR Analytics BIOC | WmiPrvSe.exe Rare Child Command Line(まれなWmiPrvSe.exeの子コマンドライン) |

| Cortex XDR Analytics BIOC | Script Connecting to Rare External Host(まれな外部ホストに接続するスクリプト) |

| Cortex XDR BIOC | Remote process execution using WMI(WMIを使用したリモートプロセス実行) |

| Cortex XDR BIOC | 64-bit PowerShell spawning a 32-bit PowerShell(32ビットPowerShellを生成する64ビットPowerShell) |

| Cortex XDR BIOC | Suspicious PowerShell Command Line(疑わしいPowerShellコマンドライン) |

| Cortex XDR BIOC | Dumping Registry hives with passwords(パスワードを含むレジストリハイブのダンプ) |

観測されたアクティビティ

攻撃者が次のパスでWebシェルファイルを作成する様子が観測されています。

| C:\Program Files\Microsoft\Exchange Server\V15\FrontEnd\HttpProxy\owa\auth\RedirSuiteServerProxy.aspx

C:\inetpub\wwwroot\aspnet_client\system_web\r1BMaJKT.aspx C:\inetpub\wwwroot\aspnet_client\system_web\[RANDOM].aspx C:\inetpub\wwwroot\aspnet_client\supp0rt.aspx C:\inetpub\wwwroot\aspnet_client\discover.aspx |

また、攻撃者が次のコマンドを実行する様子も観測されています。

| "cmd" /c cd /d "C:\\inetpub\\wwwroot\\aspnet_client\\system_web"&net group "Exchange Organization administrators" administrator /del /domain&echo [S]&cd&echo [E]

wmic /node:$NODE$ /user:$USER$ /password:$PASSWORD$ process call create "powershell -exec bypass -file c:\programdata\payloadDns.ps1" "cmd.exe" /c powershell -exec bypass -file c:\programdata\bot.ps1 net group "Exchange Servers" /DOMAIN cmd /c start c:\windows\temp\xx.bat net group "Exchange Organization Administrators" /domain dsquery server -limit 0 net group [REDUCATED] /domain "cmd" /c cd /d "C:\\inetpub\\wwwroot\\aspnet_client\\system_web"&arp -a&echo [S]&cd&echo [E] net use \\[REDUCATED] [PASSWORD] /user:[USER] powershell.exe -PSconsoleFile "C:\Program Files\Microsoft\Exchange Server\V15\Bin\exshell.psc1" -Command ".’C:\windows\help\help\1.ps1′" nltest /domain_trusts "cmd" /c cd /d "C:\\inetpub\\wwwroot\\aspnet_client\\system_web"&wmic process call create "reg save hklm\sam c:\programdata\$FILE_NAME$.log &echo [S]&cd&echo [E] |

結論

これらのゼロデイ脆弱性を悪用し、脆弱なMicrosoft Exchange Serverに対する脅威アクターの警戒すべきアクティビティが見られます。このため弊社は、すべてのMicrosoft Exchange ServerをMicrosoftがリリースした最新の修正を適用したバージョンにただちに更新することを強く推奨します。

これにくわえ、製品のバージョン、コンテンツのバージョンを最新のものに更新し、製品組み込みの既存保護メカニズムとこちらで提供したXQLクエリを使って脅威を探索することをお勧めします。

Unit42による脅威の評価は、こちらからお読みいただけます。