This post is also available in: English (英語)

昨年はかつてないほど、さまざまな出来事に見舞われた一年でした。在宅勤務義務化への大規模シフトから(SolarWindsのような)サプライチェーン攻撃による広範囲におよぶ影響まで、グローバルなネットワークインフラがこれほどまでに脆弱に感じられたことはありません。そうしたなかで、SOCチームが今日の攻撃に対してしっかりと防御や保護をやっていくためには、あらゆる方面からのサポートを得ていく必要があります。本稿では、そのために実践すべきSOC変革の4つのシンプルステップをご紹介します。

ステップ1: 自社環境を監査し社内にあふれるツールからのセキュリティリスクを低減する

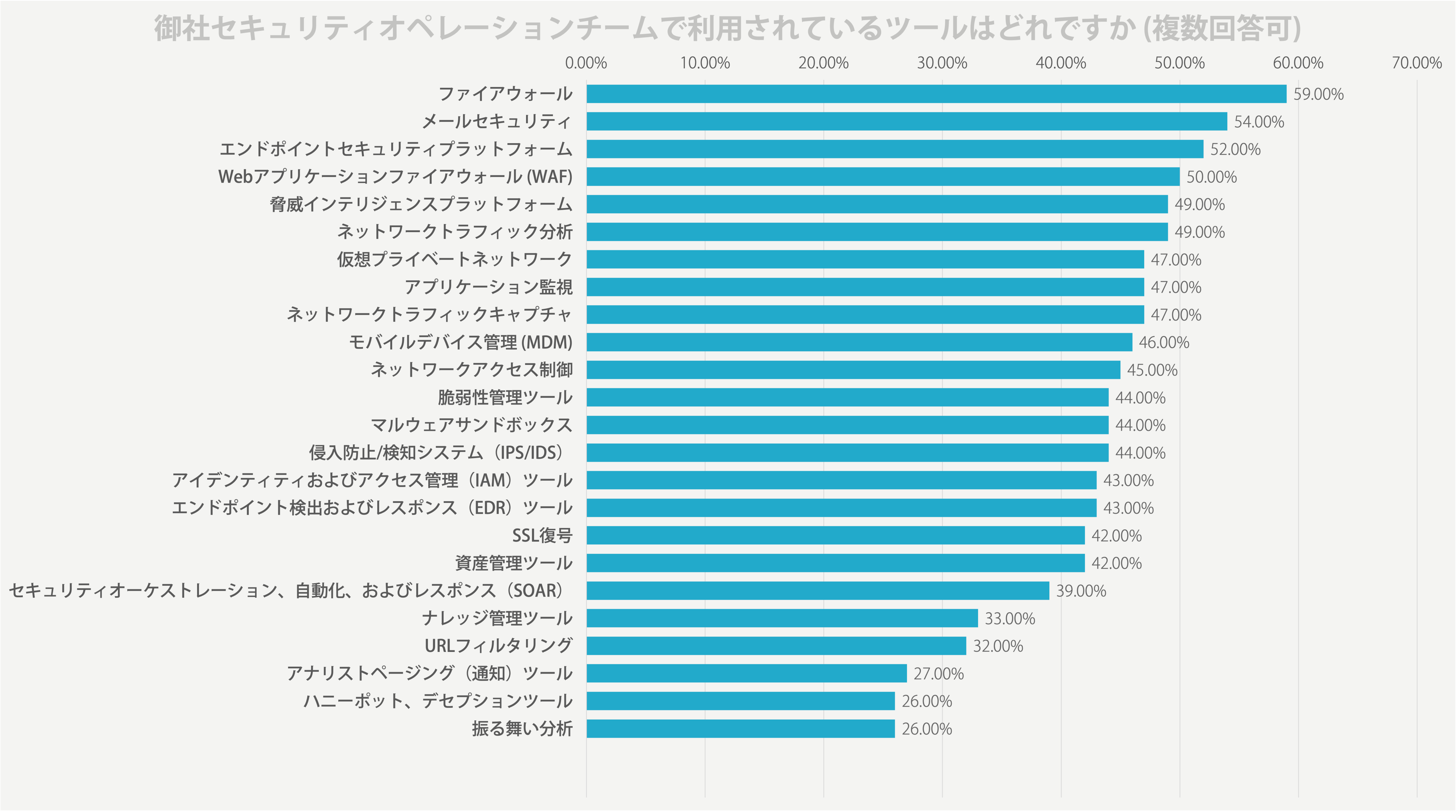

レオナルド・ダ・ヴィンチはかつて「シンプルであることは究極の洗練」と述べましたが、多くの企業ではこの「シンプルであること」を実現できていません。セキュリティスタック全体に、統一されないままのツールを多数かかえているからです。これは買収や合併、類似セキュリティ製品の標準化が進まないことなどが原因で、ようするに「ツールは山積み、問題も山積み」になってしまっています。しかも、クラウド環境にもオンプレ環境にもリソースがあることから、セキュリティITチームにとっては、攻撃対象領域の完全な可視化がまたやっかいな問題です。

ESG(Enterprise Strategy Group)がITおよびサイバーセキュリティの専門家406人(米国およびカナダ)を対象に行った 2019年の調査では、回答者の42%が10~25個のセキュリティツールを使用し、さらに26%が26~50個のセキュリティツールを使用していたことが報告されています。

こうしてツールが社内にあふれることになったきっかけは、特定の問題解決に向けたポイントソリューションの導入にあったのかもしれません。残念ながらこうした場当たり的アプローチでは、管理対象のエージェント数が増えてしまい、かえってネットワークを脆弱にしてしまいかねません。増えたエージェント同士に運用上の互換性がなかったり、設定ミスが増えたりすることで、セキュリティギャップが生まれやすくなるためです。

こういう場合、監査を行うことで、ソフトウェアであっても物理資産であっても、可能な限り多くのリスクを特定できます。これによって、価値の高いデータを保護するのか、リスクの高いデータを保護するのか、その優先順位をつけることができます。

ステップ2: ワークフローの自動化

セキュリティリーダーは、ツールの設定や実行にヒトが介入する必要があるかどうかを検討せねばなりません。得られた結果の解釈やトリアージに専門家の介入は必要でしょうか。さまざまなテストの実行に人手をさくべきでしょうか。そうした場面で、人間の意思決定と相性のよい、反復可能で低レベルなタスクを特定しておけば、セキュリティ担当者はインシデント調査をスピードアップできます。機械学習や人工知能の進歩には大きな期待が寄せられていますが、スムーズなSOC変革にむけた最適解をみちびくには、いずれの方向にも知識を伝達するヒトの要素はたしかに欠かすことができません。

それでも、セキュリティオペレーションやインシデントレスポンスに手作業のプロセスが多すぎることもたしかです。たとえば数多くの脅威フィードをヒトが目で確認していることはその一例でしょう。こうした部分については、SOARソリューションのような自動化機能に投資することで、製品スタックを俯瞰してアクションを組み立てられるようになり、よりすばやくスケーラブルなインシデントレスポンスを実現できます。

チームにはびこる手作業のアラート調査

SOCチームの変わらぬ頭痛のタネは、「いかにしてアラート数を抑えるか」という問題でしょう。そうした場面では、アラートのトリアージ(アラートの優先順位付け/順位付け、因果関係のあるイベントの相関、エンリッチメント)関連タスクや判断、ワークフローを自動化できるソリューションを導入すれば、調査を効率化できます。

SIEMなどのソリューションの導入で、セキュリティ関連の洞察力や可視性を高めている場合でも、SOCチーム内にはさまざまなセキュリティコントロールが生成した忠実度の低いアラートが氾濫しがちです。CISOを対象とした2019年の調査 では、回答者の41%以上が毎日1万件以上のアラートを確認しており、なかには毎日50万件以上のアラートを確認しているという回答者もいることが示されています。

さすがにこんな数では続けていけるはずがありません。膨大な誤検知が生み出すこうした「ノイズ」の原因は、アルゴリズムのチューニング不足、従来型検知ツールの利用、設定ミスなどの組み合わせであることが少なくありません。

これらのアラートは、場当たり的に導入されてきた異種ツールやオペレーションに相互運用性がないせいで、それぞれに独立して処理されることが多く、イベントデータの統合もままなりません。SIEMやログ管理ツールを使っても、アラートを正確に相関させるには、調整やカスタマイズがかかせないのです。さらに状況を悪化させているのが、ツールがアラートを発したからといって、それに必ずしも悪意があるとは限らないことです。結果として忠実度の低いアラートは無視されがちになります。

ステップ3: MLによるインテリジェンスでヒトを補完

現代のSOC変革の鍵を握るのは、セキュリティチームが機械学習を最大限に活用し、セキュリティにおけるヒトの力を補強・補完することです。複数のデータソースからアノマリパターンを自動検出し、コンテキストつきでアラートを自動発報することにより、今日の機械学習で調査を迅速化し、環境内の完全なる可視化という約束をかなえることができます。

これは、機械学習モデルをトレーニングし、トレーニングしたモデルでデータ間・データ全体のパターンを検出し、それをテストし、プロセスを改良することによって実現されています。ML技術でデータを収集・統合・分析したうえで調査を行えば、ヒトがこうした作業にかける工数や知識を減らすことができます。SOCチームは「さまざまなセキュリティレイヤから得たデータにひそむ脅威のコンテキストや証拠を見つける」という課題をかかえていますが、こうした作業も最小限に抑えることができます。

教師付き機械学習技術は、デスクトップコンピュータ、メールサーバー、ファイルサーバーなどのデバイスをフィンガープリントし、さまざまなタイプのデバイスの振る舞いを学び、振る舞い上のアノマリを検出することに利用できます。機械学習は、環境内で起きていることの因果関係を推論する能力を持ち、ヒトの介入に頼らなくても、ソフトウェアに次のステップを指示させることができます。たとえば、そのソフトウェアでは、結合されたデータセット内の振る舞いやインタラクションだけをもとにして「悪意のある」振る舞いにフラグを立て、その決定を明示的な指示とともにネットワークの他の部分に伝播させることができます。たとえば、エージェントにそれを封じ込めるように指示したり、ファイアウォールにそれと通信しないように指示したりすることができるのです。

高次の機械学習機能で実現できることには次のようなものがあります。

- 統合: 環境内で何が起こっているのかをデータから語る

- 分析: 問題空間に関する洞察を引き出しそこから予測を立てる

- 自動化: 人間の意思決定を加速しシステムレベルのアクション、ワークフロー、意思決定を自動化する

ステップ4: セキュリティチームの最適化

成功するSOCにとってもっとも重要なのは、セキュリティソリューションよりツールへの投資より「ヒト」の要素です。たしかに、とくに低レベルの反復的な作業については、機械学習や自動化で応答時間・精度・修復などの結果全体を改善できることはまちがいありませんが、エンジニアやアナリスト、アーキテクトを含むセキュリティ人材の確保やトレーニング、維持は、一貫したSOCの変革戦略に組み込まれている必要があります。

米国労働省労働統計局によると、サイバーセキュリティ分野で雇用される個人の数は、2019年から2029年の間に31%増加すると見込まれています。さらに、米国教育統計センター(NCES)によると、過去6年間で、新しいサイバーセキュリティプログラム数は33%増加し、サイバーセキュリティの求人情報は94%増加しているそうです。

SOCには様々な種類がある

パロアルトネットワークスのSOCストーリーは、従来の4層構造のSOCアプローチから積極的脱却によって高度に最適化されています。私たちのSOCチームは、ハイブリッド寄りのアプローチをとり、以下のような一般理念を持っています。

- SOCメンバーの80%を経験者にする

- アラートトリアージ、インシデントレスポンス、スレットハンティングなど、すべての領域でSOCチームをクロストレーニングする

- すべてのアナリストに十分な資金の年間トレーニング予算を提供する

わたしたちがこうした理念をもつ理由は、それにより次のことが可能になるからです。

- 責任(とティア)の間を行き来できる軽快なチームの維持

- 事業継続性のサポート

- より魅力的な社風からくるスタッフの燃え尽き防止

- 継続的学習環境の促進

- テクノロジの適切な利用で少ない人数でより広い範囲をカバーして仕事をやりとげる

私たちのプレイブック「How to Plan Tomorrow’s SOC, Today(明日のSOC計画を今日立てるには)」をご一読いただき、SOCの変革を進めましょう。