はじめに

PA-Series(ハードウェア、仮想版)やPrisma Accessを導入後、最低限の設定追加のみで運用していませんか?もちろん、製品側でシグネチャを含むコンテンツ類などは最新のものに自動でアップデートされていますが、日々変化する攻撃やIT環境の利用状況に対し、定期的に利用状況を確認し、最適な利用状況かを確認することをおすすめしています。

しかし、管理UIでフィルタなどを駆使して状況を確認するのは面倒というのが、運用担当者の方の本音かもしれません。そこで、少しでもその面倒から解放されるよう、パロアルトネットワークスでは無料で利用できるツールを提供しています。

Security Lifecycle Review (以下「SLR」と表記)は、今の利用状況をレポートでわかりやすく可視化してくれるツールの1つです。SLRは、PA-Series(ハードウェア版・仮想版)とPrisma Accessで出力方法が異なりますので、それぞれの使い方を説明します。

PA-Series (ハードウェア版、仮想版)の場合:

レポートを作成する大まかな流れは以下の通りです。

- Tech Support File (以下「TSF」と表記)ファイルをPA-Seriesの管理UIから取得する

- 取得したTSFファイルをSLRツールにアップロードする

以下で実際の手順を1ステップずつ見ていきましょう。

TSFを取得する

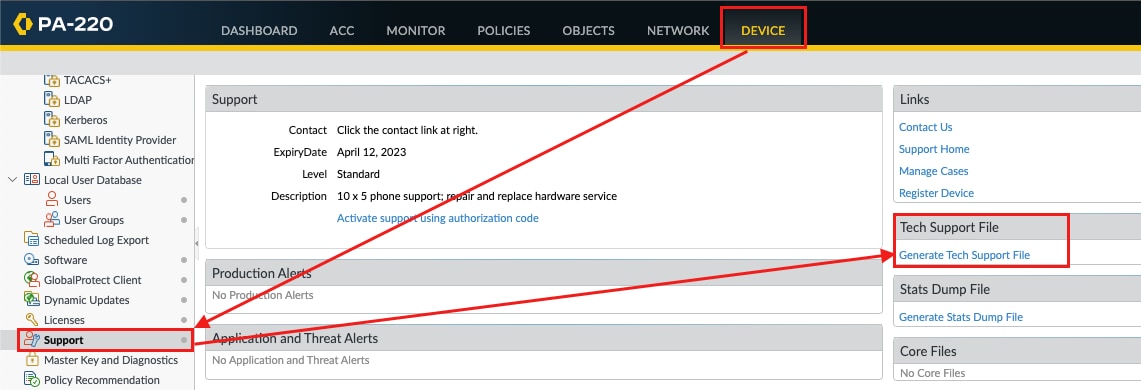

- PA-Seriesの管理UIにログインします。

- [DEVICE]タブ、[Support]メニュー、[Tech Support File]グループ、[Generate Tech Support File]の順にクリックします。これでTSFが生成されるので、生成されたファイルをダウンロードします。

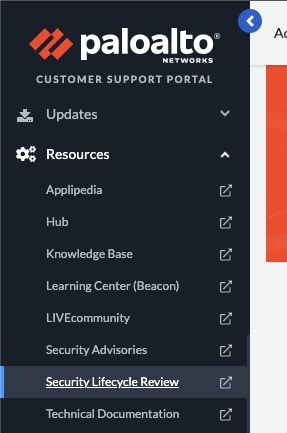

- Customer Support Portal (CSP - https://support.paloaltonetworks.com)にアクセスします。

- 左のメニューから[Resources]をクリックして展開します。

- [Resources]の下の[Security Lifecycle Review]をクリックします。

- [Generate New Report]ウィンドウでアカウント名、業種、国、地域、デプロイされている場所、レポート作成者名、レポートの言語などの必要項目を入力し、[Next]をクリックします。

- 先程生成したTSFを[Generate New Report]ウィンドウにドラッグ&ドロップし、[Upload]をクリックします。

- 生成されたレポートの内容を確認します。

Prisma Accessの場合:

- HUB (https://apps.paloaltonetworks.com/) にアクセスします。

- [Sign In]をクリックし、お使いのクレデンシャルでログインします。

以降は「SLRツールが有効な場合」と「SLRツールが有効になっていない場合」に分けて説明します。お手元の環境に合わせていずれかを行ってください。

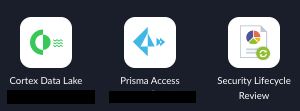

SLRツールがすでに有効になっている場合:

- 画面上部のアイコン一覧に[Security Lifecycle Review]というアプリケーション アイコンが表示されていることを確認します。

- [Security Lifecycle Review]アイコンをクリックし、[Generate New Report (新規レポートを生成)]で[Date Range (レポート対象期間)]、[Prepared by (レポート作成者)]、[Language (レポートの言語)]を入力し[Generate Report (レポートを生成)]をクリックしてレポートを作成します。

Prisma Accessは、Cortex Data Lake (CDL)に蓄積されたログデータを元にレポートを生成するので、これだけですぐにレポートを作成できます。

SLRツールが有効になっていない場合:

- 画面の下部までスクロールします。

- 利用可能なアプリケーションの一覧から[Security Lifecycle Review]アプリケーションを見つけます。

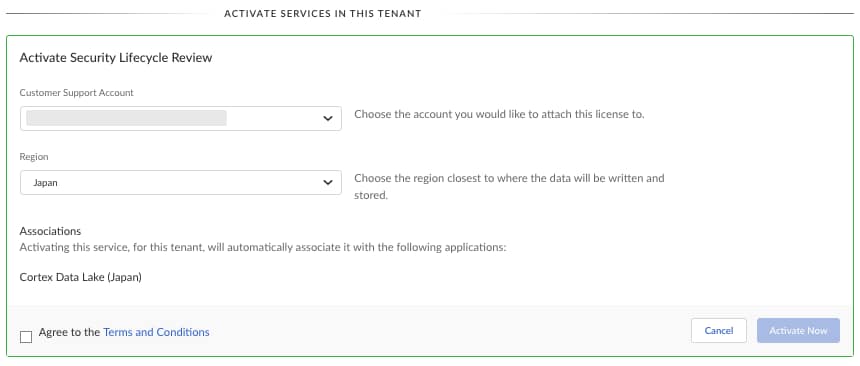

- [Activate (有効化)]をクリックし、有効化します。

![]()

- [Customer Support Account (カスタマー サポート アカウント)]には利用中のPrisma Accessのテナント、[Region (地域)]には、PrismaAccessで利用しているCDLのリージョンが表示されるため、ご自身のPrisma Accessでご利用の環境かを確認いただき、[Agree to the Terms and Conditions (利用規約に同意する)]にチェックを入れ、[Activate Now (いますぐ有効化する)]でSLRツールを有効化します。

レポート概要:

出力されたレポートの内容を以下に解説します。なお、製品で利用していない機能はレポートの項目として出力されません。また、本稿のサンプル レポートは英語で出力していますが、日本語を含むそのほかの言語でも出力できます。

レポート項目の例

- エグゼクティブ サマリー

- アプリケーション利用状況

- SaaSアプリケーション利用状況

- URLアクティビティ

- ファイル転送状況

- DNSセキュリティ利用状況

- 脅威検知状況

- IoTセキュリティ利用状況

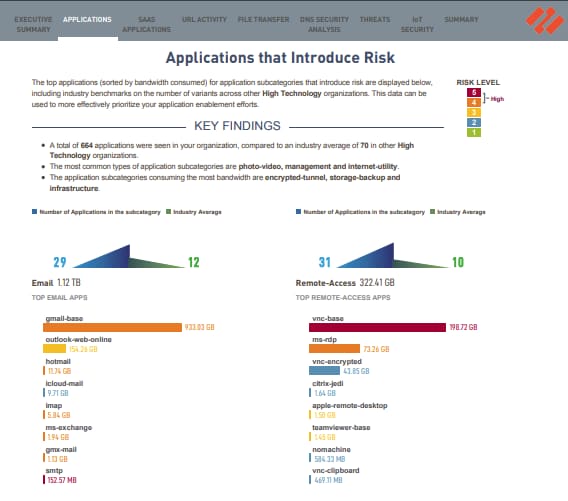

以下、いくつかレポートの内容に触れますが、アプリケーション利用状況では、PAN-OS標準のAPP-ID機能で識別されるアプリケーションのカテゴリごとに、総合ランキングをリスクと利用頻度の観点からレポートします。

カテゴリの例

- Remote-Access (vnc-base / ms-rdp / citrix-jedi など)

- File-Sharing (google-drive-Web / ms-onedrive-base / dropbox-base など)

- Social-Networking (facebook-base / linkedin-base / twitter-base など)

- Photo-Video (netflix-base / youtube-base / facebook-video など)

どのような通信が識別可能かはこちらのApplipediaサイトから確認できます。このサイトのサブカテゴリ項目が今回のレポートのカテゴリに該当します。

ファイル転送状況では、どのアプリケーションがどのタイプのファイルをどれくらい転送したかを直感的に確認できます。この結果をもとに、ファイル転送により帯域を多く消費しているアプリケーションを特定し、運用を最適化できます。

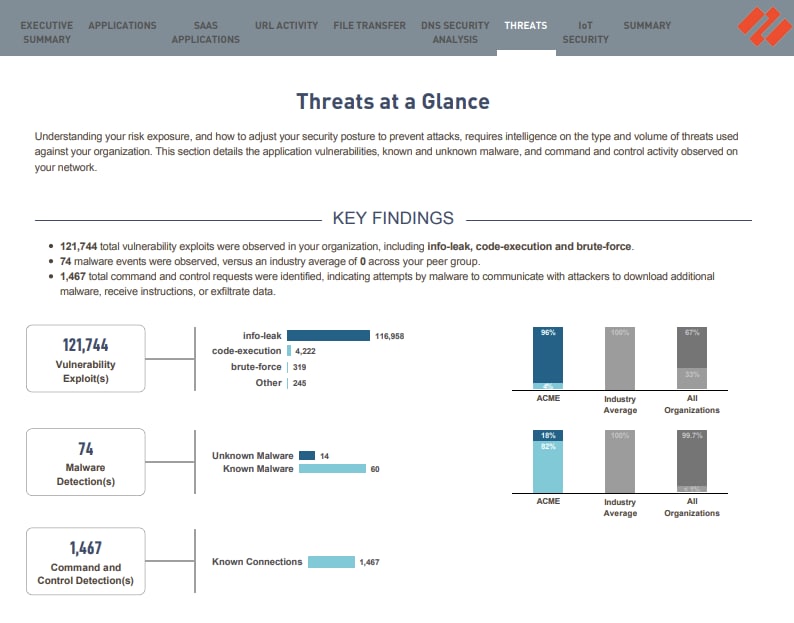

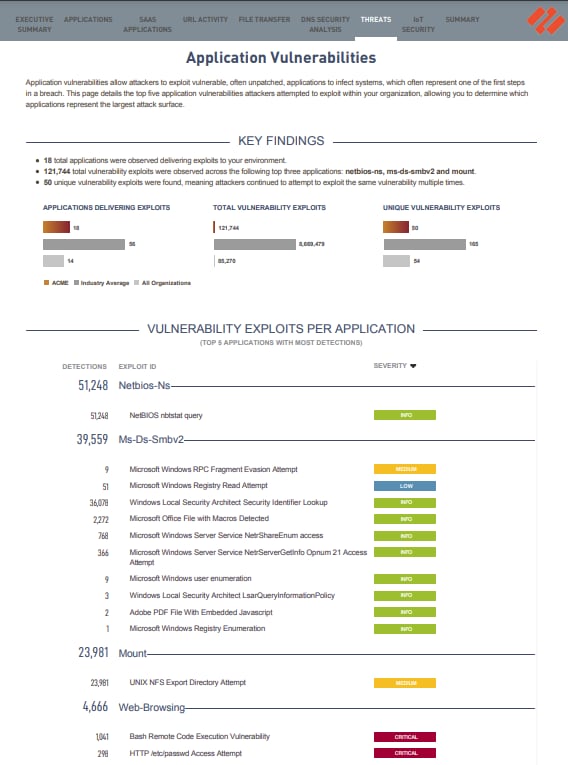

脅威検知状況には、ネットワーク上で観測されたアプリケーションの脆弱性、既知・未知のマルウェア、コマンド&コントロールのアクティビティなどがレポートされます。

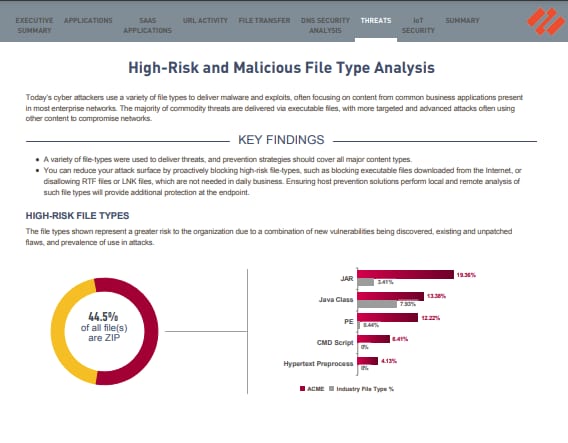

昨今のサイバー攻撃者は、マルウェアやエクスプロイトの配布にさまざまな種類のファイルを使います。多くの場合、一般企業のネットワークに存在する汎用のビジネス アプリケーション コンテンツが中心に使われます。通常の脅威は大半が実行可能ファイルとして配布されますが、標的型の高度な攻撃では、それ以外のコンテンツでネットワークを侵害することも多くなっています。そのため、リスクの伴うファイルがどれぐらい利用されているかを把握することも大切です。

そのほか、アプリケーションの脆弱性を狙った攻撃の通信が、管理ネットワーク内でどの程度発生しているかを把握することも重要です。脆弱性を狙った攻撃は、インシデントの初期段階で利用されることが多いので、そうした攻撃を受けやすい脆弱なサーバーのパッチ適用を検討するさいに役立ちます。

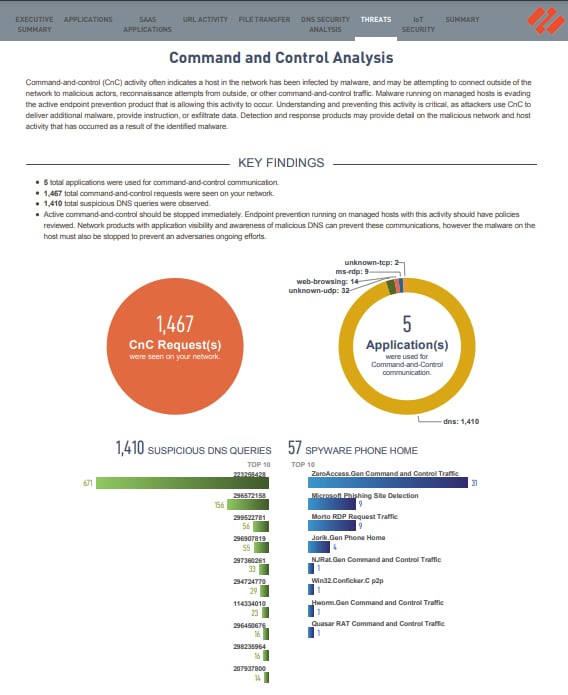

ネットワーク内のホストがマルウェアに感染した場合、悪意のある振る舞いが見られたり、ネットワーク外に接続しようとすることがあります。こうしたコマンド&コントロール(CnC)アクティビティが確認できた場合、ネットワーク内のホストがマルウェアに感染している可能性が高くなります。そうした通信の有無をレポートで定期的に把握しておくと、エンドポイント対策製品を回避し、感染してしまったホストがないかどうかを把握しやすくなります。

おわりに

本稿ではレポートの一部をご紹介しました。これ以外にも参考にできる指標がたくさん出力されますので、お手元の環境の実データでレポートを作成し、自社のネットワーク環境の利用状況を把握したり、運用の最適化などのきっかけにしたりしてご活用ください。