This post is also available in: English (英語)

想像してみましょう。あなたは機密扱いの契約書を作成しています。ただ、外国語と文章力には自信がありません。そんな時、文章を完璧に仕上げてくれる強力なAIツールの存在を知り、これ幸いと契約書をAIに送信したところ、期待通りの出力を返しました。しかし後になって、この機密文書がAIモデルに取り込まれており、AIトレーナーに閲覧される可能性があることに気付きます。さらなる問題として、送信した機密文書がモデルの訓練に利用され、他のユーザーへの出力に現れる可能性もあります。皆さんならどう対応するでしょうか? AIツールの利便性とセキュリティのジレンマはChatGPTのリリース以来、現実の問題になっています。

ChatGPTはOpenAIが開発した人工知能チャットボットであり、同社のGPT-3.5モデルや最新のGPT-4モデルを基にしています。月間アクティブユーザー数は1億人を超え、インターネット上で最も注目されるAI製品となっています。

ChatGPTには自然言語生成、質問応答、感情分析、翻訳、コンテンツ作成など多様な機能があり、自然言語処理(NLP)に関する優れた能力を有します。しかしその一方で、剽窃、プライバシー、データ漏洩に関する数多くの懸念が生じています。

ChatGPTに関するセキュリティの懸念

3月にはイタリアがChatGPTを一時的に禁止しました。データ収集に関する規制に違反するとの懸念を受けてのものです。また、AmazonやWalmartなどの企業も対策に乗り出し、生成AIサービスの利用に注意するよう従業員に警告しました。ChatGPTなどのAIシステムとの情報共有や、AIチャットボットとのコードの共有を禁止したのです。実際、ChatGPTを利用したSamsungの従業員が誤って企業秘密を漏洩させた事例が発生しています。上述したChatGPTの機能を考慮すると、様々な形のセキュリティ問題が発生しかねません。例えば、各種の難読化を施した悪意あるコードの作成に悪用できます。また、ソーシャルエンジニアリング攻撃に用いるコンテンツを改善できるため、見破られづらいフィッシングサイトの作成にも悪用できます。さらに、モデルに入力された機密情報は後に回収される可能性があるため、潜在的なデータ漏洩のセキュリティリスクもあります。

Unit 42が先日投稿したブログ記事ではChatGPTをテーマとした詐欺攻撃の増加に触れています。それによると、2022年11月から2023年4月上旬にかけてChatGPTに関連した月間ドメイン登録数が910%増加しました。また、DNS Securityのログから、関連するスクワットドメインも17,818%増加しました。この記事ではケーススタディをいくつか提示し、ユーザーを騙してマルウェアのダウンロードや機密情報の送信を行わせる手口を説明しています。さらに、模倣チャットボットを用いる潜在的なリスクを強調した上で、利用の際は十分に警戒するよう促しています。この課題に対処するには、サブスクリプションサービスであるAdvanced URL Filtering、DNS Security、WildFireをご利用ください。

OpenAI関連のApp-ID

弊社は最新のAIトレンドを注視し、関連する潜在的リスクを積極的に評価しています。OpenAI関連トラフィックの可視性を高め、次世代ファイアウォールを通じたChatGPT利用の管理・制御に貢献するため、OpenAIに関連した3つのApp-ID (openai-base、openai-chatgpt、openai-api)を4月に公開しました。

openai-base: ChatGPTを除く、OpenAIの一般的なトラフィックをカバーします。OpenAIの調査、開発者チュートリアルとドキュメント、企業情報、製品(DALL Eなど)に関連したネットワークトラフィックが対象です。また、OpenAIのWebサイトに関するNGFWのトラフィックログに「openai-base」と表示されます。

openai-chatgpt: ChatGPTのWebベースインターフェイスのトラフィックをカバーします。一般にカジュアルユーザーはこのインターフェイスを通じてChatGPTを利用します。

openai-api: OpenAIのAPI関連トラフィックをすべてカバーします。ChatGPTだけでなく画像生成などの機能も対象です。OpenAIはAIモデルをプログラムから利用できるようにするAPIを提供しており、このAPIを通じてGPT-3やGPT-4などのChatGPTを支えるAIモデルを利用できます。開発者がChatGPTを利用する際にはこちらの手法が一般的です。

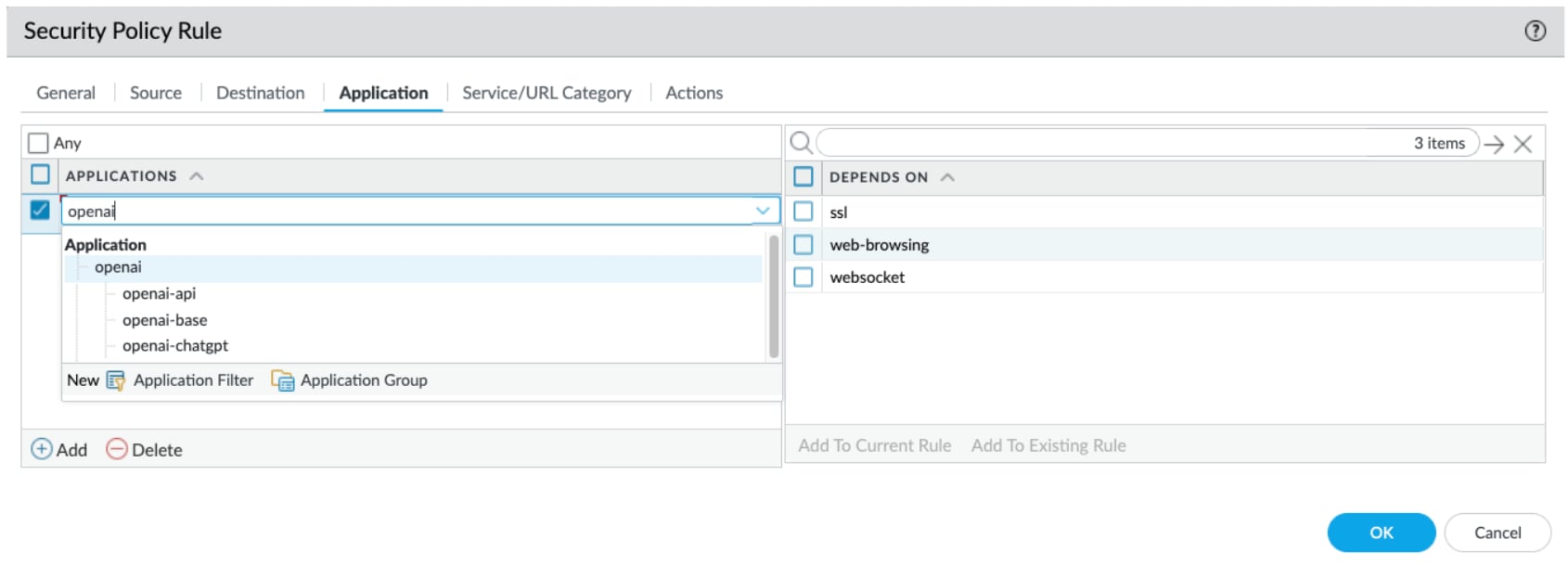

OpenAI関連のトラフィック管理を簡略化するため、3つのApp-IDが含まれるApp-IDコンテナ「openai」も同時にリリースしました(図1)。

セキュリティポリシーを用いたOpenAIトラフィックの管理

弊社NGFWの利用者はOpenAI関連の3つのApp-IDを利用してChatGPT利用を柔軟に制御・管理できます。また、多様なインターフェイスから生じるOpenAIトラフィックを完全に可視化することも可能です。なお、3つのApp-IDは区別されるため、「openai-base」をブロックしても「openai-chatgpt」と「openai-api」はブロックされません。

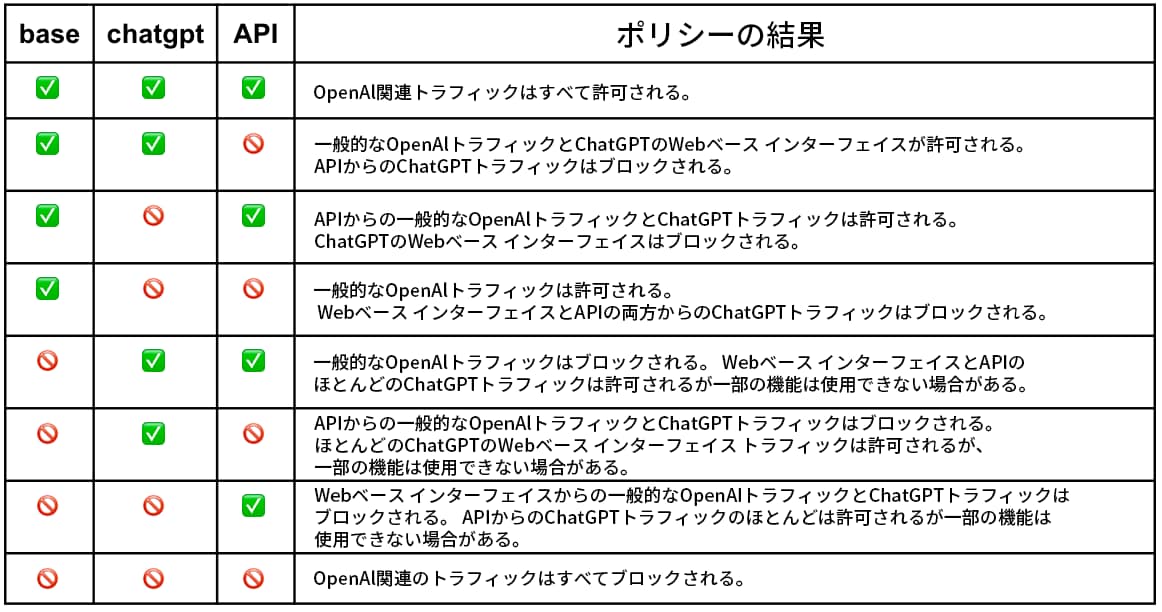

3つのApp-IDを用いてOpenAIのトラフィックを管理する場合、セキュリティポリシーの設定によって影響範囲が変わります。図2の✅はセキュリティ ポリシー ルールで「許可」されていることを示し、🚫は「拒否」されていることを示します。

注意点として何らかのApp-IDを許可する場合、「依存先」のApp-IDも許可しなければアプリケーションは完全には機能しません。例えば、「openai-base」は「SSL」、「web-browsing」、「WebSocket」に依存しています。そのため、「openai-base」とともに3つのApp-IDも許可する必要があります。同様に、「openai-chatgpt」または「openai-api」を許可する場合、「openai-base」(および、3つの依存先App-ID)を許可しなければ、完全なアクセスは行えません。

AIがもたらす新たな課題

ChatGPT AIの利用が広まる中で、現代のデジタル分野に新たな課題と脅威が生じています。弊社のNGFWであれば、OpenAIに関する3つのApp-IDを利用してChatGPTの利用とアクセスを柔軟に制御・管理できます。また、企業ネットワーク管理者がChatGPTの利用状況をより明確に把握できます。その結果、企業ネットワークセキュリティが強化され、データ侵害の可能性が低下します。ChatGPTへのデータ流出の防止にはEnterprise DLPも有効です。

大規模言語モデルに基づくChatGPTのようなチャットボットは既に存在し、今後も増加を続けるでしょう。弊社は今後出現する新たな課題への対応でもお客さまを支援してまいります。

OpenAI関連のApp-IDの詳細はApplication Research Centerをご参照ください。