Os resultados da Avaliação MITRE Engenuity ATT&CK 2023 saíram, e apenas o Cortex XDR oferece 100% de proteção e 100% de cobertura de análise com zero alterações de configuração e zero detecções atrasadas.

Os resultados da quinta rodada das Avaliações MITRE Engenuity ATT&CK foram publicados e, embora cada fornecedor alegue oferecer 100% de tudo, a verdade está nos detalhes e os dados não mentem. Neste ano, o Cortex é o único fornecedor com 100% de prevenção e detecção de análise.

No cenário de segurança cibernética, que muda constantemente, ficar um passo à frente é mais importante do que nunca. Os inimigos continuamente buscam maneiras novas e sofisticadas de violar as defesas. É um jogo de apostas altas em que as regras mudam constantemente e as consequências de ficar para trás podem ser catastróficas.

É aí que MITRE Engenuity entra em ação com as Avaliações Enterprise ATT&CK, oferecendo uma luz no fim desse túnel caótico. Essas avaliações se tornaram um recurso inestimável para CISOs, profissionais de segurança e qualquer pessoa responsável por proteger os ativos digitais de uma organização. Eles fornecem um teste decisivo ou uma análise de desempenho de como as soluções de segurança do endpoint da indústria se comportam frente aos sabotadores cibernéticos mais engenhosos.

Mas, o que exatamente são as avaliações MITRE Engenuity ATT&CK e por que os resultados delas são importantes para você? Essas avaliações anuais simulam as táticas, técnicas e procedimentos (TTPs) usados por alguns dos grupos de ameaça mais ativos e famosos dos tempos de hoje. A red team do MITRE Engenuity convida fornecedores de soluções de segurança cibernética a se defenderem contra ataques cuidadosamente coreografados (nos modos de detecção e prevenção) para fornecer informações sobre três recursos:

- Visibilidade: o que uma solução consegue ver

- Detecção: quais ações uma solução identifica precisamente como maliciosa

- Proteção: quais ações maliciosas uma solução pode prevenir

Um número surpreendente de fornecedores participa dessas avaliações. Na edição deste ano, foram 29 fornecedores participantes, e isso presta homenagem ao valor deles e reflete os esforços diligentes que o MITRE Engenuity emprega nas avaliações para garantir que eles forneçam um engajamento desafiador e provocativo.

Quinta rodada (Turla)

Neste ano, foi realizada a quinta avaliação anual e a red team do MITRE Engenuity focou a simulação dos métodos do Turla, um grupo de ameaça que nossos pesquisadores de ameaça da Unit 42 estudaram profundamente. O Turla é um grupo russo de ameaça extraordinariamente bem amparado e sofisticado que já infectou vítimas em mais de 45 países. Eles já atacaram agências governamentais, grupos militares, missões diplomáticas, assim como organizações de pesquisa e mídia. A infâmia do Turla vem de suas táticas de exfiltração oculta, incluindo water holing de sites governamentais, rootkits personalizados, infraestrutura de rede de comando e controle elaborada e táticas de fraude. Ao conversar com os defensores que participaram, fica claro que o MITRE Engenuity avançou muito em termos de sofisticação de seus métodos de ataque neste ano.

A blue team implantou o Cortex XDR Pro para agente do Endpoint em endpoints do Windows e Linux. Nenhuma outra solução foi implantada e o Cortex XDR foi definido com configurações padrão, as mesmas configurações de fábrica, e as únicas alterações presentes foram a ativação da quarentena de arquivos maliciosos e, para Linux, a ativação da opção de tratar grayware como malware.

Principais métricas e critérios de avaliação

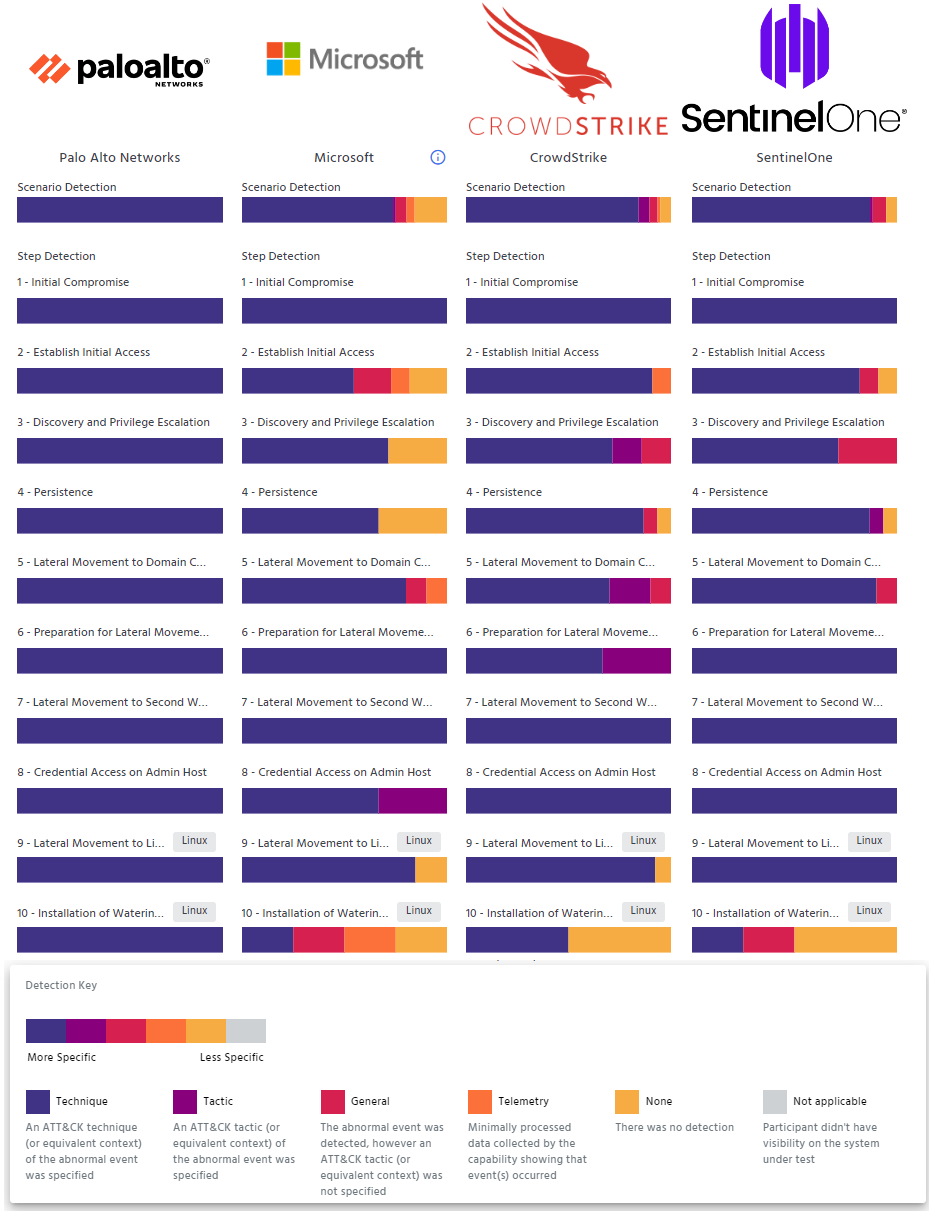

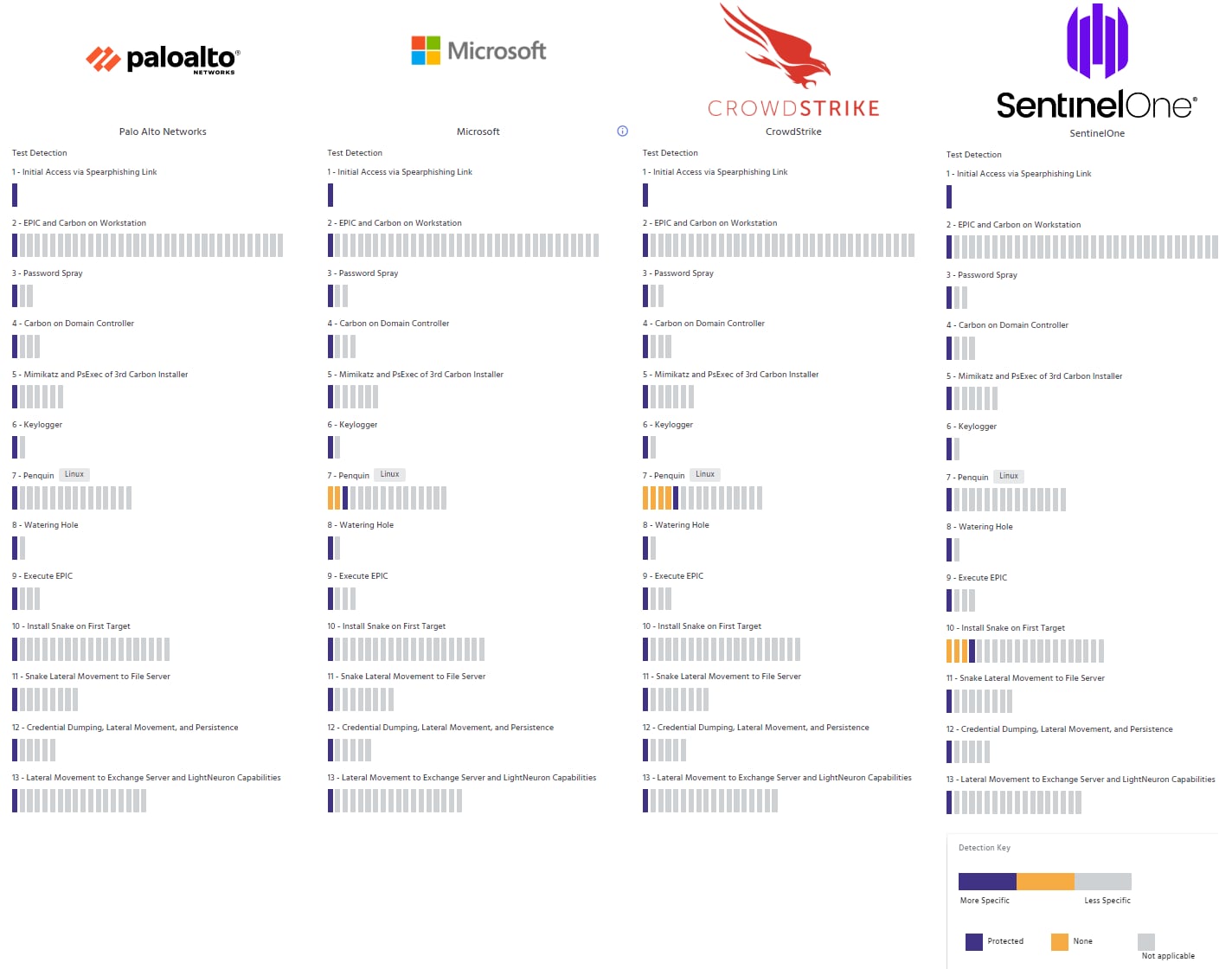

A avaliação deste ano foi dividida em dois cenários de detecção, chamados Carbon e Snake, correspondentes às importantes ferramentas criadas e usadas pelo Turla. A fase de proteção seguiu este modelo: espelhamento das técnicas nos testes de detecção com entropia suficiente injetada para não parecer idêntica ao teste de detecção. Cada um dos dois cenários de detecção tinha 10 etapas, que, por sua vez, tinham várias subetapas que mapeavam as técnicas reais na estrutura MITRE ATT&CK. Ao todo, cada fornecedor pôde ver 143 subetapas. Para cada uma dessas subetapas, a equipe do MITRE Engenuity registrou se cada solução tinha uma detecção para uma ação tomada.

Cada uma dessas detecções foi categorizada com base na qualidade da detecção observada.

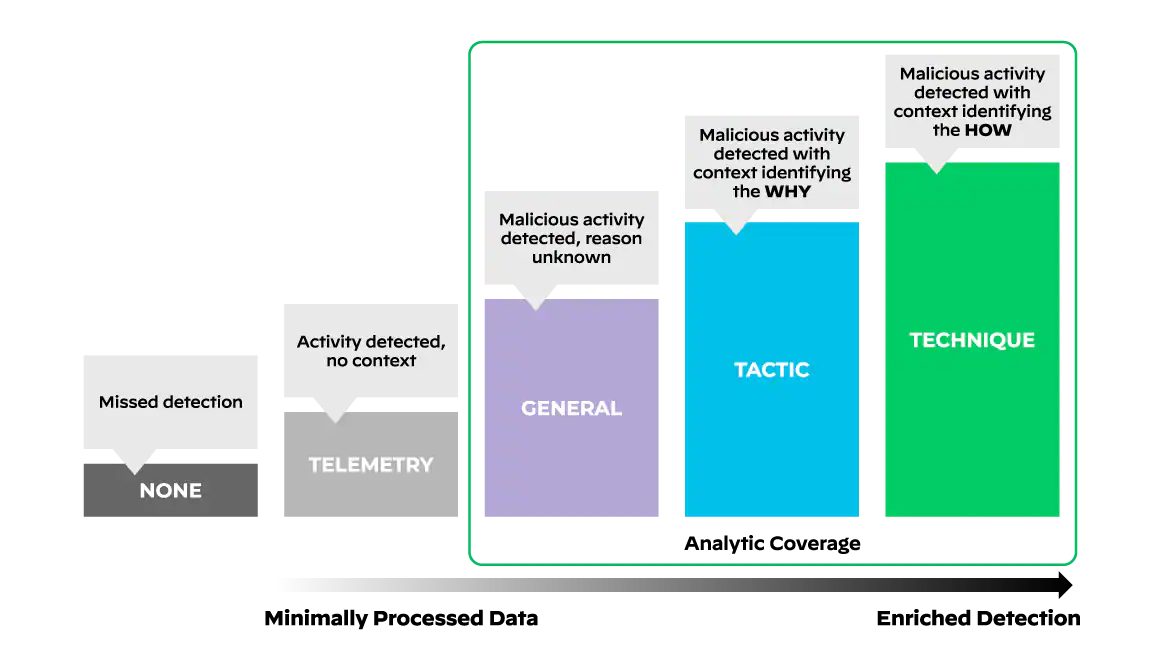

Categorias de detecção MITRE Engenuity:

- Não aplicável: participantes não tinham visibilidade do sistema sendo testado. (Este seria o caso se tivessem optado por não fazer a avaliação do Linux).

- Nenhuma: não houve detecção. (Nenhuma telemetria associada à atividade maliciosa)

- Telemetria: dados processados minimamente, coletados pelo recurso que mostrava que os eventos ocorreram. (Detecções desse tipo geralmente são registros básicos da atividade).

- Geral: o evento anormal foi detectado. No entanto, uma tática de ATT&CK (ou contexto equivalente) não foi especificada. (As detecções desse tipo permitem que o analista de segurança investigue e determine qual ação foi realizada e por quê).

- Tática: uma tática ATT&CK (ou contexto equivalente) do evento anormal foi especificada. (Detecções desse tipo informam por que uma ação ocorreu, mas permitem, mais uma vez, que o analista de segurança investigue qual ação ou técnica foi realizada).

- Técnica: uma técnica ATT&CK (ou contexto equivalente) do evento anormal foi especificada. (Detecções deste calibre fornecem o contexto e os detalhes necessários para responder por que um inimigo realizou uma ação e precisamente que ação ele usou para atingir seu objetivo).

O MITRE Engenuity identifica dois tipos de cobertura com eficácia: Cobertura de telemetria e “Cobertura de análise”. Cobertura de telemetria é definida como o número de subetapas em que uma solução produz uma detecção de telemetria como sua detecção de valor mais alto. A Cobertura de análise é definida como o número de subetapas que contém uma detecção Geral, Tática ou Técnica.

Também vale a pena mencionar que todas as detecções podem ter um de dois modificadores de detecção:

- Alterações de configuração: um modificador de alteração de configuração é constatado se a detecção observada foi realizada no quarto dia de testagem, um dia em que fornecedores recebem uma segunda chance para detectar atividade maliciosa, caso tenham deixado isso passar no teste inicial.

- Detecções atrasadas: um modificador de detecção atrasada é constatado se a detecção não for observada em tempo hábil, o que significa que um atraso importante entre o momento em que a ação é realizada e o momento em que a detecção é observada no console do fornecedor.

No cenário de Proteções, havia 129 subetapas organizadas em 13 grandes etapas. No caso dessas subetapas. Cada subetapa de Proteção estava bloqueada ou não bloqueada e registrada de uma das seguintes formas:

- Protegida: a atividade maliciosa foi bloqueada.

- Não aplicável (Protegida): isso ocorria quando uma subetapa anterior na etapa de prevenção havia sido bloqueada e, assim, as subetapas subsequentes não podiam ser executadas.

- Nenhuma: isso significa que a atividade maliciosa não foi bloqueada.

Como foi o desempenho do Cortex XDR?

O propósito dessas avaliações é fornecer informações sobre três recursos:

- Visibilidade: o que uma solução consegue ver

- Detecção: quais ações uma solução identifica precisamente como maliciosa

- Proteção: quais ações maliciosas uma solução pode prevenir

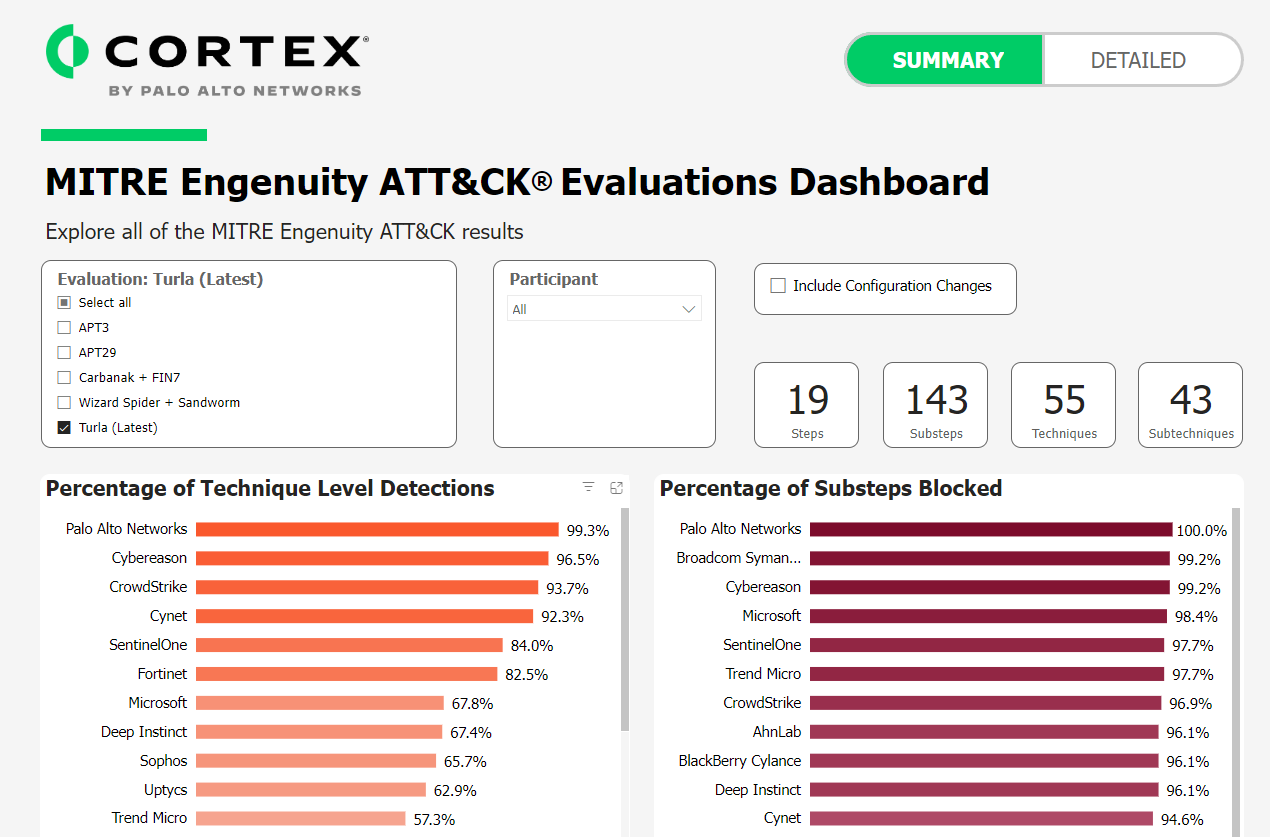

O Cortex XDR é o único a fornecer 100% de Proteção e, ao mesmo tempo, fornece 100% de Visibilidade e 100% de Cobertura de análise (detecções) com zero alterações de configuração ou detecções atrasadas.

Além disso, a qualidade de nossas detecções é incomparável, com 142 das 143 como detecções de nível Técnico, a detecção com a mais alta qualidade possível. A outra detecção foi reconhecida como uma detecção de nível Tático. Cada uma das 129 subetapas na avaliação Proteção foi bloqueada. Tudo isso foi realizado com zero “alterações de configuração” e zero “detecções atrasadas”. Na realidade, se excluirmos as detecções resultantes de uma alteração de configuração, o Cortex XDR era o único fornecedor sem nenhuma detecção ignorada (tipo de detecção, Nenhuma). Em outras palavras, o Cortex XDR era o único com 100% de visibilidade.

Os resultados da avaliação deste ano servem para refletir os grandes esforços que a Palo Alto Networks continua a empreender na pesquisa de adversários e na engenharia de segurança do endpoint, colocando esse conhecimento em ação para ajudar nossos clientes a permanecerem seguros em um mundo cibernético cada vez mais hostil.

Uma observação sobre o 100%

Se você acompanha as avaliações ATT&CK há algum tempo, 100% pode parecer normal para você. Mas, não se confunda. Quando outras soluções alegam ter alcançado 100% na avaliação deste ano, elas têm pelo menos uma detecção e/ou prevenção em todas as etapas importantes. Apenas o Cortex forneceu essas detecções para cada uma dessas ações maliciosas que foram realizadas: as subetapas.

100% de detecção e prevenção é o padrão que todos devemos tentar alcançar. Como Allie Mellen, da Forrester, destacou na avaliação do ano passado, “detectar um ataque inspirado por um agente de ameaça conhecido deveria ser o mínimo que produtos de segurança podem fazer, e não o máximo.”1 Concordamos plenamente, e o Cortex XDR está definindo esse padrão.

Dito isto, Allie também foi certeira em apontar que talvez 100% de detecção não seja necessariamente uma coisa boa, já que as soluções “que detectam cada técnica têm o potencial de apresentar ruídos, uma alta taxa de falsos positivos e fornecer alertas excessivos.” Também compartilhamos dessa visão e é por isso que utilizamos muito o aprendizado de máquina para entender quais atividades representam operações normais e quais são ações possivelmente maliciosas. No caso do Cortex XDR, isso foi fortalecido pelo fato de que integramos telemetria adicional a partir de muitas outras fontes de dados importantes que fornecem contexto crítico para ajudar a determinar onde devemos focar as investigações.

Descubra os resultados da Avaliações ATT&CK

Parabéns ao MITRE Engenuity, já que esse ano foi significativamente mais desafiador do que os anos anteriores. Além disso, estamos animados com as melhorias que foram feitas para ajudar os defensores a tomarem decisões informadas. Os resultados da avaliação ATT&CK, hospedados no site do MITRE Engenuity, agora permitem comparar os resultados de três fornecedores, lado a lado. É possível escolher cada um dos três cenários de avaliação e até três fornecedores. Por padrão, os resultados são exibidos com detecções atrasadas e os resultados oriundos de alterações da configuração. Ainda assim, você também consegue ver os resultados de detecções com a exclusão desses modificadores.

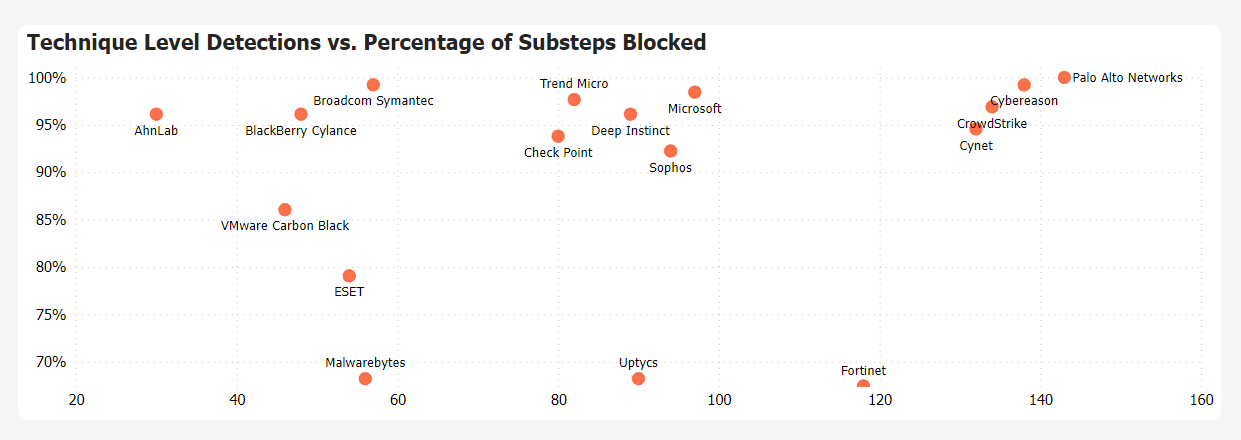

Por muitos anos, ouvimos que é difícil entender os resultados da avaliação ATT&CK, já que nenhuma ferramenta de visualização de dados permite visualizar os resultados de todos os fornecedores. Para ajudar nisso, criamos uma ferramenta para ajudar você a explorar os resultados desse ano, assim como os de anos anteriores. Com essa ferramenta, você pode selecionar os fornecedores de seu interesse e adversários específicos que foram simulados. Todos os gráficos resultantes são alimentados diretamente a partir dos arquivos JSON fornecidos pelo MITRE Engenuity para cada fornecedor participante. Confira os resultados da Avaliação ATT&CK e deixe que os dados revelem a melhor escolha para defender sua empresa.

- Forrester® e Allie Mellen. “Analista principal.” MITRE ATT&CK Evals: Getting 100% Coverage Is Not As Great As Your Vendor Says It Is, Forrester®, 2022, https://www.forrester.com/blogs/mitre-attck-evals-getting-100-coverage-is-not-as-great-as-your-vendor-says-it-is/. Acesso em 19 de setembro de 2023.