Entreprise née dans le cloud, Apttus propose diverses solutions SaaS axées sur l’IA : Quote-to-Cash (Q2C), gestion de contrats, commerce numérique, gestion de la relation fournisseur, etc. Notre approche 100 % cloud nous permet d’offrir un service de qualité à plus de 700 clients dans le monde entier.

Si nous avons opté pour une approche cloud-first, c’est avant tout pour exploiter les avantages des plateformes Azure, d'abord, et AWS ensuite. Cependant, il nous fallait trouver un moyen de garantir la sécurité des accès à notre infrastructure et nos applications cloud à l’échelle mondiale.

Problématiques métiers et de sécurité

Avant de déployer les pare-feu virtuels de nouvelle génération Palo Alto Networks VM-Series, nous faisions face à deux grands problèmes de sécurité.

Gestion décentralisée des accès au cloud

Nous créons ce que l’on appelle des « pods ». Concrètement, il s’agit d’un ensemble de ressources cloud qui nous servent à lancer des services et déployer nos solutions. Pour chaque pod, nous devions démarrer une machine virtuelle (VM) agissant comme un « jump host » pour donner l’accès aux équipes opérationnelles. Mais comme nous gérons plus de 100 pods, chaque accès mobilisait énormément de temps et de ressources. Malgré cela, le modèle en place ne fournissait ni la visibilité ni le contrôle nécessaires. Résultat, nous perdions beaucoup de temps. Et comme vous le savez, dans le business, le temps c’est de l’argent.

Modèle d’accès « hairpin » lent et peu sûr

Tout accès aux ressources cloud devait passer par une liaison VPN vers le siège. Là, nos salariés et utilisateurs s’y connectaient via un processus d’authentification unique (Single Sign On, SSO), avant d’être redirigés vers le data center. Or, avec des équipes et bureaux répartis dans le monde entier, y compris en Inde, les connexions au système étaient excessivement lentes et les temps de latence élevés.

Palo Alto Networks VM-Series : une passerelle décentralisée d’accès aux ressources cloud

Les vieilles méthodes avaient tout simplement atteint leurs limites. C’est pourquoi nous avons décidé de développer une architecture éliminant à la fois le passage par le siège et l’utilisation d’un jump host pour chaque pod. Au cœur de cette nouvelle architecture de sécurité se trouvent les pare-feu virtuels de nouvelle génération VM-Series de Palo Alto Networks, sur lesquels nous avons déployé le service GlobalProtect. Ces pare-feu font office de passerelle d’accès, tandis que la console Panorama nous sert à centraliser la gestion de la sécurité. Parce que les VM-Series se connectent directement à l’Azure Active Directory (AD) pour supprimer les comptes utilisateurs en central, nous sommes désormais en mesure d’utiliser une source IDM unique pour gérer les accès. Côté administration, nous bénéficions d’une visibilité et d’un contrôle granulaires, avec la possibilité de segmenter et isoler les pods les uns des autres.

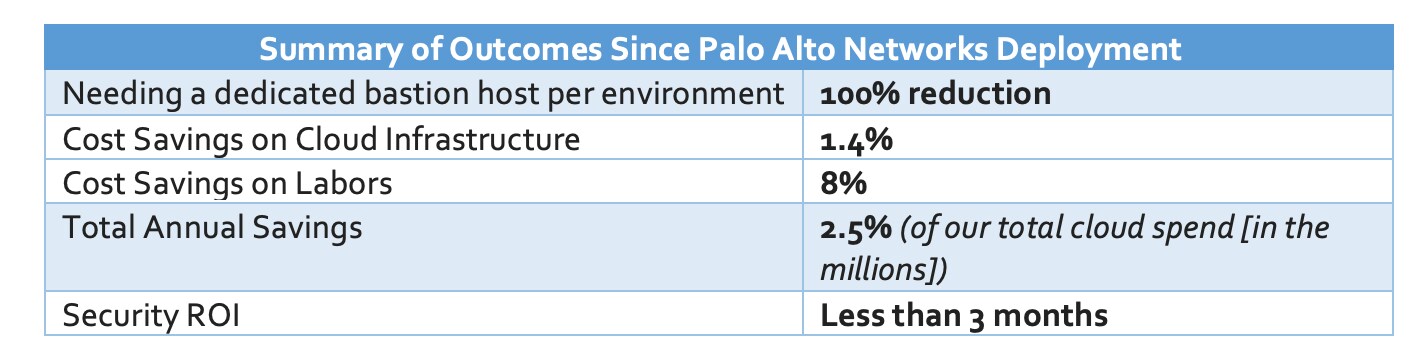

Mais parlons plutôt des résultats

Depuis que nous avons déployé les pare-feu Palo Alto Networks VM-Series dans le cloud, nous avons considérablement réduit les temps d’identification et de résolution des problèmes clients. Si nous avons choisi Palo Alto Networks, c’est d’abord pour trois raisons :

- Intégration native des pare-feu Palo Alto Networks VM-Series à Azure AD. Le système d’authentification unique d’Azure AD nous permet de centraliser l’ouverture et la fermeture de comptes utilisateurs, avec traçabilité des activités et pistes d’audit.

- Gestion centralisée des pare-feu via Panorama. Une gestion centrale de tous les pare-feu est essentielle pour maintenir les configurations et logiciels à jour.

- Déploiement des VM-Series via une infrastructure IaC (Infrastructure as Code). Nous pouvons découpler et déployer programmatiquement les VM-Series et tous les autres composants de l’infrastructure en quelques minutes dans le cloud. Ceci nous permet de mettre en place une procédure idempotente sur l’ensemble de nos régions.

Pour finir, voici quelques recommandations et points à retenir :

- Pour une meilleure sécurité, séparez les fonctions opérationnelles et informatiques. À défaut, vous risquez de devoir renoncer à l’agilité que vous offre le cloud.

- Profitez de l’énorme évolutivité du cloud pour votre sécurité. Azure AD et les services cloud du même type ont été conçus dans une optique d’évolutivité. Vous pouvez y authentifier facilement vos utilisateurs, sans passer par le système IAM du siège.

- Optez pour une sécurité qui peut être gérée sous forme d’infrastructure IaC. Appliqué aux solutions Palo Alto Networks, ce modèle a été une grande réussite pour nous : renforcement de la sécurité, réduction des temps de latence, accélération des délais de résolution, etc.