はじめに

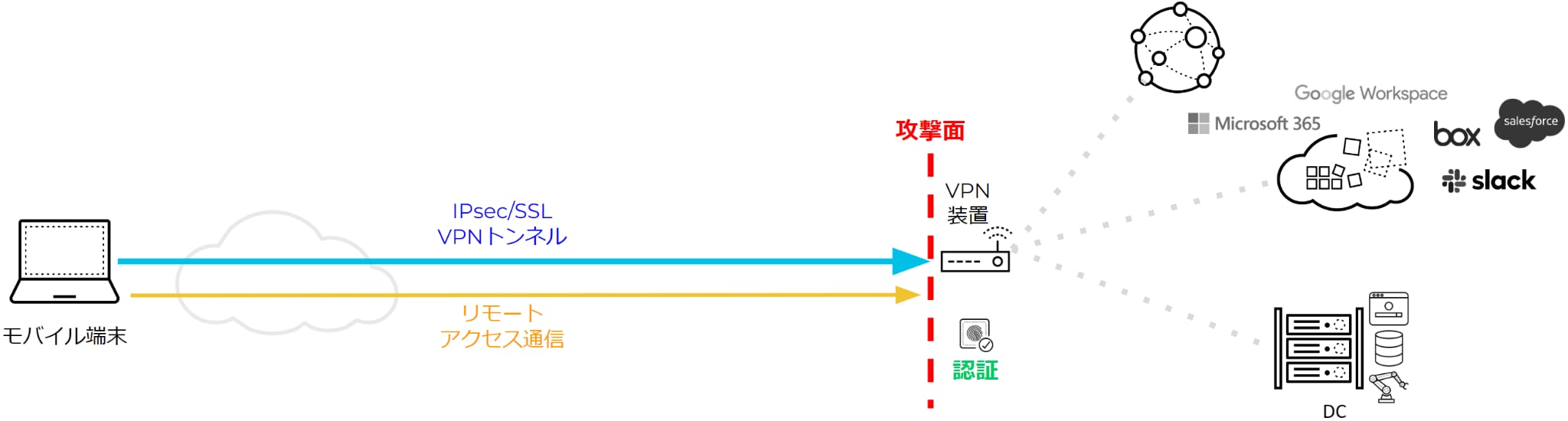

3年前の今頃、突如として発生した新型コロナウイルスの一連の騒動で、リモートワーク用に急遽構築・増設したオンプレミスのリモートアクセス環境をいまも利用している、というお客様は多いのではないでしょうか。それと同時に、リモートアクセス装置を自社のネットワークに設置して外部に公開したことで、アタックサーフェス(攻撃面)の拡大を懸念している、という懸念もよく聞かれます。

実際、リモートアクセス装置を介して攻撃者が侵入し、ランサムウェアや情報窃取の被害に合う事例は、コロナ禍の始まった2020年以降急激に増えています。警察庁がまとめた令和4年上半期の統計によれば、企業・団体のランサムウェア被害件数は令和2年(2020年)下半期の21件から令和4年(2022年)上半期の114件へ大幅に増え、ランサムウェア感染経路に関するアンケートでも、有効回答の68%がVPN機器からの侵入、15%がテレワークにも利用される機器の脆弱性や弱い認証情報による侵入と回答し、両者があわせて83%をしめているそうです。

そこで今月は、「オンプレミスに導入しているリモートアクセス環境をパロアルトネットワークスのPrisma Accessサービスに移行すると、運用上・セキュリティ上の課題をどのように解決できるのか」を見ていきましょう。

オンプレミスの従来型リモートアクセス装置が抱える課題

リモートアクセス装置を利用する場合、以下の課題を理解して適切に運用せねばなりません。

- 課題1

装置を外部に公開してインターネットからのアクセスを許可する必要がある。同時に、接続元IPアドレスの範囲は不定なのでIPアドレスによるアクセス制限はできない

→対策: 適切な設定の維持、装置の定期・不定期なパッチ適用を含む脆弱性管理を意識した運用を継続 - 課題2

いちど認証に成功したリモートのエンドポイントはそれ以降社内リソースに自由にアクセスできてしまう

→対策: ファイアウォールなどの通信制御装置を挟んで社内リソースへのアクセスを制御 - 課題3

リモートアクセス装置自体に通信内容を検査するしくみがなく外部から攻撃可能

→対策: 全通信を可視化し、コンテンツが適切か、悪意のある挙動がないかをセキュリティ検査する - 課題4

リモートアクセス装置の処理能力はハードウェアに依存し、利用量が増えればリソースがひっ迫する

→対策: 最大利用量を予測したうえでの機器選定、導入後の定期的な利用状況監視、ひっ迫した場合の増設ないし上位機種への更新

これらの課題のなかには、頑張ればオンプレミス環境でも対応できるものもありますが、対応がむずかしいものもあります。たとえば、外部公開によるアタックサーフェスの拡大、機器を性能限界から選定することによる物理的な制約などは対応が難しい例といえます。さらには、複数のセキュリティ機材を導入し、それらを個別に管理するコストや工数の負荷まで考えると、導入した後の運用負荷そのものが新たな課題になりかねません。

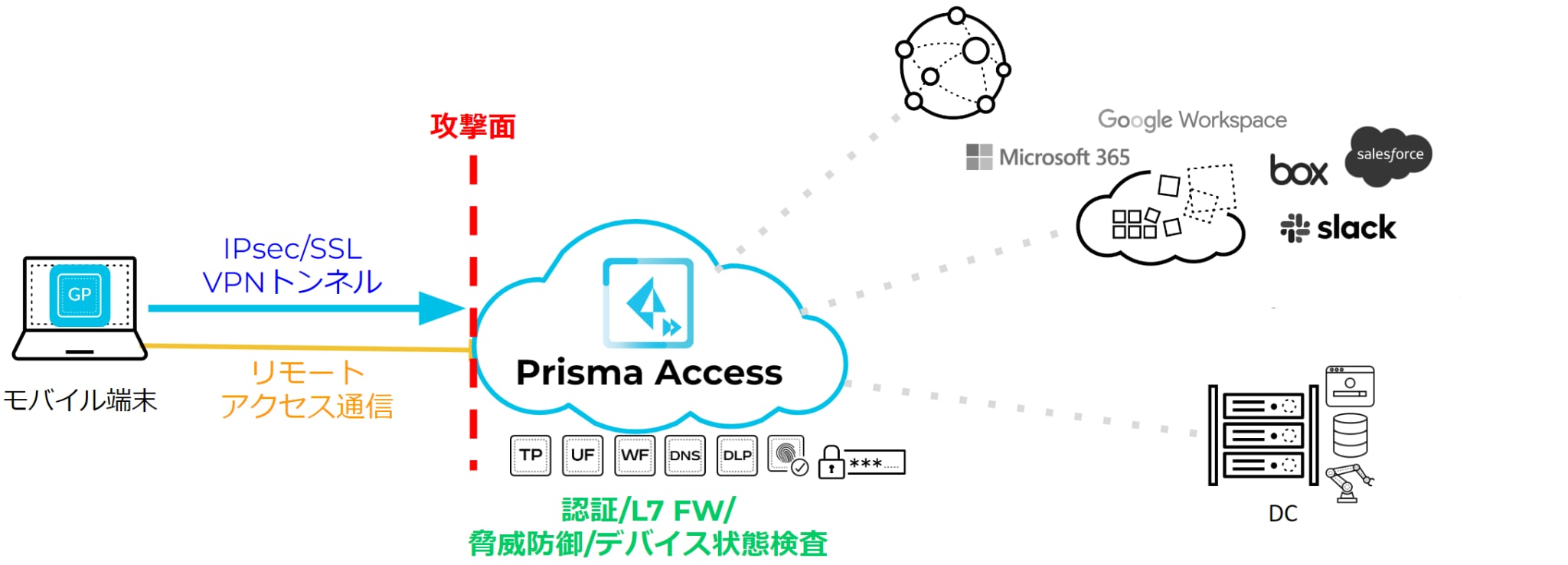

SASEでオンプレミスリモートアクセスの課題をすっきり解決

これからリモートワーク環境を更新される場合、Webへのアクセス時やSaaSアプリケーションの利用時に、SASE製品を経由させてセキュリティを担保することを検討しているというケースが多いでしょう。こうしたケースでSASEを利用した場合、先ほどあげた4つの課題をどのように解決できるのでしょうか。

以下、弊社のSASE製品であるPrisma Accessを例にあげて解説します。

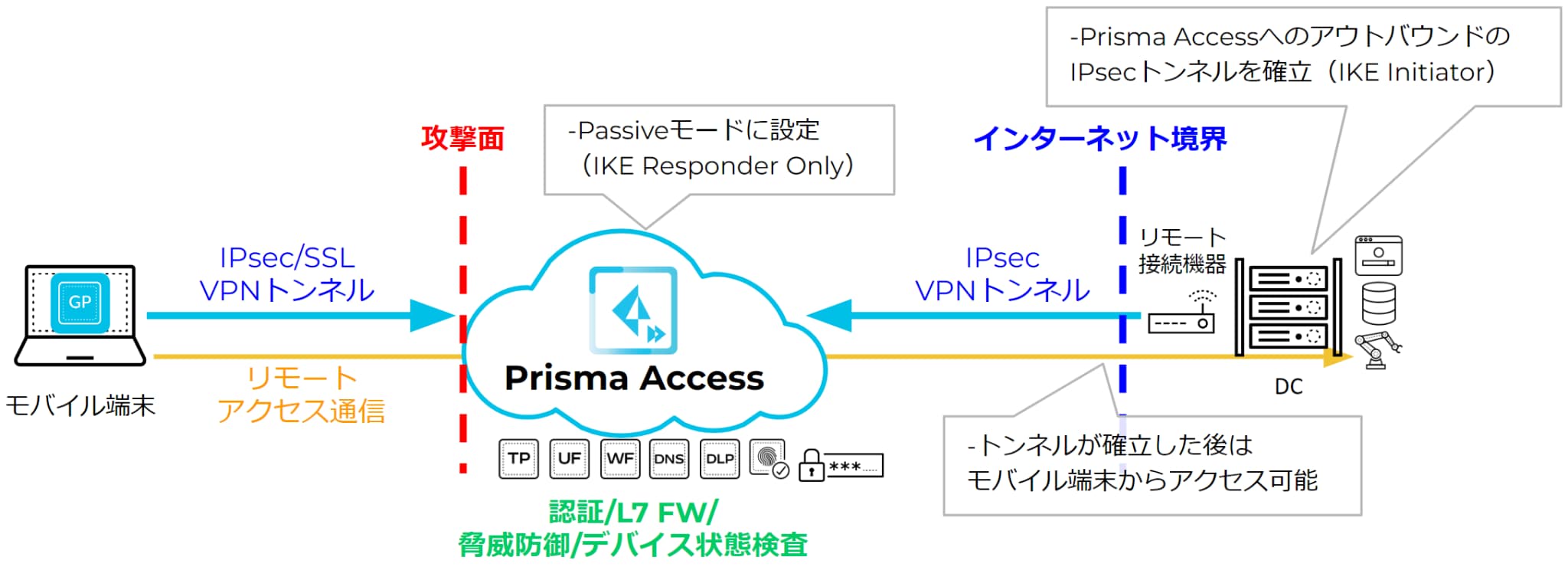

1つめの課題は「装置を外部に公開してインターネットからのアクセスを許可する必要がある。同時に、接続元IPアドレスの範囲は不定なのでIPアドレスによるアクセス制限はできない」というものでした。Prisma Accessの場合、モバイル端末からのアクセス先はPrisma Accessのクラウド側です。

各拠点とPrisma AccessはIPsecで接続します。Prisma Accessからは接続先としてお客様別に専有IPアドレスが払い出されます。また、Main mode、Aggressive modeの両方に対応しています。Main modeの場合、拠点側は専有IPアドレスからのIPsecプロトコルのみの通信に絞って許可することができます。Passiveモード(IKE Responder Only)の場合、データセンター等の拠点とPrisma Accessとの間でIPsecトンネルをアウトバウンド通信のみで形成できるため、外部から特定のプロトコルによるアクセスを許可する"穴開け"すら必要ありません。NAT Traversalにも対応しているので、NAPT内側からのVPN接続も可能です。なおこれらはVPN接続までの話なので、IPsecでのVPNトンネルが確立すればモバイル端末から拠点側にアクセス可能になります。つまり「アタックサーフェスは拠点からPrisma Accessへ移動した」と言ってもよいでしょう。Prisma Accessのインフラは弊社が管理しているので、お客様ご自身がアタックサーフェスを直接意識する場面は確実に減らせます。

2つめの課題は「いちど認証に成功したリモートのエンドポイントはそれ以降社内リソースに自由にアクセスできてしまう」、3つめの課題は「リモートアクセス装置自体に通信内容を検査するしくみがなく外部から攻撃可能」というものでした。

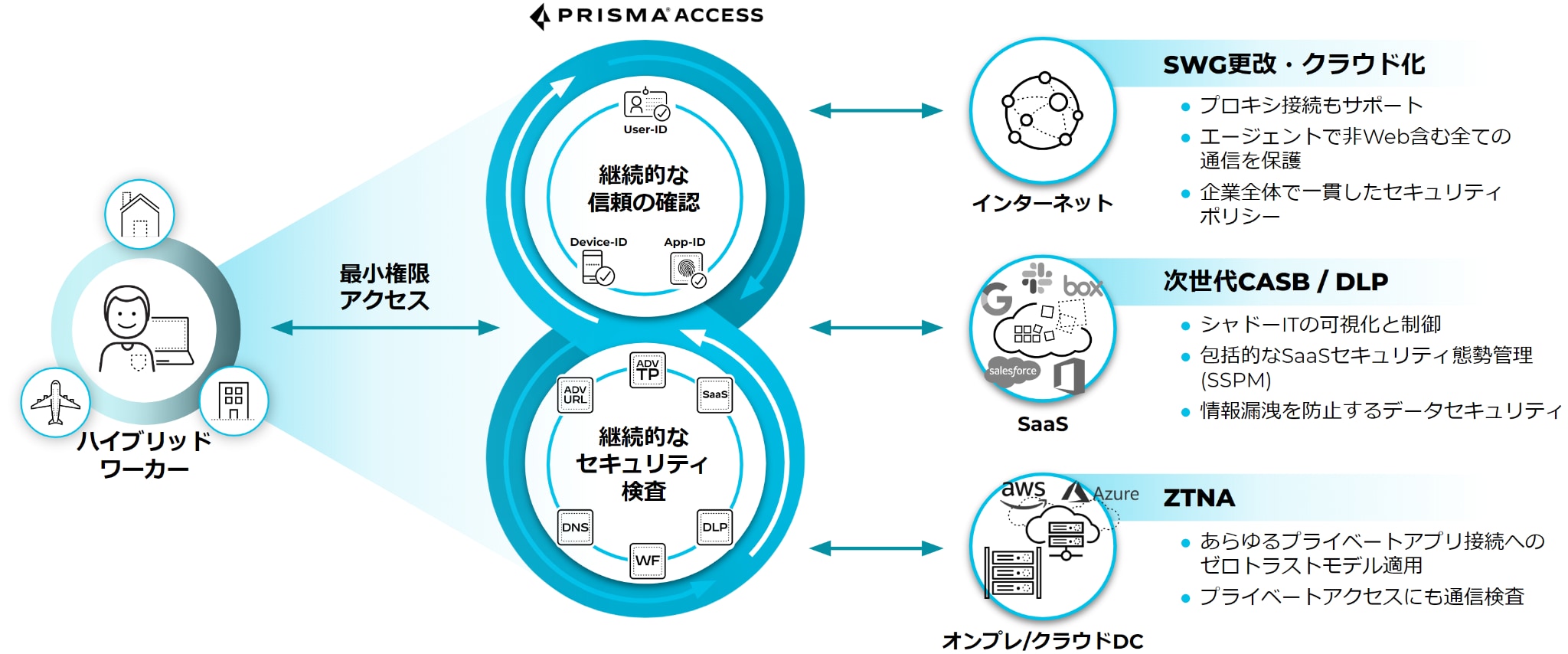

いずれの課題にも、Prisma AccessのファイアウォールSaaSや各種サブスクリプションで対応できます。オンプレミス版ファイアウォールと遜色のない対策が適用され、弊社独自のZTNA 2.0による強力な監視・保護も提供されます。

ここで「ZTNA 2.0ということはZTNA 1.0もあるの?」と疑問に思われたかもしれません。ZTNAには従来型の「ZTNA 1.0」と、弊社ソリューションも提供している「ZTNA 2.0」とがあります。両者の違いは「継続的に処理を行うかどうか」です。

従来型のZTNAは、リソースにアクセスしようとしたタイミングにかぎり、認証・認可を行い、最小権限でのアクセスを許可します。問題は「いちど認証・認可をした後で、モバイル端末のセキュアな状態は続くのか?」という点です。

ZTNA 2.0は、いちど認証・認可をして許可した通信であっても、継続的に状態をチェックします。そして、状態に変化があれば、それをすばやく検出し、認可状況を変更します。これが、ZTNA 2.0の概念です。

この継続的な検査ができるZTNA 2.0のソリューションはまだ限られていて、その数少ない製品の1つが弊社のPrisma Accessです。

最後の4つめの課題は「リモートアクセス装置の処理能力はハードウェアに依存し、利用量が増えればリソースがひっ迫する」というものです。Prisma Accessはサービスとして提供されているため、導入規模に応じて自動的にスケーリングされます。今は将来的な利用量がわからなくても、ライセンスを後から追加・削減できるので、サイジングの負荷を抑えられます。

おわりに

コロナ禍になって3年、お客様からは急場を凌いだリモートアクセス環境をはじめ、ITインフラの抜本的な見直しを検討しているというご相談をいただくようになりました。

本稿をお読みの皆さまがシステム更改を検討中であれば、今ある課題を解決してくれる各社のソリューションをじっくりと比較して、コストと運用負荷のすくないセキュアなITインフラづくりをめざしてください。

本稿でご紹介したPrisma Accessの詳細についてのご質問は、お気軽にinfojapan@paloaltonetworks.com までご連絡ください。