本稿はIoTセキュリティ導入前に必要となる概要と動作概要を説明するブログ2回目です。前回はIoTセキュリティの概要を紹介しました。今回はより具体的なイメージを掴めるよう、まず動作概要を解説し、デバイスIDの概念やデプロイメントのオプション、ライセンスについても取り上げます。

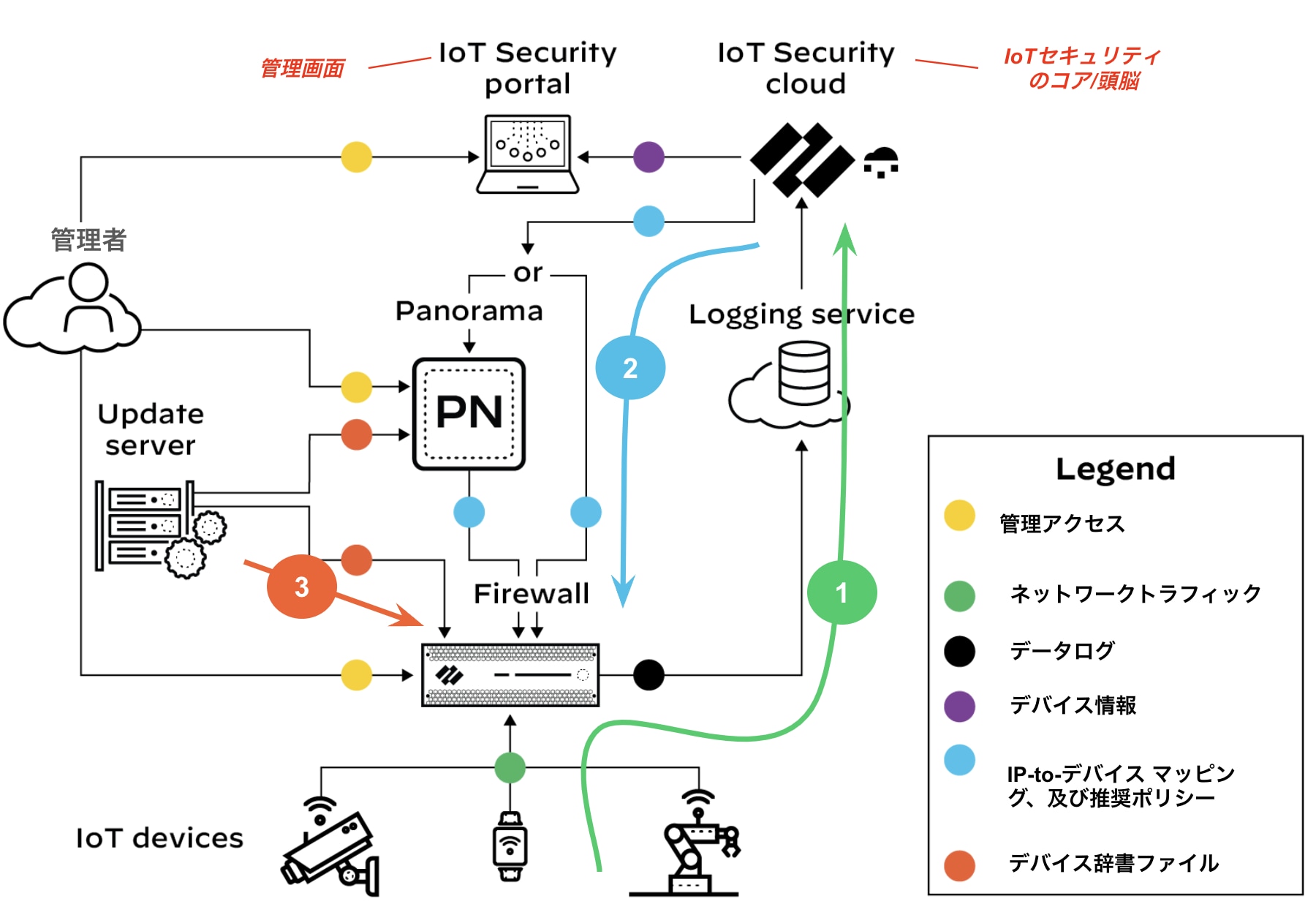

IoTセキュリティのコンポーネント間の関係は次の図のようになっています。この図をもとに、まずは動作概要を見ていきましょう。

❶: 可視化

- IoTデバイスのDHCPメッセージやトラフィックがモニタリングされ、❶の経路でロギングサービスを経由してIoT Security Cloudに送られます。

- IoT Security Cloud: IoTセキュリティのコア/頭脳です。ここに集まったデータは機械学習によるデバイスの識別に使われます。トラフィックの内容に基づくデバイスごとの通信傾向の学習もここで行われます。

- IoT Security Portal: Web上の管理画面です。IoT Security Cloudが学習したデバイスの一覧や関連リスクはここから確認できます。

❷/❸: 制御

- IoT Security Cloudが学習した内容はマッピング情報として❷の経路でファイアウォールへと配信されます。マッピング情報とは、「特定のIPアドレスを特定のデバイスにマッピングする情報(IP-to-device mapping)」のことです。この情報はファイアウォールが保持しています。なおここでの「デバイス」とは「複数の属性値の集合」を意味します。

- 更新サーバーが❸の経路でXML形式のデバイス辞書ファイルをファイアウォールに配信します。デバイス辞書ファイルには、ポリシーの作成に使うデバイスの属性リスト(プロファイル、カテゴリ、ベンダー、モデル、OSファミリ、OSバージョン) が含まれています。これらの属性を用いて、特定のデバイス群を対象にしたポリシーを設定できます。

デバイスID

エンフォース(制御)で重要な役割を果たす技術がデバイスIDです。デバイスIDはPAN-OS10.0で導入された新たな概念です。デバイスIDにより、デバイスの属性に基づいてセキュリティポリシーを施行できるようになります。

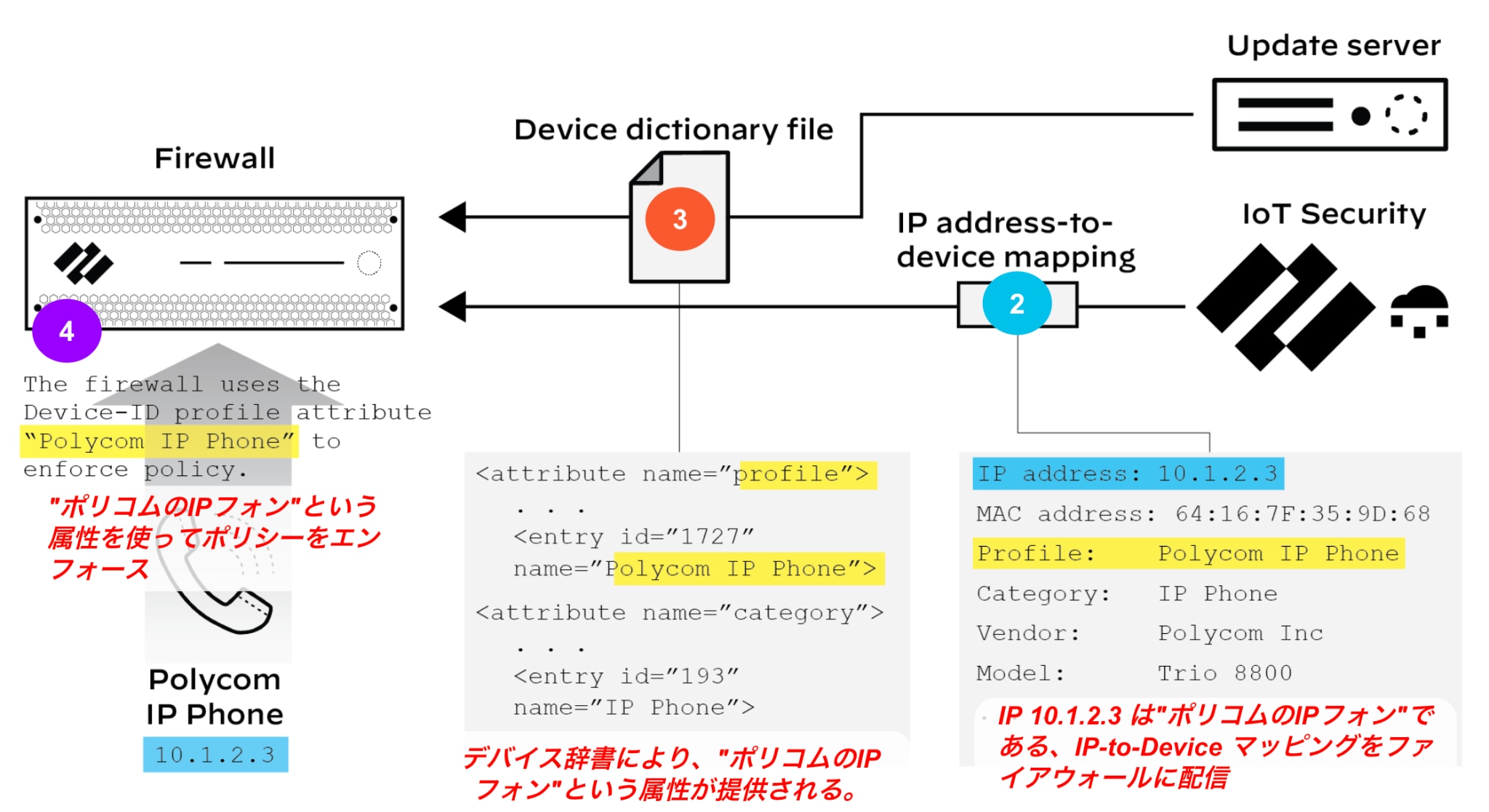

具体的な流れを以下の図でサンプルを使って見ていきましょう。

※ 以下の図には前述の図1と対応する番号が振ってあります。ここでは可視化は終わっているので、❶は登場しませんが、新しくエンフォース(❹)が登場します。

- IoT Security Cloudが学習したデバイスの情報が、マッピング情報(IP-to-device mapping)としてファイアウォールに配信されます(❷)。これにより、ファイアウォールは、IPアドレス10.1.2.3が 「Polycom IP Phone 」という属性を持つことを知ります。

- 更新サーバーからのデバイス辞書ファイル(XML)を通じて、デバイス属性がファイアウォールに配信されます(❸)。これにより、ファイアウォールはポリシーのルール構成要素として「Polycom IP Phone」という属性エントリを使えるようになります。

- ファイアウォールに配信されたデバイス属性を用いて、ポリシーを設定します。ここでは「Polycom IP Phone」(という属性)に対してポリシーを設定しています。

- 以上で準備は整いました。10.1.2.3からの通信がファイアウォールを通過しようとします。ファイアウォールは、IP-to-device マッピングから、このIPアドレスが「Polycom IP Phone」であると判別します。次に「Polycom IP Phone」属性にマッチするセキュリティポリシーをエンフォース(❹)します。

デプロイメント

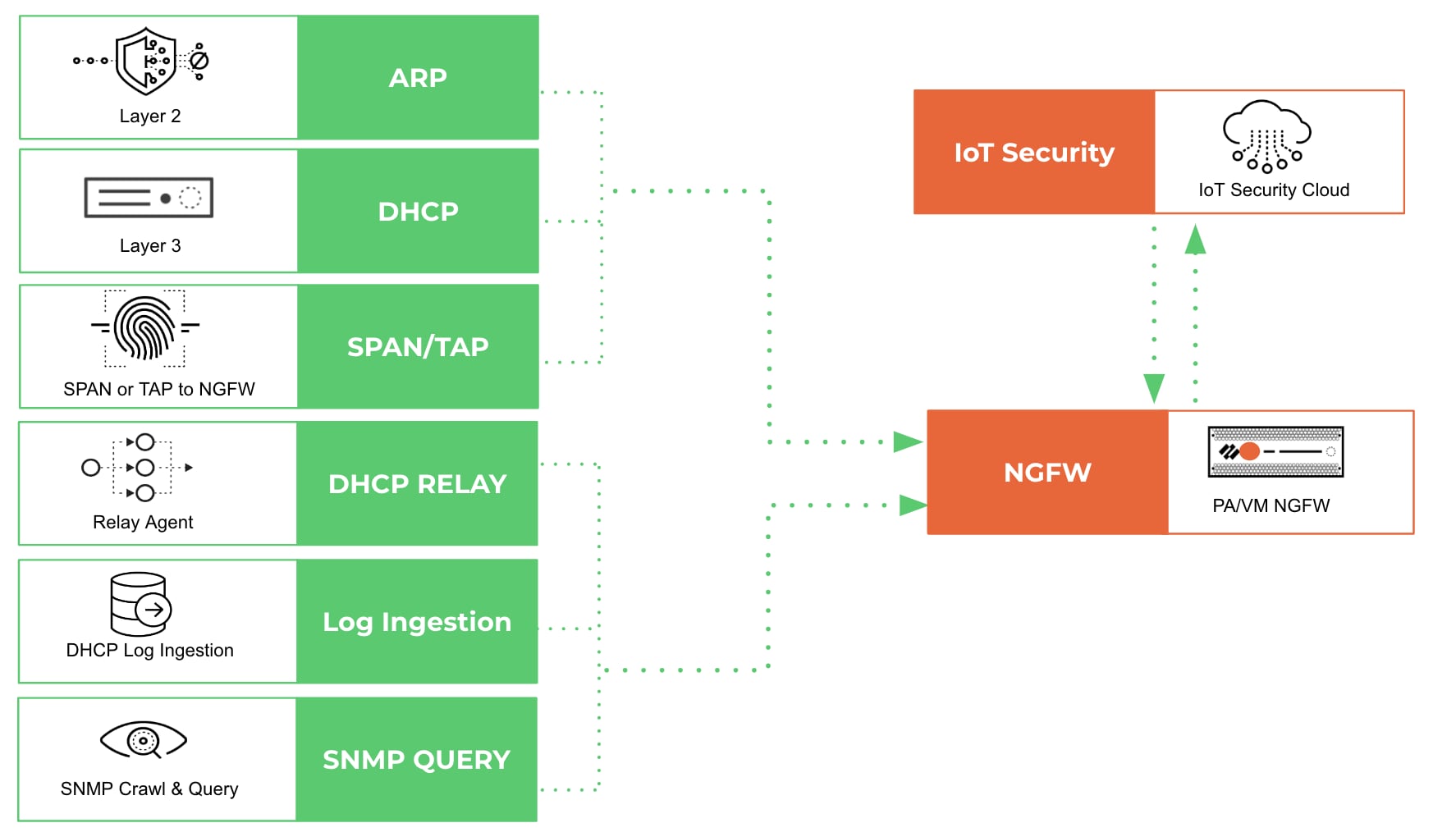

デプロイメントでは、デバイスの可視化とトラフィックの可視化という2つの観点を考慮する必要があります。以下の図は可視化に使えるさまざまな手法を示したものです。

デバイスの可視化: IoT Security Cloudは、センサーであるファイアウォールから送られた材料をもとにデバイスを識別します。その材料にはARPやDHCPメッセージが含まれます。センサーであるファイアウォールは、それらの材料をモニタリングし、必要なログを生成し、クラウドに送ります。そのほかの材料としてDHCPサーバーのログを取り込んだり、SNMPを使う方法も用意されています。

トラフィックの可視化: 実際のトラフィックをモニタリングすることで、リスク検出(例: デフォルトパスワードの使用を検出)やアノマリ検出を行なえます。

推奨ポリシーを作成する場合もトラフィック傾向の理解が必要です。これらを行うにはTAPやSPANポートを通じてトラフィックをモニタリングします。

ライセンス

IoTセキュリティは以下のような業種特化型のライセンスを提供しています。詳細はこちらのページを参考にしてください。

- Enterprise IoT: 最もベーシックな企業向けIoTライセンス

- Enterprise IoT Plus: 営利企業および政府機関向けのソリューション。NISTガイドラインを満たす保護を提供

- Industrial IoT Security: 産業用装置の命令レベルでの制御等、より細かい判別・制御が可能。OT機器のアノマリ検出、Purdueモデルによるデバイスの階層表示

- Medical IoT Security: 医療機器に特化した判別が可能。医療機器のアノマリ検出、医療機器の使用状況追跡など

さいごに

今回はIoTセキュリティを実践していく上で重要と思われる動作概要を中心に取り上げ、デバイスID、デプロイメントオプション、さまざまな業種に合わせたライセンスについても解説しました。

パロアルトネットワークスのIoTセキュリティは専用のセンサーを必要としません。外部機器と連携する必要もなく、既存のファイアウォール資産にサブスクリプションを追加するだけで容易に導入できます。このおかげで、数あるIoT/OTソリューションのなかでも、学習や導入にかかるコストが格段に低い製品となっています。

皆さんがIoTセキュリティを検討するきっかけの1つとして、本稿をお役立ていただければ幸いです。