Como os princípios do jornalismo ajudam a definir a Política de Confiança Zero

Todos sabem que, para um artigo de jornal, publicação em blog ou artigo técnico ter credibilidade, o autor deve informar "quem, o quê, onde, quando, por que e como". Se esses tópicos não forem incluídos, o leitor ficará com uma história parcial. Podemos nomear Rudyard Kipling como o responsável por definir esses princípios básicos do jornalismo para nós:

Tenho seis servos honestos

Que me ensinaram tudo o que eu sei:

O nome deles é Qual, Por quê, Quando,

Como, Onde e Quem.

-Rudyard Kipling, Just So Stories, 1902

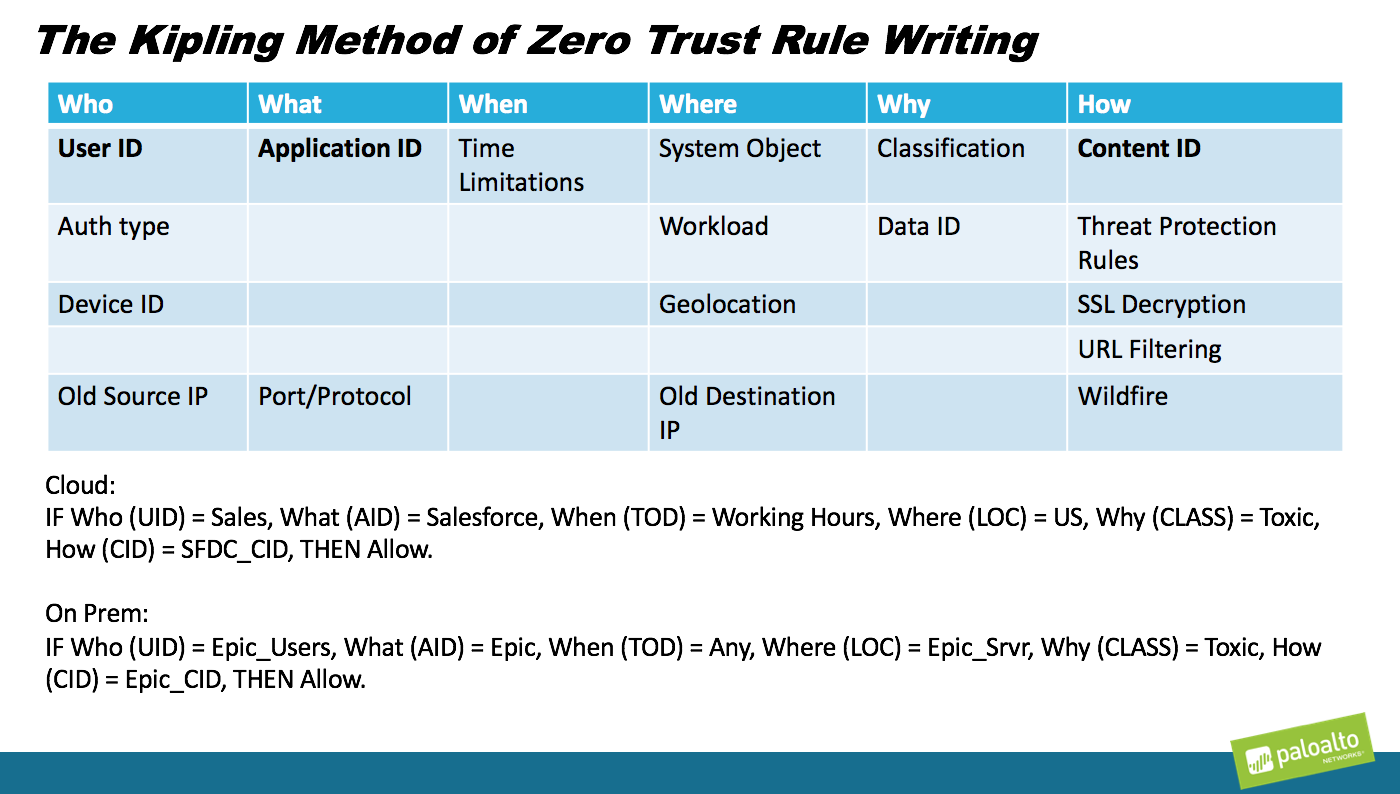

Contudo, a utilidade do "Método Kipling" vai muito além das boas práticas do jornalismo. Por anos eu usei o Método Kipling para ajudar as empresas a definirem as políticas e construírem as redes de Confiança Zero. Ele garante que as equipes de segurança sejam meticulosas nas suas definições e que todos, inclusive executivos não técnicos, possam compreender as políticas de segurança cibernética devido à simplicidade de sua abordagem.

Política na Camada 3 vs. Política na Camada 7

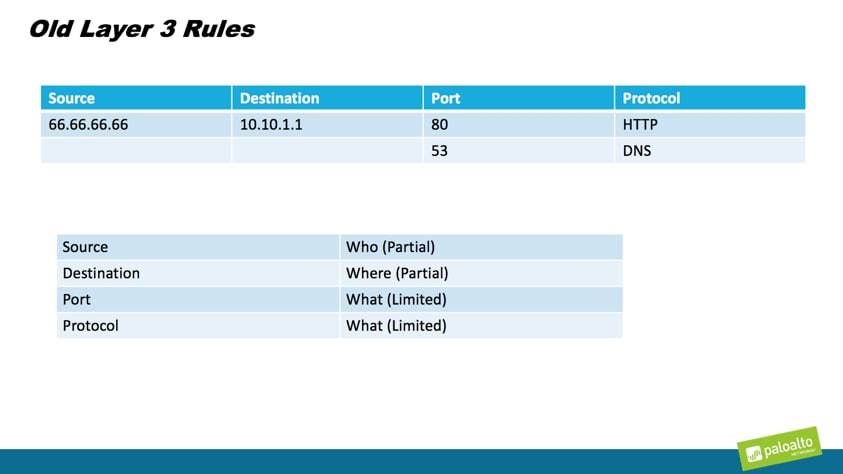

Para realmente implantar o Método Kipling e construir uma arquitetura de Confiança Zero, você precisa entender por que ela não pode ser feita com a tecnologia da Camada 3.

Primeiro, qual a diferença entre a Camada 3 e a Camada 7? A Camada 3 é a camada onde a informação é avaliada com base somente no endereço IP, porta ou protocolo. Geralmente, ela é limitada pela falta de informações que podem ser observadas. O endereço de IP pode ser falso. As varreduras simples de portas irão revelar todas as portas abertas para que o invasor possa encapsular todos os dados roubados e fazer a transferência não autorizada de dados de todas as portas abertas, e o protocolo, na verdade, é apenas uma etiqueta de metadado para ajudar o administrador a compreender o tipo de tráfego que deveria estar passando por uma porta específica. E mais importante que tudo isso, TODOS os adversários sabem como burlar os controles da Camada 3. Você precisa conseguir definir as coisas com mais fidelidade para manter sua empresa protegida.

A Camada 7 é muito mais específica. É nela que as informações são avaliadas com base no aplicativo em que elas estão sendo usadas (por exemplo, definir o Facebook como um aplicativo único em vez do tráfego que está passando pelas portas 80 e 443). Quando estava na Forrester, eu criei uma metodologia de cinco etapas para uma rede de Confiança Zero. A quarta etapa define que você deve escrever as regras da política para o gateway de segmentação com base no comportamento esperado dos dados, e dos usuários ou aplicativos que vão interagir com esses dados. É isso que o firewall de última geração da Palo Alto Networks faz quando serve de gateway de segmentação num ambiente de Confiança Zero, e devido à granularidade da política, isso só pode ser feito na Camada 7.

Como aplicar o Método Kipling usando o firewall de última geração da Palo Alto Networks

Veja como você pode aplicar o Método Kipling ao implementar o firewall de última geração da Palo Alto Networks usando nossas revolucionárias tecnologias User-ID, App-ID e Content-ID:

- O User-ID se torna a afirmação "QUEM": “Quem está acessando um recurso? ”

O User-ID é uma instanciação da Camada 7 da aproximação fornecida pelo endereço IP da fonte. Por exemplo, podemos pegar OUs do Active Directory para extrair os usuários do domínio de um User-ID personalizado. Então, podemos acrescentar coisas como a autenticação multifatorial (sigla em inglês, MFA) ou o Host Information Profile (HIP) para nosso cliente do GlobalProtect melhorar a fidelidade da afirmação “Quem". Também podemos acrescentar a MFA para um User-ID e um atributo adicional, para um controle mais granular.

- O App-ID se torna a afirmação "QUAL": “Qual aplicativo está sendo usado para acessar o recurso? ”

Atualmente, a Palo Alto Networks tem mais de 2.800 App-IDs publicados (visite a Applipedia para ver a lista que continua crescendo) para serem usados na construção dessas regras. Isso significa que os invasores não podem mais usar um aplicativo genérico, como serviços da web (HTTP/HTTPS) para burlarem os controles de segurança.

- O Content-ID se torna a afirmação "COMO": “Como o tráfego do User-ID e do App-ID pode ter permissão para acessar um recurso? ”

O Content-ID conta com regras do Threat Prevention, nosso recurso de prevenção avançada contra intrusão, decriptação SSL para que o tráfego malicioso e os dados roubados não se escondam dentro de túneis criptografados, URL Filtering para que os usuários não visitem domínios maliciosos ou de phishing, WildFire, nossa tecnologia de área limitada de última geração que redefiniu a forma com que o malware é detido, e nosso novo serviço DNS Security que aplica a análise preditiva para que proteções automatizadas impeçam ataques que usem o DNS.

Com essas três tecnologias definindo QUEM, QUAL e COMO, é fácil definir uma regra básica do Método Kipling na Camada 7 e implementá-la usando nosso sistema de gerenciamento Panorama. Além disso, o PAN-OS permite a inclusão de uma afirmação QUANDO (uma regra delimitada pelo tempo), uma afirmação ONDE, que é o local onde o recurso está (geralmente ela pode ser colocada automaticamente no Panorama através de um API), ou uma afirmação POR QUÊ com a leitura do metadado de uma ferramenta de classificação de dados e usando isso na regra.

O método Kipling foi desenvolvido para ajudar os líderes de negócios e os administradores de segurança definirem políticas granulares para a Camada 7 usando a simples metodologia quem, qual, quando, onde, por que e como que nos foi apresentada pelo Rudyard Kipling. As pessoas que nunca pensaram em escrever uma política de firewall podem compreender essa metodologia com facilidade e ajudar a definir os critérios necessários para criar um conjunto de regras para o seu gateway de segmentação.