This post is also available in: English (英語)

2021年12月にLog4jの脆弱性が発見されてからというもの、セキュリティチームは脆弱性を抱えたアプリケーションの特定と修正に追われてきました。Javaはさまざまな用途に利用されている上、多くのアプリケーションがLog4jに依存したオープン ソース ライブラリを利用しているため、Log4jを直接利用していないアプリケーションでも脆弱性の影響を受ける可能性があります。この脆弱性を悪用すると、攻撃者はLDAPサーバーまたはJNDIサーバーにアクセスし、被害者のデバイスで任意のJavaコマンドを実行できます。データ窃取やマルウェアのインストールを行えるほか、被害者のシステムのコントロールを完全に奪うことも可能です。推計によると、企業ネットワークと家庭ネットワークの合計で最大30億台のデバイスが影響を受けました。多くの企業は脆弱性の修正を即座に開始しましたが、脆弱性を抱えたアプリケーションの修正を完了させるには数週間から数カ月かかる可能性があります。大企業はクラウドとオンプレミスの双方で、脆弱性を抱えたアプリケーションを大量に保有しているためです。

Log4jは決して初めて発見された未知の重大な脆弱性ではなく、最後のそれではないことも間違いありません。脆弱性は蔓延する危険な脅威ですが、既知であれ未知であれ攻撃を阻止する手段は存在します。その例として、CN-Seriesコンテナ ファイアウォールの3つの保護機能をご紹介しましょう。本製品はレイヤー7対応のランライム保護によって、未知と既知両方の脆弱性からお客様のコンテナを守ります。

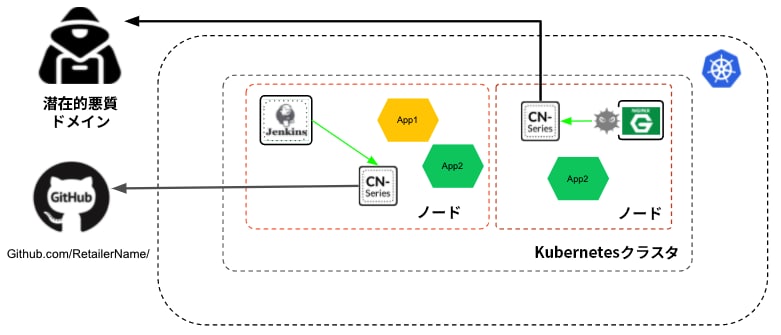

1. CN-SeriesはKubernetes環境からのデータ流出を阻止:

Log4jのような脆弱性の場合、外部の不正ドメインとの通信が攻撃の中心的役割を果たし、データ流出やコマンド&コントロール(C2)通信の確立に利用されます。CN-SeriesをURLフィルタリングサブスクリプションとDNSセキュリティサブスクリプションと併用することで、アプリケーションレベルで可視性とセキュリティ適用を実現できます。さらに、DNSセキュリティサブスクリプションは、既知の不正ドメイン(Webサイト)と未確認不正ドメインへの接続を絶えず監視してブロックすることで、お客様の機密データが社外流出することを防ぎます。つまり、CN-Seriesを採用すれば、Log4jだけでなく他の既知/未知の脆弱性も人間が介入することなく阻止できるのです。

2.人間が介入することなく、未知の脅威/CVEを阻止:

セキュリティチームはLog4j脆弱性の修正に休みなく取り組んでいますが、CVE-2021-44832のパッチを適用しても、既知の特定の脆弱性を狙った攻撃しか防げません。未発見の脆弱性は無数に存在します。つまり、最新のパッチを適用済みの企業であっても、脆弱性を悪用した攻撃を受ける可能性はまだ残されているのです。

ゼロデイ攻撃を検出して阻止するには、常時稼働するグローバルなセキュリティが必要です。デプロイ時点でセキュリティ対策を行う(シフトレフトセキュリティ)製品を利用すれば、インスタンス、デバイス、ホストを識別してセキュリティ対策を施し、脆弱性の解消と適切な設定を行えます。一方、レイヤー7対応の機械学習を活用した次世代ファイアウォールは、マルウェア、疑わしい活動、不正な/未知のドメインへの接続を検出して阻止することでネットワーク攻撃の主軸を阻止します。ただしこれは、シフトレフトセキュリティの重要性を否定するものではありません。攻撃対象領域の削減はサイバーセキュリティのベストプラクティスの1つです。しかしながら、エンドツーエンドのコンテナセキュリティを実現し、避けられないセキュリティホールをふさぐには、機械学習を活用した次世代ファイアウォールが欠かせません。

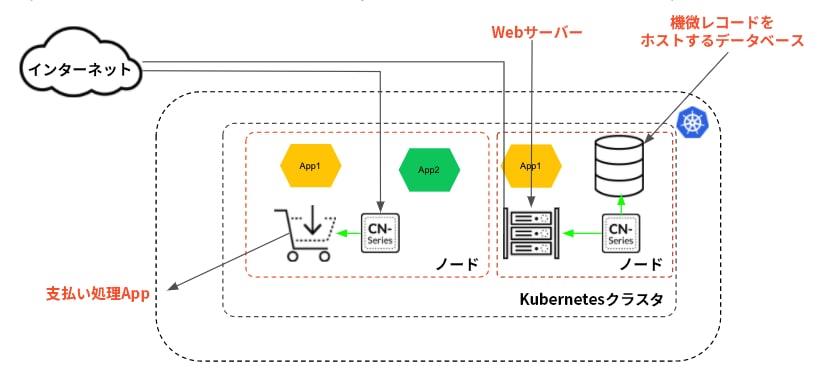

3.East-Westトラフィックとインバウンドトラフィックの保護に対する、きめ細かい制御とポリシー

セキュリティチームがすべてのアプリケーションにパッチを適用し続けることは非現実的です。脆弱性を特定し、パッチを開発、リリースするには時間がかかるためです。しかしながら、最終的に攻撃者が企業を侵害するには、マルウェアを感染させるか、データを盗み出すか、外部にさらなる指示を要求する必要があります。

CN-Seriesは同じKubernetesクラスタ上で実行される2つのアプリケーション間のトラフィック(East-Westトラフィック)と、インターネットから特定のアプリケーションへのトラフィック(インバウンドトラフィック)を検査・制御することで、企業の安全を保ちます。East-Westトラフィック保護とインバウンドトラフィック保護には、脅威防御(TP)サブスクリプションとWildFire (WF)サブスクリプションの両方を利用します。攻撃者がネットワークへの侵入に利用する可能性があるマルウェア、スパイウェア、脆弱性エクスプロイト、ファイルベース脅威をブロックすることで、終わりのないパッチ作業からセキュリティチームを開放し、セキュリティ体制の強化に注力する時間的余裕を生み出すのです。

未知の重大な脆弱性は、Log4jが最後ではありません。この手の脆弱性は産業界に蔓延しています。したがって、既知と未知両方の攻撃からコンテナを保護する手段を知ることが重要です。eブック「CN-SeriesファイアウォールでKubernetes環境を保護」をダウンロードするか、CN-SeriesのQwiklabsを利用して、CN-Seriesコンテナファイアウォールの詳細を学び、コンテナ化ワークロードのセキュリティ対策にお役立てください。

Log4j脆弱性について

Log4jに関する最新の分析と対策や、最新の脆弱性更新プログラムについての情報を入手するには、脅威インテリジェンスチームUnit 42のブログを今後もご確認ください。また、「Unit 42の報告: Apache Log4j脅威最新情報」の録画をオンデマンドで公開しておりますので、こちらもお確かめください。