根據Gartner的報告,截至2019年底,預計有48億個物聯網(Internet of Things,IoT)終端會被使用,與2018年相比增長21.5%。儘管物聯網為各行各業引進更多創新和服務的機會,但也帶來了新的網絡安全風險。

Palo Alto Networks的威脅情報團隊Unit 42利用Palo Alto Networks的物聯網保安產品Zingbox分析了美國IT企業和醫療機構數千個實際地點的120萬個物聯網設備。Unit 42識別出最重大的物聯網威脅,並為機構提供有助即時減少他們IT 環境中的物聯網風險的建議。

《Unit 42 2020年物聯網威脅報告》發現,物聯網設備的整體安全部署正在轉差,使組織容易遭受以物聯網為目標的新型惡意軟件以及被遺忘的舊式攻擊技術的入侵。

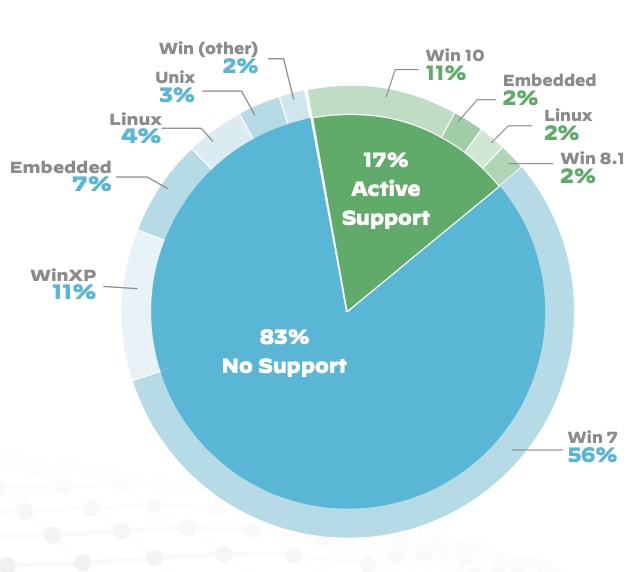

最值得注意的是,報告顯示83% 的醫學影像設備運行在已不再受支援的操作系統上,這使醫院機構遭受服務擾亂或洩露敏感醫療資訊攻擊的風險增加。此數字比2018年增長了56%,相信是由於Windows 7操作系統即將到期的原因。

圖1:醫學影像設備的操作系統分類

主要發現

進行調查期間,Unit 42亦發現一些值得留意的新興趨勢 :

- 98% 的物聯網設備流量未加密,使網絡上的個人及機密資料洩露,使攻擊者能夠聽取未加密的網絡流量,並收集個人或機密資料,放上暗網牟利。

- 對醫療機構而言,51% 的威脅涉及影像設備,這影響醫療服務的質素,並使攻擊者能夠竊取儲存在這些設備上的患者資料。

- 72% 的醫療虛擬區域網路(Virtual Local Area Network,VLAN)混合物聯網和IT設備,令惡意軟件可以從用戶的電腦感染同一網絡中缺乏保護的物聯網設備。

重大的物聯網威脅

網絡威脅不斷演化,並以全新先進和規避等技術針對物聯網設備進行攻擊,例如透過點對點的命令和控制通訊以及蠕蟲般的自我傳播功能。

- 57% 的物聯網設備易受中度或高強度攻擊,使物聯網成為攻擊者唾手可得的目標。

- 41% 的攻擊利用了設備的漏洞,因為IT相關的攻擊會掃描通過網絡連接的設備,並嘗試利用已知的漏洞。

Unit 42發現,雖然物聯網設備因脆弱而容易成為目標,但這些設備往往是被用作攻擊網絡上其他系統的墊腳石。此外,Unit 42發現由於製造商設置的密碼薄弱以及密碼安全性實踐不佳,使密碼相關的物聯網設備攻擊仍然普遍。

Unit 42的研究人員還察覺到,攻擊者的主要動機從在殭屍網絡通過物聯網設備進行DDoS攻擊,改為通過蠕蟲般的病毒功能在網絡傳播惡意軟件,使攻擊者可以使用惡意程式碼進行各種新型攻擊。

減少物聯網漏洞的方法

隨著採用物聯網的趨勢持續顯著提高,機構需要為制定強大的物聯網安全策略作準備。

以下的措施則可以即時實行以減低物聯網威脅:

1. 了解你的風險,識別網絡上的物聯網設備。

2. 修補打印機和其他易於修補的設備的保安漏洞。

3. 把物聯網設備分隔到不同的網絡段(VLAN)。

4. 主動監測。

如欲獲取更多此研究和最佳實踐措施的資訊,請下載完整的《Unit 42 2020年物聯網威脅報告》。