首先我们来说说什么是微分段?

英文名称叫做:Micro-segmentation。从广义上讲,微分段(也称做“微隔离”)就是一种更细粒度的网络隔离技术,主要面向虚拟化的数据中心,公有云和私有云平台,重点用于阻止攻击在进入企业数据中心网络内部后的横向平移(或者叫东西向移动),是软件定义安全的一种具体实践。

那么为什么要做微分段?

随着我们越来越多的核心企业应用放上了云端,包括应用主机,数据库,客户敏感数据等等,如何切实保护好这些应用、数据安全是一个重大的问题。 我们企业往往会在云或者企业的边界上部署NGFW来管控南北向的网络,应用流量,来做到集中的可视化和安全策略管控,来保护企业不受来自互联网的攻击。在云vpc内部,或者vpc之间往往是没有任何管控,默认的策略是允许访问,这是我们在过去十几年一般数据中心的常见模式。有些安全意识比较注重的,可能会在安全组里面进行一部分基于四层的管控,但是这是往往不够的。大家知道,其实大量的攻击都是需要基于七层的可视化和安全策略才能进行有效的防御。

大家可能会问,内部的流量我们默认是安全的,为什么需要进行管控,甚至进行七层的安全管理呢?

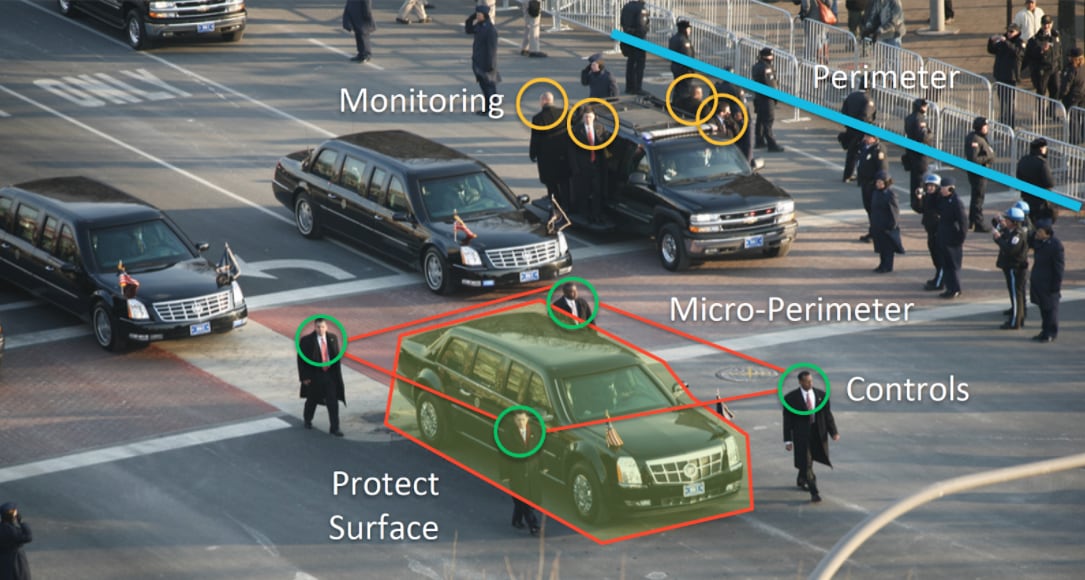

举个例子,下图是一个保护美国总统出行的图片分析。蓝色的线条表示我们企业在云上的边界,包括我们的边界NGFW(下一代防火墙)等一系列的安全产品,他用于隔离外部的人员进入。黄色的圆圈代表我们的安全监控系统,比如我们Palo Alto Networks的Prisma Cloud,Cortex等服务来进行安全态势管理和实时事件处理、优化,这里就不再展开。红色的线条框起来的就是就是我们的核心资产,也就是这里的重要保护对象 -- 总统。因为虽然隔离的外部人员进入,但是我们需要准备好以下情况:

- 恐怖分子突破了第一条蓝色防线 -- 对应网络安全就是黑客通过各种手段突破了你的边界防护设备。

- 早已经埋伏在总统身边的恐怖分子 -- 对应网络安全就是黑客已经控制了的某些内部主机,通过它来水平移动,盗取核心数据

所以我们需要图中绿色的额外防护措施来对核心资产进行额外保护,以解决以上的两个安全问题。也就是对我们在云中的核心敏感数据进行完全的内部保护,或者我们常常所说的实现零信任架构等等。

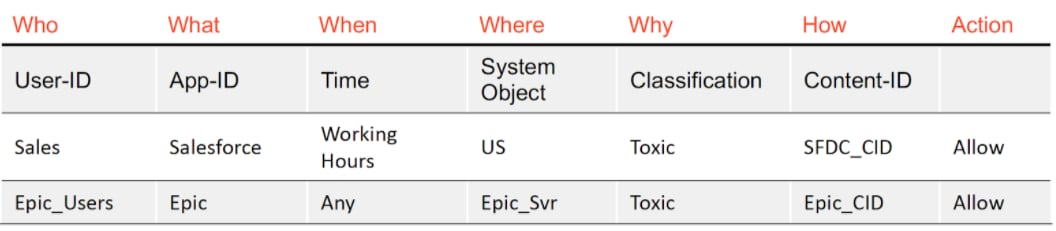

对于访问核心数据的流量我们需要做到,五个W,一个H,也就是:

- Who - 谁来访问这个数据, 我们需要知道用户的身份ID,并不简单只是IP 地址,因为知道IP地址对我们安全管理人员去找出真正的访问人员太过麻烦。另外,IP地址也是动态变化的。所以,我们需要真正知道用户的身份,并且以此来进行安全管控

- What - 你要访问的应用是什么

- When - 指定允许访问的时间

- Where - 访问的地址

- Why - 策略的分类

- How - 访问的具体内容是啥

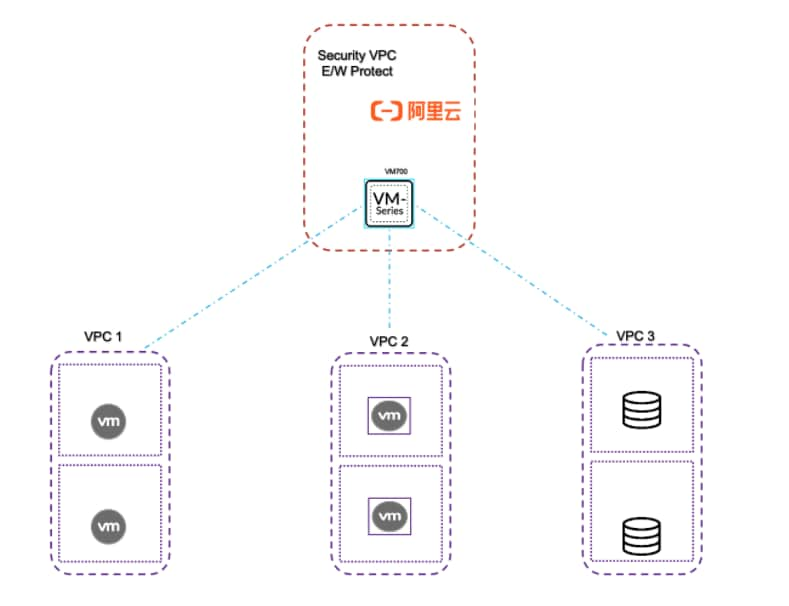

明白了微分段的重要性,我们如何来在阿里云上启用我们Palo Alto Networks的VM Series来进行防护呢?首先我们需要部署我们的VM Series 至一个Security VPC,这个VPC是用来对所有的业务VPC的流量进行管控的。我们的业务应用和数据分别部署在VPC1, VPC2,和VPC3中。我们需要实现VPC之间的流量我们需要根据以上五个W和一个H来进行管理,确保所有的VPC之间的流量也都是安全和可控的。

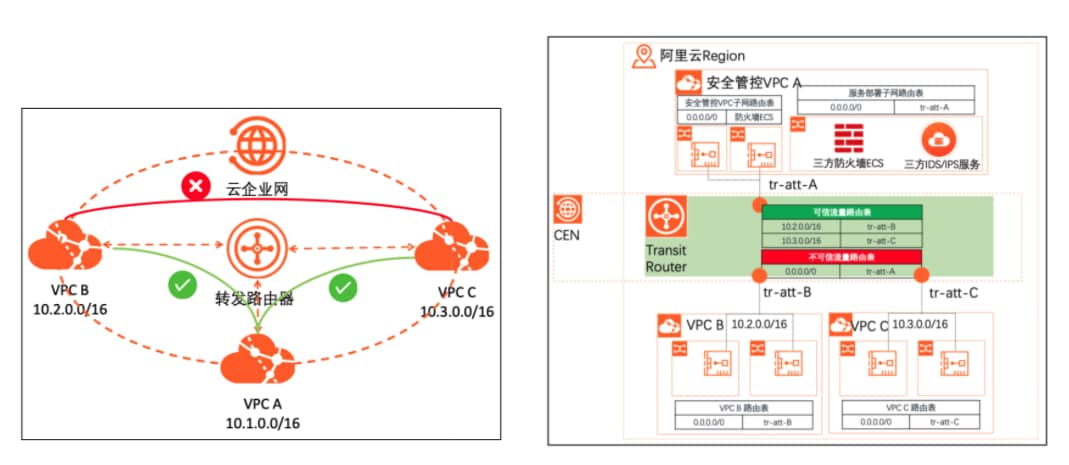

基于以上的架构,Palo Alto Networks与阿里云一起推出了阿里云东西向流量的安全防护最佳实践。通过阿里云的CEN以及最新的子网路由功能来非常方便的实现东西向流量的管控。

关于如何配置,可以参考阿里云最佳实践的2.3.4章节。

https://bp.aliyun.com/detail/198

敬请关注Palo Alto Networks(派拓网络)官方微信账号