概要

「LockBit」は流行中のランサムウェアです。初めて確認された2019年9月以来、Cortex脅威リサーチチームはこのランサムウェアを追跡してきました。活動は2019年以降急速に拡大し、LockBit 2.0 (2021年中旬)やLockBit 3.0 (2022年6月)などのアップデート版が出現しています。

LockBitランサムウェアの活動形態はRaaS (サービスとしてのランサムウェア)方式であり、拡散にはアフィリエイト(ランサムウェアの提供を受けて実際に攻撃を行う人物)を利用します。アフィリエイトが多様なTTP (戦術、手法、手順)を用いてランサムウェアを展開し、世界中で様々な企業と基幹インフラ組織を攻撃するのです。また、LockBitの運用は「普通の」企業活動と同じように行われます。その結果、毎月多数の被害者を出す世界で最も高収益で活動的なランサムウェアグループとしての地位を得ています。

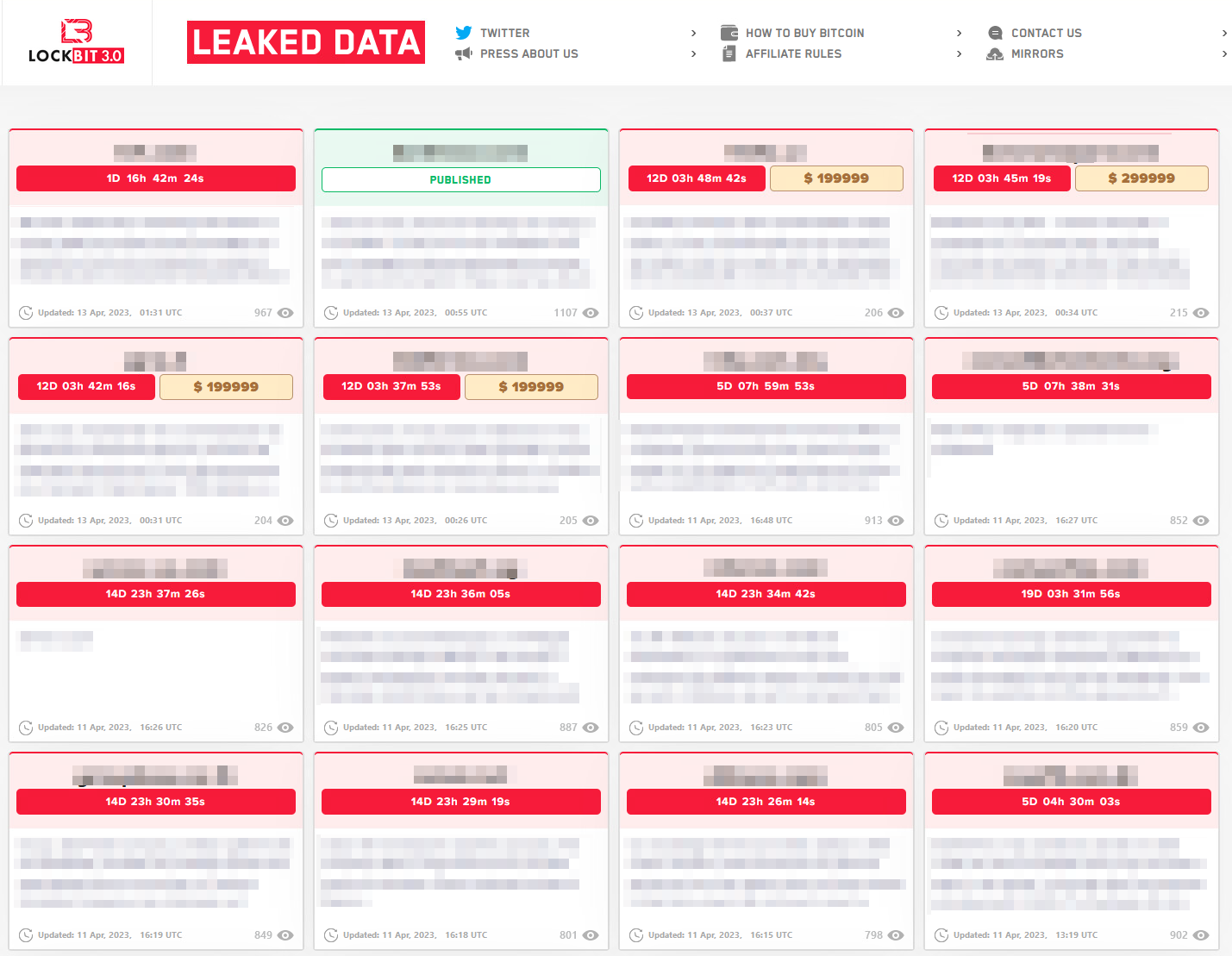

2023年版Unit 42ランサムウェア&脅迫レポートによると、LockBitは2022年に801の被害組織の情報をリークサイトに投稿しました(前年比95%増)。また、2022年にリークサイトで共有されたランサムウェア関連の侵害イベントの46%をLockBit 2.0が占めます(2022年5月25日時点)。LockBit 2.0のRaaSリークサイトに名前と情報が掲載されている被害組織は850を超えます。2023年についても、LockBit 3.0がランサムウェア脅威環境を席巻する見込みです。

2022年3月にLockBit 2.0の重大なバグが発見された後、LockBit 3.0 (別名: LockBit Black)が開発されました。LockBit 3.0では2.0のバグを修正し、公開の「バグ報奨金」プログラムまで実施したほか、回避能力を高める機能が追加されました。

従来のLockBitの活動では、Windowsサーバー、Linuxサーバー、VMware ESXiサーバーへの攻撃を意図したペイロードを用います。しかしながら、2023年4月にVirusTotalへアップロードされたアーカイブに含まれるテストビルドから、LockBit 3.0にはmacOS、ARM、FreeBSD、MIPS、SPARC CPUの暗号化を意図したペイロードが含まれることが判明しました。この事実はランサムウェア脅威環境の著しい変化を示しています。すなわち、従来はランサムウェア攻撃を受ける恐れがほとんどないと考えられていたApple製品が狙われているのです。

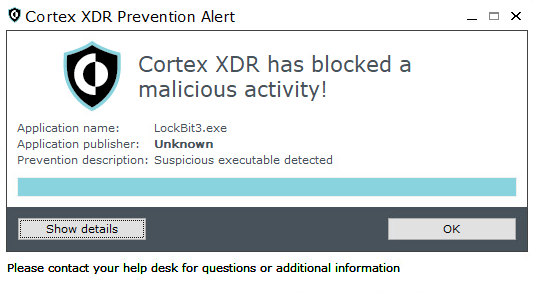

Cortex XDRは、振る舞いに基づく脅威防御やエクスプロイト防御などの多層防御によってお客様をLockBitランサムウェアから守ります。

初期アクセス

上述の通り、LockBitランサムウェアの活動形態はRaaS (サービスとしてのランサムウェア)方式であり、拡散にアフィリエイトを利用します。アフィリエイトは組織に侵入してランサムウェアを展開するために様々な攻撃手段を用います。アフィリエイトごとに手段が異なるため、明確な攻撃パターンの把握は簡単ではありません。

研究者とインシデントレスポンダーが収集した情報から、LockBit攻撃では初期感染経路として以下の手段を用いることが確認されています。

- リモート デスクトップ プロトコル(RDP)をエクスプロイトして標的ネットワークに初期アクセスする。

- ドライブバイ攻撃を通じて標的ネットワークに初期アクセスする。

- フィッシングキャンペーンを通じて標的ネットワークに初期アクセスする。

- 正規アカウントを不正利用して標的ネットワークに初期アクセスする。使用するアカウントはハッキングフォーラムで購入するか、ブルートフォース攻撃で取得する。

- 公衆インターネットからアクセス可能なアプリケーションをエクスプロイトして標的ネットワークに初期アクセスする。

データの盗み出し

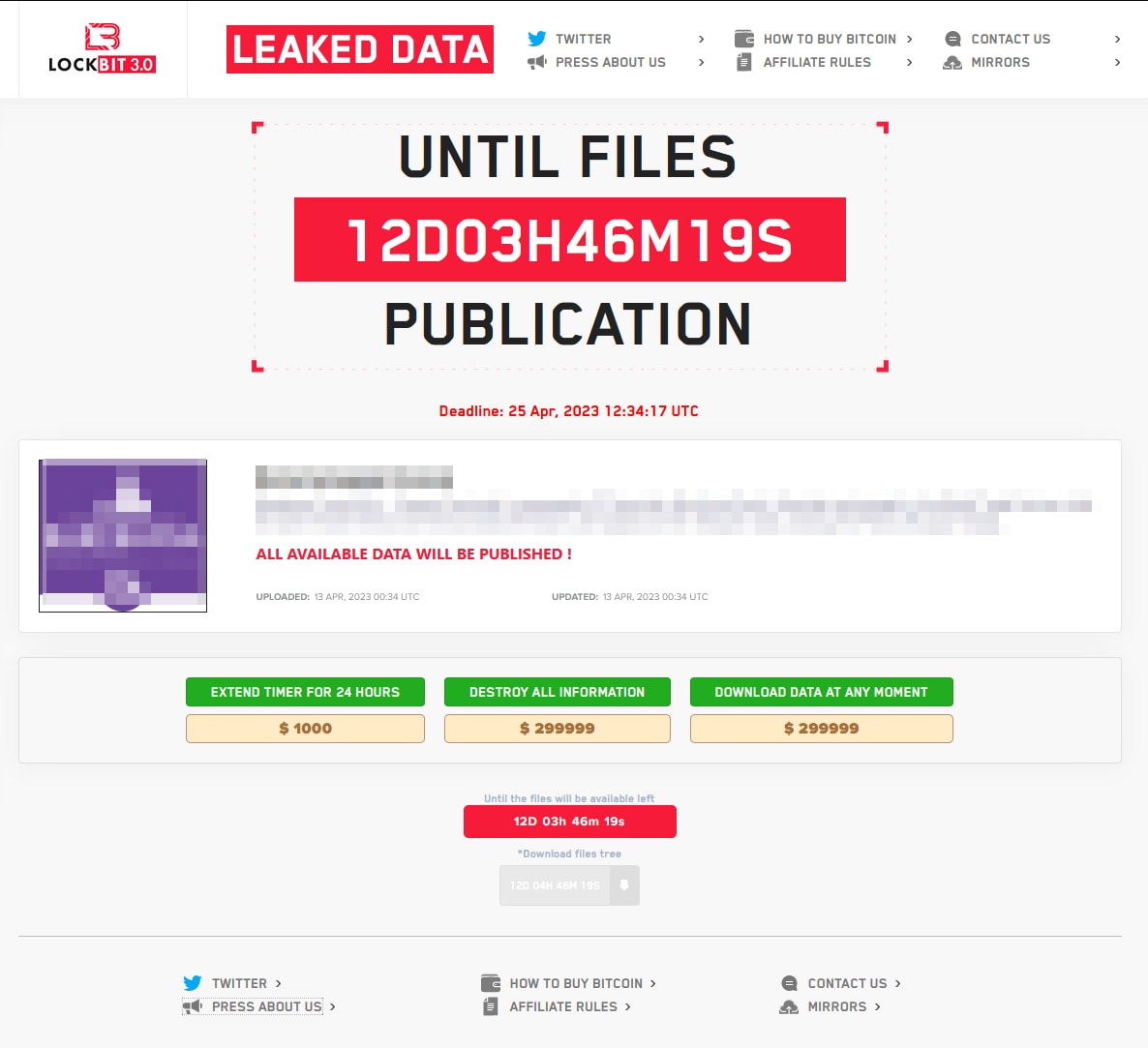

近年登場したランサムウェアの例に漏れず、LockBitグループも流行の二重脅迫を行います。これは攻撃中に機密ファイルや機密情報を被害者から盗んでおき、身代金を支払わなければデータを公開すると脅す手口です。

研究者とインシデントレスポンダーが収集した情報から、LockBitのアフィリエイトはデータの盗み出しに以下のツールを悪用します。

- WinSCP

- Rclone

- MEGA Ltd MegaSync

- FileZilla

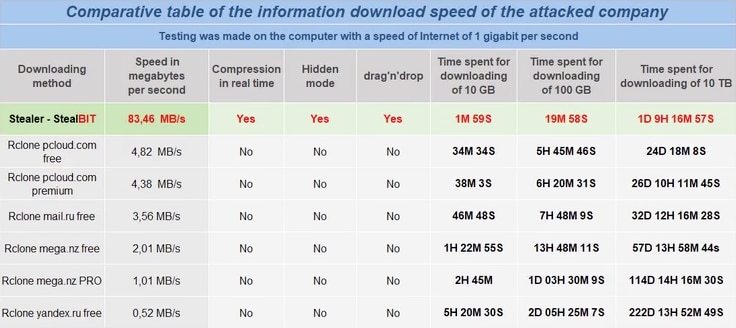

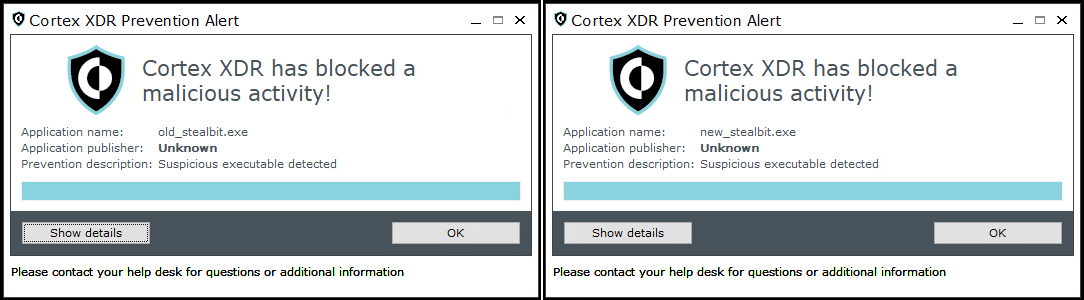

この他にも、LockBitチームが開発したツール「StealBit」を用いてデータを盗み出す場合があります。

StealBitはLockBit 2.0の一要素として登場したツールであり、Windows版LockBitやLinux/ESXi版LockBit等とともに攻撃ツール集としてアフィリエイトに提供されます。最も高速かつ容易にデータを盗み出せるソリューションであると開発グループは主張しています。

興味深い点として、古いビルドのStealBitは実行にパスワードを要求しませんでしたが、LockBit 3.0と同時期の2022年7月頃に作成された新しいビルドはパスワードを要求します。

この変更は、セキュリティ研究者によるコードの分析と調査を避けようとする攻撃グループの全般的な試みと一致しています。

ランサムウェアの実行

LockBit 3.0は振る舞いを決める様々なオプションをコンパイル時に設定します。組込みのオプションもあれば、コマンドラインからパラメータを指定して有効化できるオプションもあります。LockBit 3.0の機能は以下の通りです。

- EXE、DLL、反射型DLL、PowerShellとしてWindows上で柔軟に実行可能。

- 管理共有を利用したネットワーク上での自動拡散

- 組込みのポートスキャナを利用してSMB、WebDav、DFSなどの共有ファイルをすべて検索

- ネットワークプリンタを用いた脅迫文の印刷

- グループ ポリシー オブジェクト(GPO)を通じて拡散可能

- 拡張子、アイコン、脅迫文、壁紙の変更

- 自己削除

- マシンのシャットダウン

- セキュリティソリューションを回避するためセーフモードで実行

- プロセス、サービス、セキュリティソリューションのシャットダウン

この他にも、アフィリエイトの要望に応じて機能を追加できる柔軟性があるとLockBit 3.0グループは主張しています。つまり、ランサムウェアにモジュール構造を採用しています。

上述の通り、各種パラメータを指定してランサムウェアの振る舞いをさらに改変することも可能です。

| -pass (32文字値) | (必須) LockBit 3.0の起動パスワード |

| -del | 自己削除 |

| -gdel | LockBit 3.0のグループポリシーの変更を削除 |

| -gspd | グループポリシーを通じた水平拡散 |

| -path (ファイルまたはパス) | 指定したファイルまたはフォルダのみを暗号化 |

| -psex | 管理共有を通じた水平拡散 |

| -safe | ホストをセーフモードで再起動 |

| -wall | LockBit 3.0の壁紙を設定し、LockBit 3.0の脅迫文を印刷 |

表1. LockBit 3.0がサポートする引数

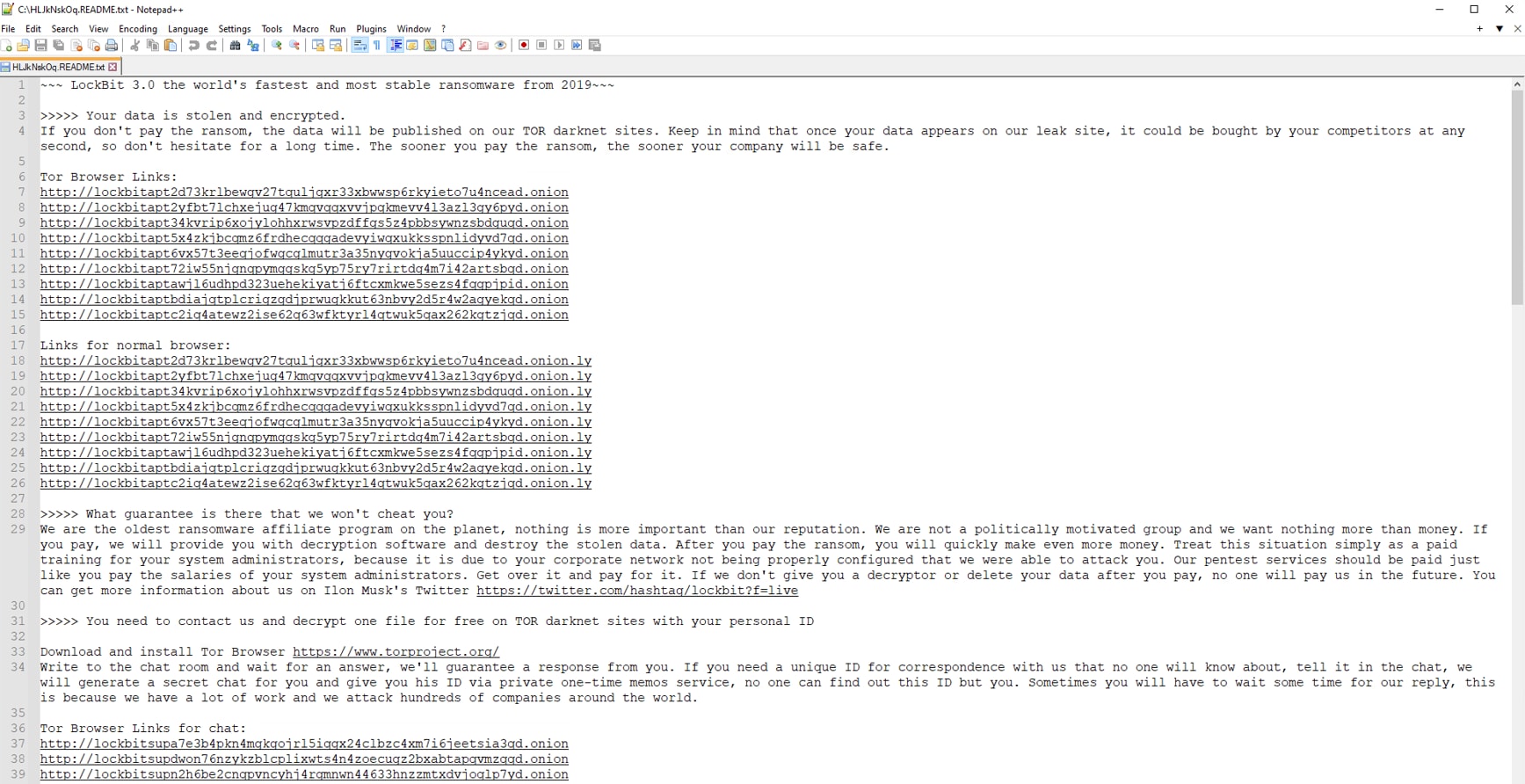

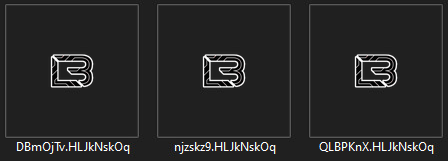

新たに暗号化したファイルに追加する拡張子と脅迫文は被害者ごとに異なり、9桁のランダムな文字列(例: T0p50Ce4N, Fx44f6z3n, 8GxwvnaA3)が含まれます。

被害者のマシンに残される脅迫文の内容は、マシンへの攻撃の内容、グループへの連絡方法、身代金の支払い方法です。

脅迫文が見落とされないようにするため、LockBitは壁紙を変更して脅迫文を読むよう指示します。

暗号化されたファイルのアイコンはLockBitのロゴに変更されます。

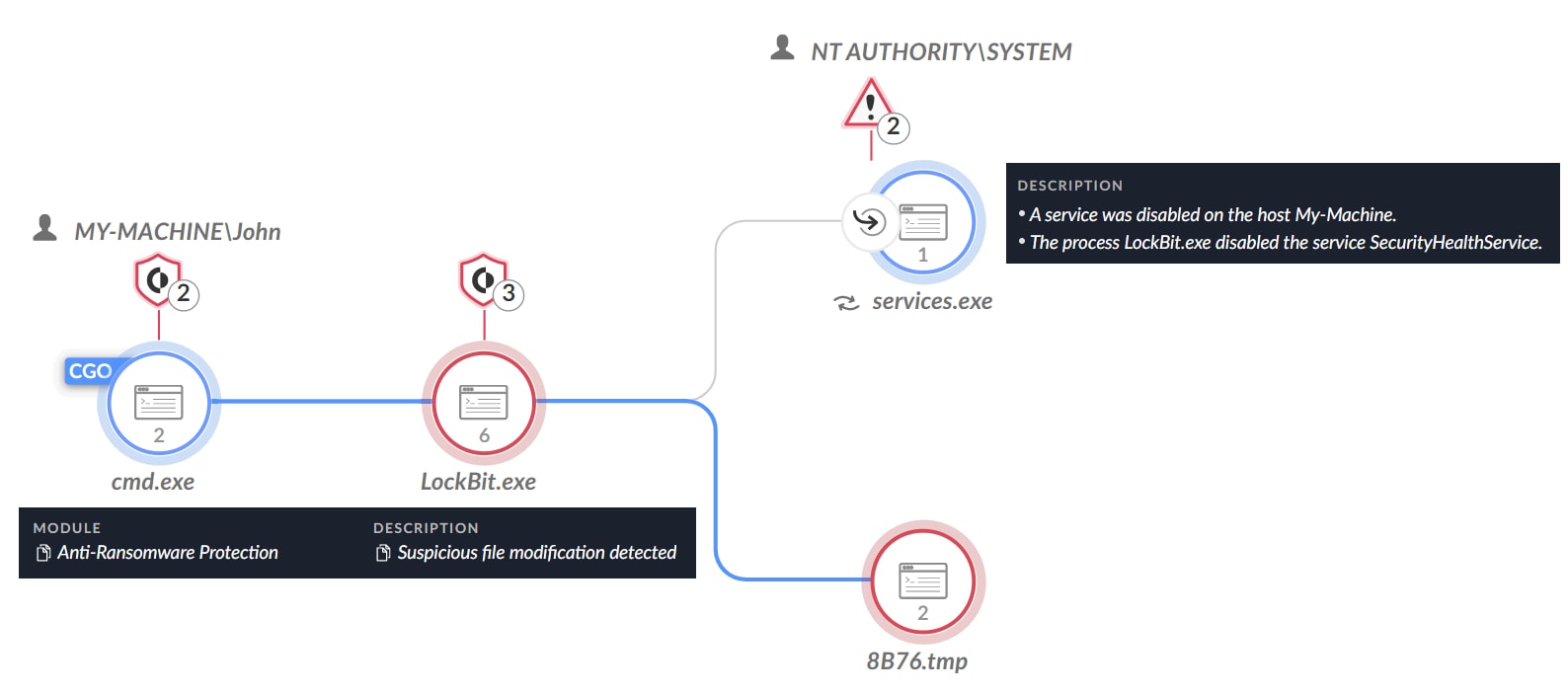

ランサムウェアは実行後に自己削除を試みます。その手段として、痕跡の削除を担う別の実行ファイル(この例では8B76.tmp)を投下します。

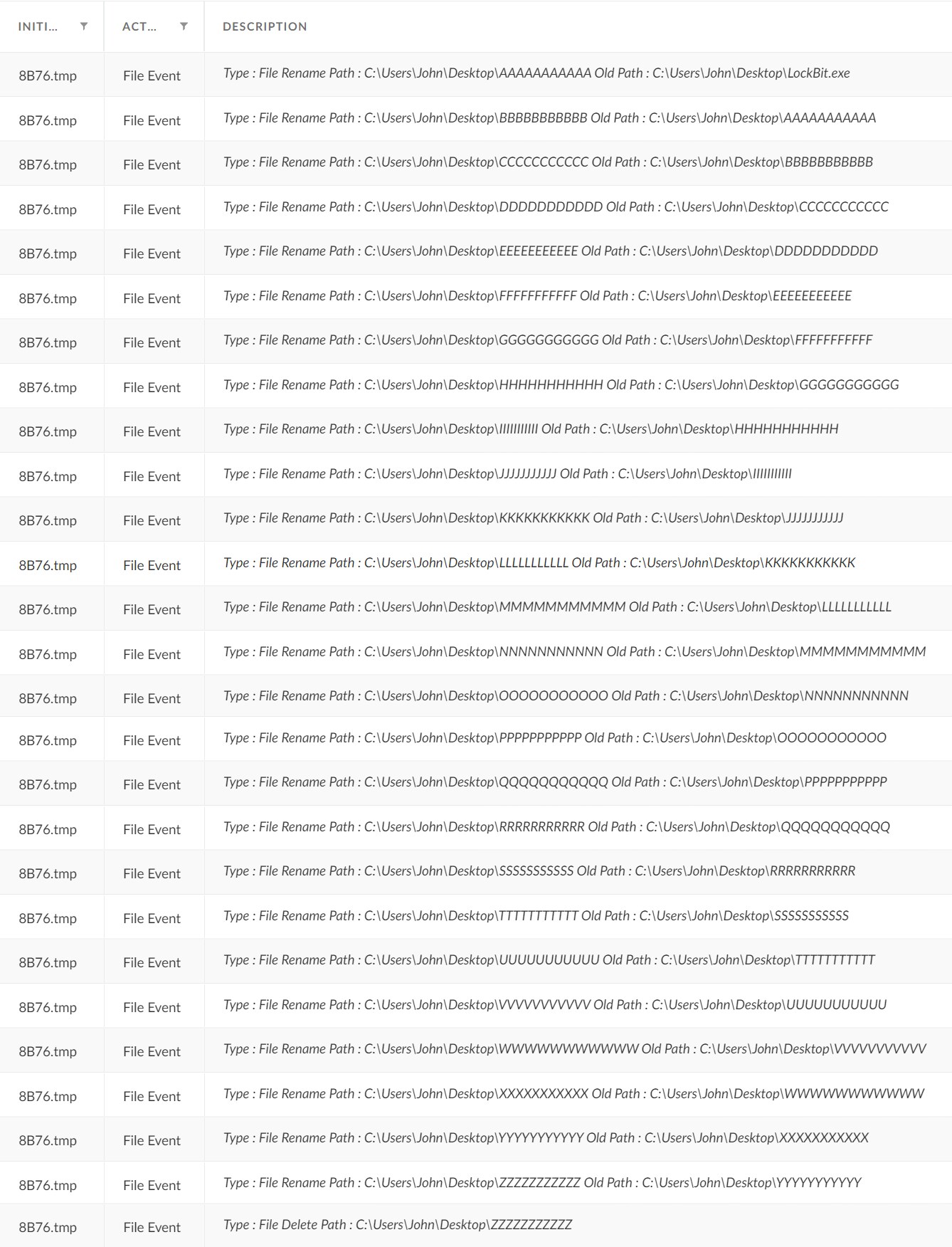

8B76.tmpファイルはランサムウェアバイナリの内容を上書きし、ファイル名を複数回変更します。この際、元のファイル名の長さから新しいファイル名が決まります。今回の例の「LockBit.exe」は拡張子込みで11文字のため、8B76.tmpファイルが「AAAAAAAAAAA」、「BBBBBBBBBBB」…「ZZZZZZZZZZZ」の順にファイル名を変更してから最終的に削除しています。

このルーチンの意図は、痕跡を完全に削除してフォレンジックツールによるランサムウェアバイナリの復元を防ぐことだと考えられます。LockBitランサムウェアグループは研究者からツールを守るため多数の対策を講じており、このルーチンもそれに合致します。

保護と緩和策

パロアルトネットワークスのお客様はLockBitランサムウェアとStealBitマルウェアから保護されます。

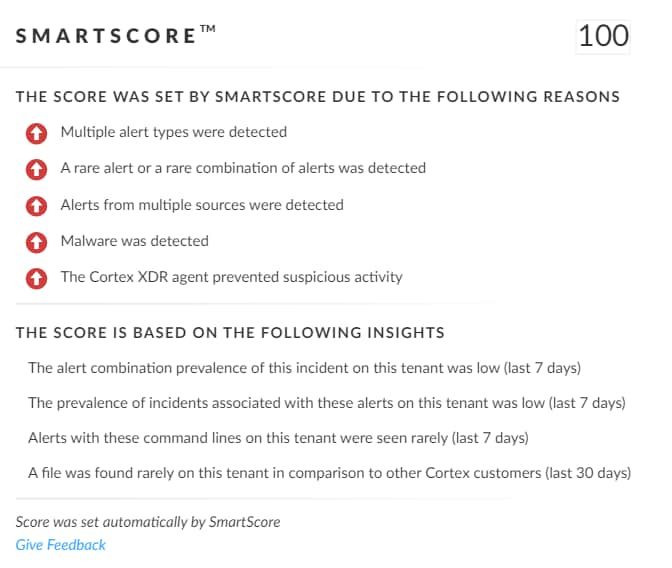

「SmartScore」はセキュリティ調査手法と関連データをハイブリッドなスコアリングシステムに変換する、MLを利用した独自のスコアリングエンジンです。このインシデントに対してSmartScoreは最大の深刻度を示す100点を付けました。

パロアルトネットワークス製品をご利用のお客様は、弊社の製品・サービスにより本グループに関連する以下の対策が提供されています。

- クラウドベースの脅威分析サービスであるWildFireは、既知のサンプルを悪意のあるものとして正確に特定します。

- Advanced URL FilteringとDNSセキュリティは、同グループに関連するドメインを悪意あるものとして識別します。

- Cortex XDRはユーザーアクティビティを分析してユーザーや資格情報を悪用した脅威を検出します。分析には、エンドポイント、ネットワークファイアウォール、Active Directory、IDアクセス管理ソリューション、クラウドワークロードなど多様なデータソースを用います。また、機械学習を用いて時間の経過とともにユーザーアクティビティの振る舞いプロファイルを構築します。その上で過去のアクティビティ、類似ユーザーのアクティビティ、ユーザーの想定アクティビティを新規アクティビティと比較することで、資格情報を悪用した攻撃の兆候である異常な活動を検出します。

この他にも、Cortex XDRにはこの記事で説明した攻撃に関する保護機能があります。- 既知の悪意あるマルウェアの実行を阻止。未知のマルウェアについても、振る舞いに基づく脅威防御機能とローカル分析モジュールに基づく機械学習を用いて実行を阻止。

- Cortex XDR 3.4から利用可能な新機能「資格情報収集保護」を用いて、資格情報の収集に使用されるツールとテクニックを防ぐ。

- Cortex XDR 3.4の「Webshell対策」機能を用いて、webshellからのコマンドの投下と実行を防ぐ。

- エクスプロイト対策モジュールと振る舞いに基づく脅威防御機能を用いて、様々な脆弱性(ProxyShell、ProxyLogon、OWASSRFなど)を防ぐ。

- Cortex XDR Proは、Cortex Analyticsを用いてエクスプロイト後の活動(資格情報を悪用した攻撃など)を検出。

侵害の懸念があり弊社にインシデントレスポンスに関するご相談をなさりたい場合は、こちらのフォームからご連絡いただくか、infojapan@paloaltonetworks.comまでメールにてご連絡いただくか、下記の電話番号までお問い合わせください(ご相談は弊社製品のお客様には限定されません)。

北米フリーダイヤル: 866.486.4842 (866.4.UNIT42)

欧州: +31.20.299.3130

アジア太平洋: +65.6983.8730

日本: +81.50.1790.0200

パロアルトネットワークスはファイル サンプルや侵害の兆候などをふくむこれらの調査結果をCyber Threat Alliance (CTA) のメンバーと共有しました。CTA のメンバーはこのインテリジェンスを使って、お客様に保護を迅速に提供し、悪意のあるサイバー攻撃者を体系的に阻害できます。詳細についてはCyber Threat Allianceにてご確認ください。

IoC (侵害の指標)

LockBit 3.0

80e8defa5377018b 093b5b90de0f2957f7062144c83a09a56bba1fe4eda932ce

d61af007f6c792b8fb6c677143b7d0e2533394e28c50737588e40da475c040ee

a56b41a6023f828cccaaef470874571d169fdb8f683a75edd430fbd31a2c3f6e

0d38f8bf831f1dbbe9a058930127171f24c3df8dae81e6aa66c430a63cbe0509

d6e94871d7a9a9fd0629831915ccef9d87cfd3778da5e8edb95d90754b76e6c6

391a97a2fe6beb675fe350eb3ca0bc3a995fda43d02a7a6046cd48f042052de5

c6cf5fd8f71abaf5645b8423f404183b3dea180b69080f53b9678500bab6f0de

ef3544a7f6356e7b1e9fc115a112305cef7697e0b0fa29a060d5755372b0d263

3c5c10a4bc148784a86f8d994ad15efa14ec6c7a671f1500c795f22a218e3e69

fd98e75b65d992e0ccc64e512e4e3e78cb2e08ed28de755c2b192e0b7652c80a

c597c75c6b6b283e3b5c8caeee095d60902e7396536444b59513677a94667ff8

2c1dad3e59340259cda94ff6c86e598c65fe82de1b66fb4dfa2494169d89adaa

LockBit 3.0 - .tmpファイル

917e115cc403e29b4388e0d175cbfac3e7e40ca1742299fbdb353847db2de7c2

b9678789f2c5a55de90d91da6ad03f1013fb77a984df35a0dd2cf333d1b3f820

b1ae7316e73ceebb1b429dd707387bfd12fd489c2af0ed1083895195e7baf119

StealBit

より新しいバージョン

021da911374076b34516dd64026563ad72557805b746702b2ab7c7ca274b9ebd

d9279e39d84a30d97da85df64c65f62bd83d6ce8e326e272c7456d04d81c07e1

b625782574e7524f7d990d4142cb370d72829243b0193335c8aeccca59f86670

803469cf8bde18f46cab075132371ee0a4578dc078af16423bfb6c71abafb20d

063257e4bc950ca4b4a6006eae4774dbffcfd0fdef6b8bcbb87ad7bccbb1e7ca

f7788fb208df43e7850b8ffc79bc293010d89d008b9df9b51f44abd0d3dbd54d

cc25452c8940c0d42119e3036669f05e9632469aad6c7059c293cc4511615901

5b56bdd1e4363bf19e78cce5d9f31117e7c3a964e6e700492b4d361403b1ad8a

e779bc97cda0781232814844f13dea9d7215f072a840d89827b63be5b5a3596b

e62dbfb759291720d542b8c56c52f9822edd60df72556899324602e86471be17

より古いバージョン

d248a1bb6d93705f9fc2c328222fbbe8c3acceb7c0890f93aba2e7e9c651c86f

6c9a92955402c76ab380aa6927ad96515982a47c05d54f21d67603814d29e4a5

797b76433aa3c786d718094d12e866b8b95f92878ee33ee199de384eff58d090

6b795d9faa48ce3ae31f0bde3dcb61a6d738e8cc0e29b5949d93a5c8ee74786a

8b5f88aeaad4d50c90e0c6dabc5145ef73063e098b22ed7820168aa0954505b2

48b813ad7b27cbb35ab8a871d0c232469a74985e264360831bfd4b3e408bff16

6b9aa479a5f9c6bfee52046c1afa579977dfcde868fdad3f18fdcd1779535068

cd6483b93cecb1aa4d1acf8ba1ec8eaba293b2af224f9b70760bf278ee8fbe29

4b2b0c99b88e3fa7542165be931e2fd863f5546bbae71e9e8f21e2f3a1ebdda5

ce6b07c00894fd72d7733f12b42b82bb58691f83458cc0a4f1414328df8c1c79

465a6d931492ca980ec7ef0293c02b373598760f6d2df39cc621cf0fd50b8113

968875370dbc26a6439860f854c91f9ee675e588f8dbf78e6cb7e20b6d957bec

a55255d5ba2607e687c35ce8264a906337ff898139174f5d85400e8a3f92a0e5

460e555466911f833cc90c95f5dd9628a96ff08872a1fd2f5e20b528da5840f2

26f8447d9f9e230d31cf43b991b85f336af604405572d3b817d4e54bd722bd3d

追加リソース

- https://www.cisa.gov/news-events/cybersecurity-advisories/aa23-075a

- https://news.sophos.com/en-us/2022/11/30/lockbit-3-0-black-attacks-and-leaks-reveal-wormable-capabilities-and-tooling/

- https://www.cybereason.com/blog/research/cybereason-vs.-lockbit2.0-ransomware

- https://thehackernews.com/2023/03/lockbit-30-ransomware-inside.html

- https://blogs.vmware.com/security/2022/10/lockbit-3-0-also-known-as-lockbit-black.html

- https://www.wired.com/story/lockbit-ransomware-attacks/

- https://security.packt.com/lockbit-3-0-a-deeper-look/

- https://techcommunity.microsoft.com/t5/microsoft-security-experts-blog/part-1-lockbit-2-0-ransomware-bugs-and-database-recovery/ba-p/3254354

- https://www.sentinelone.com/labs/lockbit-3-0-update-unpicking-the-ransomwares-latest-anti-analysis-and-evasion-techniques/

- https://www.trendmicro.com/en_us/research/22/g/lockbit-ransomware-group-augments-its-latest-variant--lockbit-3-.html