大部分的應用程式都已轉移至雲端,並產生對於雲端原生安全性的需求,關於這一點幾乎可以說是毫無爭議。事實上,Gartner 預估在 2025 年有超過 95% 的新雲端工作負載將部署在雲端原生平台上,相較於 2021 年的 30% 有著大幅的成長。

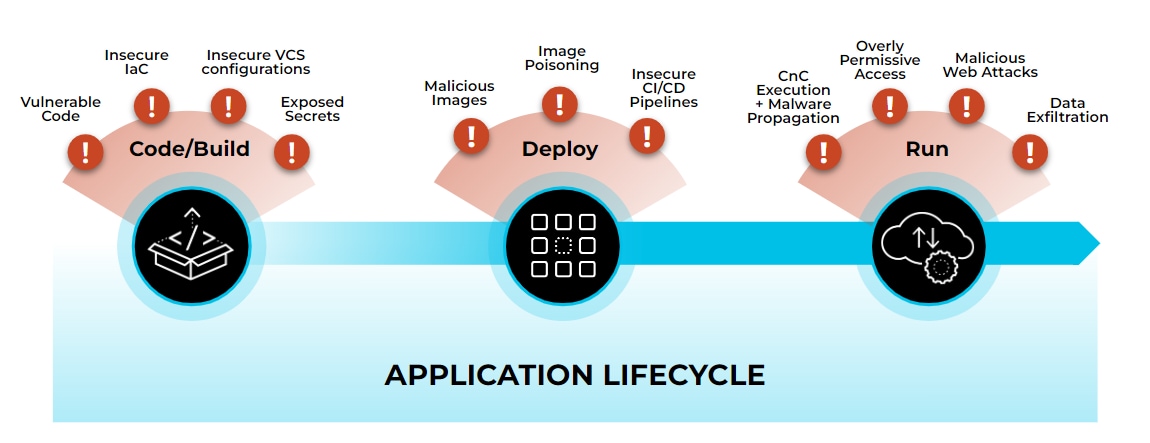

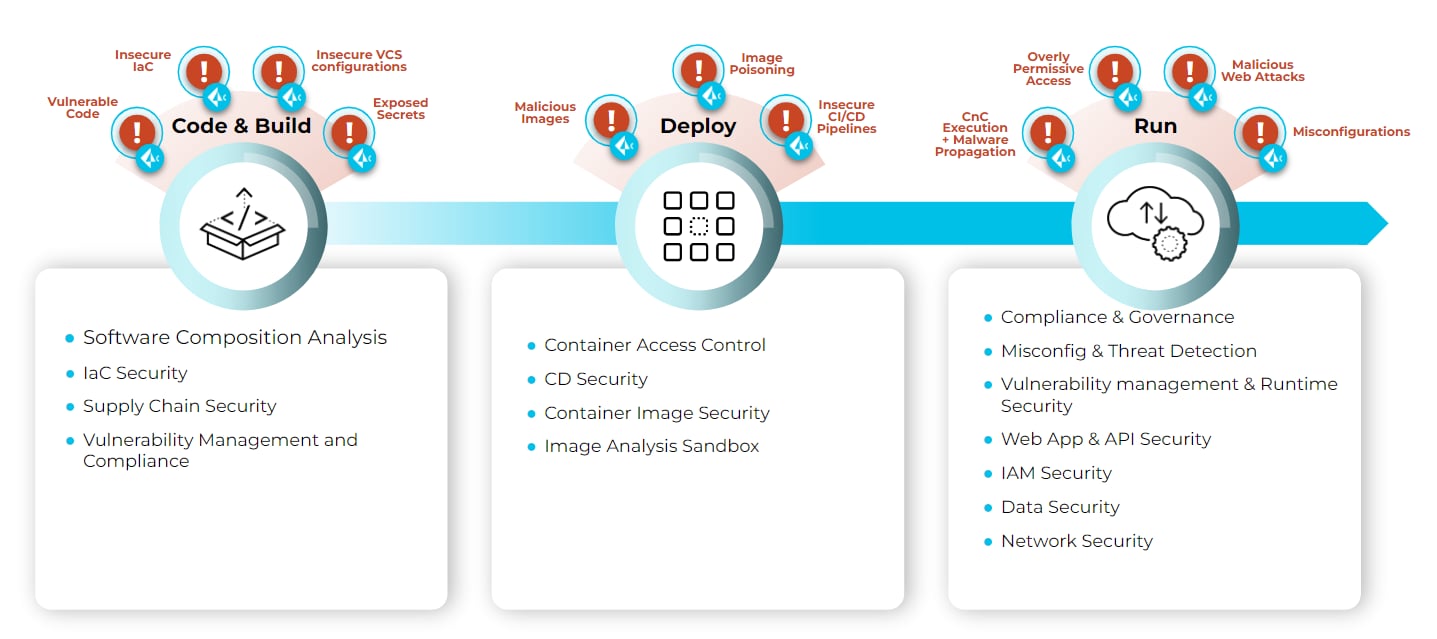

隨著越來越多的應用程式是透過雲端基礎結構 (或對大部分人來說,透過混合雲及多雲端基礎結構) 所交付,讓應用程式生命週期的每個階段幾乎都會面臨一連串的風險。

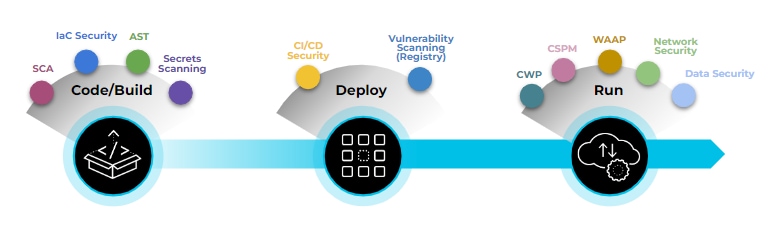

大部分的企業都會採用特定的安全工具來解決程式碼、建立、部署和執行等應用程式生命週期所遭受的風險,因此能針對雲端應用程式交付的風險進行回應。企業可能必須先弄清楚針對特定使用案例所發展出的各種單點產品縮寫。舉例來說,像是 IaC (基礎結構即程式碼) 安全性、SCA (軟體組成分析)、CSPM (雲端安全狀況管理)、CWP (雲端工作負載防護)、WAAP (Web API 和應用程式防護) 等產品不勝枚舉。對於許多企業來說,這等於是將 10-15 個雲端安全單點產品全部拼湊在一起。

隨著使用的工具變多,許多的資訊安全長都覺得團隊的組成和訓練變得更加困難。此外,大量混雜的工具使得風險的情勢變得支離破碎,安全團隊對於整個應用程式生命週期的脈絡也更難以掌握。因此在現代化應用程式開發和雲端移轉的世界中,單點工具的管理不僅更加昂貴、無法提供持續或即時的防護,且通常缺乏足夠的能力來提供防禦優先的策略。

而雲端原生應用程式保護平台 (CNAPP) 的目的就在於因應這些挑戰。

從程式碼到雲端的 CNAPP

在 Palo Alto Networks 中,我們非常重視客戶、外部安全專家和內部安全分析人員的意見,以協助我們進一步規劃指引路線圖。但如果只是做到早一步發現雲端安全威脅仍不足夠。我們提供的產品必須能夠讓開發人員、雲端 IT 和安全團隊即使在最複雜的虛擬機器、容器和無伺服器環境中也能輕鬆運作。因此我們定義五項必要的基本原則來建立從程式碼到雲端的 CNAPP。此外,我們希望其他廠商也能遵循這些原則,因為開發人員和安全團隊之間的摩擦不僅會拖慢數位轉型的進程,還會讓駭客社群更為壯大。

- 從程式碼到雲端的全面安全性:從程式碼到雲端的 CNAPP 必須能支援完整的應用程式生命週期安全性,提供對於程式碼、建立、部署和執行階段的可視性和防護。

- 連續且即時的可視性:從程式碼到雲端的 CNAPP 必須能持續監控雲端網路活動和使用者行為,採用機器學習 (ML) 來識別正常活動,然後針對偏離基準的任何行為發出警示。對於錯誤設定、弱點和威脅的偵測必須能在幾分鐘內完成。一天一次的掃描或甚至是兩次掃描之間幾小時的等待時間,都會讓駭客有足夠的時間來入侵您的環境。

- 防禦優先的防護機制:可視性本身並不等於安全性。從程式碼到雲端的 CNAPP 必須提供自動化且即時的防護能力來封鎖入侵,此外還能在整個應用程式生命週期中補救各種弱點和錯誤設定。每個應用程式生命週期階段都需要防禦層來補救風險以免遭到攻擊者利用。

- 每個雲端進程的選擇:無論您位於雲端進程的哪個階段,從程式碼到雲端的 CNAPP 都必須能支援您目前的安全需求,而且無論您個人的雲端移轉進程延伸到哪個階段,也都能獲得相對應的支援。從程式碼到雲端的 CNAPP 可讓您隨時變更或新增雲端服務供應商、工作負載架構、CI/CD 管道、IDE 和儲存庫,而不需要額外透過其他廠商來部署及學習另一種全新的產品。

- 雲端擴展安全性:從程式碼到雲端的 CNAPP 必須是一種可擴展、全面性的雲端安全方法,以確保它能提供整個應用程式生命週期的威脅涵蓋範圍。此一安全性必須能自動擴展以因應混合雲及多雲端環境中的雲端基礎結構,同時還能保護各種基礎結構、程式碼、應用程式、API、數據和身分。

Prisma Cloud 是業界唯一從程式碼到雲端的 CNAPP

Prisma Cloud 能保護從程式碼到雲端以及整個多雲端環境的應用程式。此外,該平台還能在包含零時差威脅在內的整個應用程式生命週期中提供持續可視性和威脅防禦。該平台從程式碼到雲端的涵蓋範圍包含可依需要新增的各種選用元件,可在整個雲端原生環境中保護您的程式碼、基礎結構、工作負載、數據、網路、雲端身分、網路應用程式和 API。Prisma Cloud 是一種最為全面的平台,可在雲端進程的每個步驟解決您的安全需求。

Prisma Cloud 4.0 中的全新 CNAPP 功能

持續不斷的 CNAPP 創新能為 Prisma Cloud 客戶帶來好處。Palo Alto Networks 對於 Prisma Cloud 的投資可確保平台能獲得最為頂尖的安全功能、因應新的威脅、提升運作效能並擴充環境支援。以下列舉一些我們最近所發佈的全新功能:

- 軟體組成分析 (SCA):透過開發人員整合與基礎結構感知優先順序,主動解決各種開放原始碼弱點和授權合規性問題。Prisma Cloud 能以獨特方式來結合其基礎結構即程式碼分析,可提供額外的脈絡和 SCA 發現結果以識別隱藏在容器相依性中的弱點,同時提供具洞察力的補救建議。您可以在 SCA 發佈部落格深入了解我們的創新方法。

- 軟體材料清單 (SBOM):針對在雲端中使用的各種應用程式元件來維護完整的程式碼庫目錄 (包括開放原始碼授權和版本資訊)。

- Azure Storage Blob 的數據安全性:將 Palo Alto Networks 企業 DLP 和 WildFire 惡意軟體掃描解決方案擴充至 Azure Blob Storage,透過 Prisma Cloud 進行數據分類和惡意軟體偵測。

- 擴充整個 Azure 環境的可視性:當 Microsoft Azure 導入新服務時迅速提供 CSPM 可視性。

- Azure 的實際網際網路暴露:分析 Azure 的所有網路路徑,並且識別除了 AWS 以外的網際網路暴露資產。

- 控管中心:透過儀表板提供的概覽來判斷雲端資產中優先順序最高的風險和事件,以協助排定補救的優先順序。

- 統一的雲端目錄:整合平台中的錯誤設定和弱點數據,針對您的雲端資產提供脈絡化的風險分析。

- 精細化 RBAC:針對不同的使用者設定檔,透過精細化且一致的方式來管理 Prisma Cloud 功能的最低權限存取。

- 日本託管:透過附加的日本託管站台,進一步擴充 Prisma Cloud 在亞洲地區的效能和規模。

深獲信任及肯定且屢獲殊榮

如今 Prisma Cloud 已深受全球超過 1900 家客戶所信任,每天可處理超過 20 億個事件來保護 15 億筆資產和 250 萬個以上的工作負載。此外,Prisma Cloud 平台也持續受到業界的肯定,最近更榮獲 SC Magazine 的最佳雲端工作負載防護解決方案。程式碼安全部門副總裁 Idan Tendler 也獲得年度創新者的獎項。我們很榮幸能在程式碼到雲端的程式碼安全創新和最佳雲端工作負載防護方面獲得肯定!